設定例

3.F100単体冗長、トンネルルート使用

概要

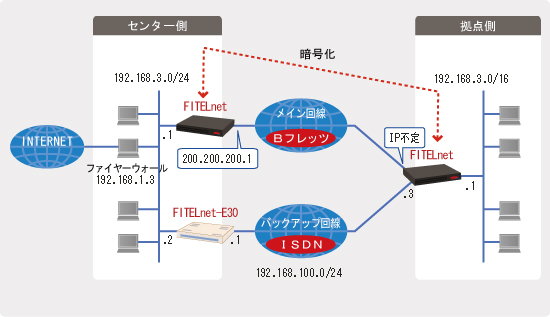

- 拠点側F100単体で回線冗長を行い、メイン経路はインターネットへPPPoE(IPアドレス不定)接続、バックアップ経路は対向のE30へISDNでダイヤルアップ接続します。

- センタ側で設定されるトンネルルート機能とは、IPsec-アグレッシブモードのレスポンダ側の場合でのみ使用可能です。これは対向装置のピアへのルートをIKEネゴを契機としてnexthopを登録する機能です。

- 拠点側F100で常時L3監視(Pingを使用)を行い、一定のしきい値をトリガにバックアップ経路(ISDN)に切り替わります。(しきい値の調整は「冗長設定(2)」を参照)

- メイン経路復旧後の切り戻しも拠点側F100が自動的に行います。

-

バックアップ経路使用時、センター側から見た拠点側は見かけ上は1ホストからの通信に見えます。

(NAT+(IPマスカレード)変換により、全て192.168.100.3に集約されます)

※ このとき、センター側から拠点側の特定の端末(サーバ等)への通信は行えません - センター側F100は、192.168.3.0/24宛のパケットはPPPoE1へ、192.168.100.0/24宛のパケットはE30へ転送します。

- E30は、192.168.100.0/24宛のパケットはISDNへ、それ以外のパケットはセンター側F100へ転送します。

-

IPsecはアグレッシブモードのためセンター側契機のVPNは張れません。しかし、拠点側からのL3監視パケットをVPN内を通すことで結果としてSAは常時維持されます。

(又は「set security-association always-up」コマンドを使用する方法もあります) -

ISDN回線は、無通信状態が一定時間(60秒)続くと自動的に切断されます。

(詳細は「calling idle-timeout」、「called idle-timeout」コマンド参照) -

インターネットへのアクセスはセンター側ファイヤーウォール経由で行います。

※ F100でNAT+(IPマスカレード)を使用したインターネットアクセスは行いません

補足・注意点

動作説明

前提条件

当設定例では、以下のアドレス・環境を前提に説明しています。

プロバイダより割り振られたアドレス(アドレスは一例です)

| センタ側F100 | 200.200.200.1 |

| 拠点側F100 | 指定なし |

設定環境

| IPsecおよび冗長の対象とする中継パケット | any ⇔ 192.168.3.0/24 |

| IPsec Phase1ポリシー |

モード ・・・ Aggressiveモード 認証方式 ・・・ 事前共有鍵方式 暗号化方式 ・・・ AES 128 ハッシュ方式 ・・・ SHA Diffie-Hellman ・・・ Group 2 |

| IPsec Phase2ポリシー |

暗号化方式 ・・・ AES 128 ハッシュ方式 ・・・ SHA |

| 拠点側F100-ISDNインタフェースのIPアドレス | 192.168.100.3 |

| L3監視パケット宛先 | 192.168.1.1 |

| センター側ISDN番号 | 01-2345-6789 |

| 拠点側ISDN番号 | 98-7654-3210 |

|

ファイヤーウォール (経路制御について) |

192.168.3.0/24宛のパケットはセンター側F100へ 192.168.100.0宛のパケットはE30へ グローバルIPアドレス宛のパケットはインターネットへ |

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

拠点側FITELnet-F100の設定

! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: super ←パスワードを入力します。(実際は表示されない) Router# ! ! ! 基本設定モードに移行します。 ! Router# configure terminal ! ! ! VPNの設定をします。 ! Router(config)# vpn enable ewan 1 Router(config)# vpnlog enable ! Router(config)# ipsec access-list 1 ipsec ip 192.168.3.0 0.0.0.255 any Router(config)# ipsec access-list 64 bypass ip any any ! Router(config)# ipsec transform-set P2-POLICY esp-aes-128 esp-sha-hmac ! Router(config)# crypto isakmp policy 1 Router(config-isakmp)# authentication prekey Router(config-isakmp)# encryption aes 128 Router(config-isakmp)# group 2 Router(config-isakmp)# hash sha Router(config-isakmp)# idtype-pre userfqdn Router(config-isakmp)# key ascii MUCHO Router(config-isakmp)# my-identity F100KYOTEN Router(config-isakmp)# negotiation-mode aggressive Router(config-isakmp)# peer-identity address 200.200.200.1 Router(config-isakmp)# exit ! Router(config)# crypto map kyoten 1 Router(config-crypto-map)# match address 1 Router(config-crypto-map)# set peer address 200.200.200.1 Router(config-crypto-map)# set transform-set P2-POLICY Router(config-crypto-map)# exit ! ! ! L3監視の設定を行ないます。 ! Router(config)#redundancy pathcheck-list 1 Router(config-red-pathcheck-list 1)# ip address 192.168.1.1 ! L3監視パケット(Ping)の送信先IPアドレス Router(config-red-pathcheck-list 1)# route pppoe 1 ! L3監視パケットのNexthop Router(config-red-pathcheck-list 1)# source-interface lan 1 ! この場合パケットの送信元IPアドレスは192.168.3.1となります ! (パケットは暗号化され、IPsecSAを常時維持する機能もします) Router(config-red-pathcheck-list 1)# exit ! ! ! 冗長対象パケットの設定を行ないます。 ! Router(config)#redundancy pathfilter-list 1 Router(config-red-pathfilter-list 1)# destination 0.0.0.0 0.0.0.0 ! 冗長の対象となるパケットの宛先 Router(config-red-pathfilter-list 1)# pathcheck-list 1 ! L3監視設定の対応付け Router(config-red-pathfilter-list 1)# 1st pppoe 1 ! メイン経路のインタフェース Router(config-red-pathfilter-list 1)# 2nd dialer 1 ! バックアップ経路のインタフェース Router(config-red-pathfilter-list 1)# exit ! ! ! PPPoEの設定をします。 ! Router(config)#interface pppoe 1 Router(config-if pppoe 1)# crypto map kyoten Router(config-if pppoe 1)# pppoe server ProviderA Router(config-if pppoe 1)# pppoe account user@xxxx.ne.jp password Router(config-if pppoe 1)# pppoe type host Router(config-if pppoe 1)# exit ! ! ! センター側のピアへのルートを設定します。 ! 冗長対象となるネットワークに対するルートは、冗長機能により自動的に登録されますので、 ! スタティックでは設定してはいけません。 ! Router(config)# ip route 200.200.200.1 255.255.255.255 pppoe 1 ! ! ! ダイヤルアップ用の設定をします。 ! Router(config)# interface bri 1 ! ISDNの使用を宣言 Router(config-if bri 1)# exit ! Router(config)# interface dialer 1 Router(config-if dialer 1)# dialer map ip broadcast 0123456798 ! 対向のIPアドレスに指定なし、E30へ発呼する電話番号 Router(config-if dialer 1)# dialer interface bri 1 ! ダイヤルアップ接続にISDNを使用 Router(config-if dialer 1)# ip address 192.168.100.3 255.255.255.0 ! IPアドレスの設定 Router(config-if dialer 1)# ip nat inside source list 1 interface ! NAT+設定(IPマスカレード) Router(config-if dialer 1)# exit ! ! ! LAN側IPアドレスを設定します。 ! Router(config)#interface lan 1 Router(config-if lan 1)# ip address 192.168.3.1 255.255.255.0 Router(config-if lan 1)# exit ! ! ! ProxyDNSの設定をします。 ! Router(config)# proxydns mode v4 ! ! ! DHCPサーバの設定をします。 ! Router(config)# service dhcp-server ! Router(config)# ip dhcp pool lan1 Router(config-dhcp-pool)# dns-server 0.0.0.0 Router(config-dhcp-pool)# default-router 0.0.0.0 Router(config-dhcp-pool)# exit ! ! ! 特権ユーザモードに戻ります。 ! Router(config)# end ! ! ! 設定を保存します。 ! Router# save SIDE-A.cfg % saving working-config % finished saving Router# ! ! ! 設定を有効にするために再起動します。 ! Router# reset Are you OK to cold start?(y/n) y

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

センター側FITELnet-F100の設定

! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: super ←パスワードを入力します。(実際は表示されない) Router# ! ! ! 基本設定モードに移行します。 ! Router# configure terminal Router(config)# ! Router(config)# hostname F100_1 F100_1(config)# ! ! ! LAN側IPアドレスを設定します。 ! F100_1(config)# interface lan 1 F100_1(config-if lan 1)# ip address 192.168.1.1 255.255.255.0 F100_1(config-if lan 1)# exit ! ! ! PPPoEの設定をします。 ! F100_1(config)# interface pppoe 1 F100_1(config-if pppoe 1)# crypto map kyoten F100_1(config-if pppoe 1)# pppoe server A-Provider F100_1(config-if pppoe 1)# pppoe account user@yyyy.co.jp password F100_1(config-if pppoe 1)# pppoe type host F100_1(config-if pppoe 1)# exit ! ! ! ルートの設定をします。 ! F100_1(config)# ip route 192.168.3.0 255.255.255.0 pppoe 1 F100_1(config)# ip route 192.168.100.0 255.255.255.0 192.168.1.2 ! 192.168.100.0/24宛てのパケット(主にNAT+で変換された192.168.3.0/24のもの)はE30に転送 F100_1(config)# ip route 0.0.0.0 0.0.0.0 192.168.1.3 ! デフォルトルートはファイヤーウォール ! ! ! ProxyDNSの設定をします。 ! F100_1(config)# proxydns mode v4 ! ! ! DHCPサーバの設定をします。 ! F100_1(config)# service dhcp-server ! F100_1(config)# ip dhcp pool lan1 F100_1(config-dhcp-pool)# dns-server 0.0.0.0 F100_1(config-dhcp-pool)# default-router 0.0.0.0 F100_1(config-dhcp-pool)# exit ! ! ! VPNの設定をします。 ! F100_1(config)# vpn enable F100_1(config)# vpnlog enable ! F100_1(config)# crypto isakmp policy 1 F100_1(config-isakmp)# authentication prekey F100_1(config-isakmp)# encryption aes 128 F100_1(config-isakmp)# hash sha F100_1(config-isakmp)# group 2 F100_1(config-isakmp)# idtype-pre userfqdn F100_1(config-isakmp)# key ascii MUCHO F100_1(config-isakmp)# negotiation-mode aggressive F100_1(config-isakmp)# peer-identity host F100KYOTEN F100_1(config-isakmp)# exit ! F100_1(config)# ipsec transform-set P2-POLICY esp-aes-128 esp-sha-hmac F100_1(config)# ipsec access-list 1 ipsec ip any 192.168.3.0 0.0.0.255 ! F100_1(config)# crypto map kyoten 1 F100_1(config-crypto-map)# match address 1 F100_1(config-crypto-map)# set peer host F100KYOTEN F100_1(config-crypto-map)# set transform-set P2-POLICY F100_1(config-crypto-map)# exit ! F100_1(config)# crypto security-association F100_1(config-crypto-sa)# tunnel-route interface pppoe 1 ! VPNピアへのNexthopを設定 F100_1(config-crypto-sa)# exit ! ! ! 特権ユーザモードに戻ります。 ! F100_1(config)# end ! ! ! 設定を保存します。 ! F100_1# save SIDE-A.cfg % saving working-config % finished saving F100_1# ! ! ! 設定を有効にするために再起動します。 ! F100_1# reset Are you OK to cold start?(y/n) y

コマンド設定の例

センター側FITELnet-E30の設定

"reset -d"(デフォルトリスタート)実行後、以下の設定を貼り付けてください。

wan isdn single target add name=MUCHO dial=9876543210 key=nn, speed=64 continuouslimiter=600,on\ callinglimiter=40,on cbmode=off dialcheckmask=0 isdn dialcheck=off recvcheck=off sendcheck=off multimode=off limiter=12\ congestiontimer=1 isdn -1 dial=* dial2=* retrytimes=8 idletimer=60,60 target=MUCHO mode=traffic\ recvidletimer=off globalnumber=allow iptarget add addr=192.168.100.3 name=MUCHO targetinterface add name=MUCHO interface=isdn1 ipripstatic delete all ipripstatic add dst=192.168.3.0,255.255.255.0 nexthop=192.168.100.3 metric=16\ preference=50 ipripstatic add dst=0.0.0.0,0.0.0.0 nexthop=192.168.1.3 metric=16 preference=50 interface ip lan addr=192.168.1.2,255.255.255.0 broadcast=192.168.1.255 interface ip isdn1 addr=192.168.100.1,255.255.255.0 broadcast=192.168.100.255

| ※ | E30のmetric値16は、RIPで外部への広告は行わないが自身のルート情報としては有効 |

All Rights Reserved, Copyright(C) FURUKAWA ELECTRIC CO., LTD. 2007