設定例

1.F100単体冗長、メイン回線のみ暗号化

概要

-

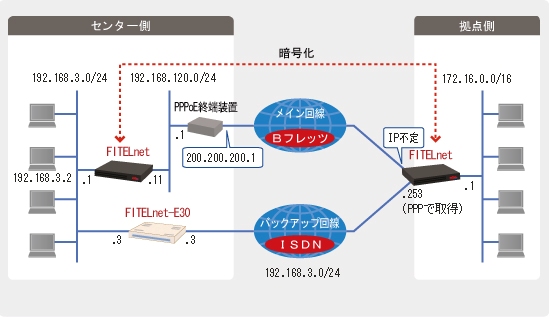

拠点側F100単体で回線冗長を行い、メイン経路はインターネットへPPPoE(IPアドレス不定)接続、バックアップ経路は対向のE30へISDNでダイアルアップ接続(IPアドレスはE30より取得)します。

※ E30ではPPPでの認証のほか、電話番号での認証も行います - センター側F100はPPPoE接続を行いませんので、WANポート(EWAN1インタフェース)を直接使用します。(PPPoEインタフェースは、WANポートを使用する論理的インタフェースとして機能します)

- E30はブリッジ設定で使用(LAN側、ISDN側共に同じIPアドレスを設定)。

- 拠点側F100で常時L3監視(Pingを使用)を行い、一定のしきい値をトリガにバックアップ経路(ISDN)に切り替わります。

- メイン経路復旧後の切り戻しも拠点側F100が自動的に行います。

-

バックアップ経路使用時、センター側から見た拠点側は見かけ上は同一LAN内の1ホストからの通信に見えます。(NAT+(IPマスカレード)変換により、全て192.168.3.253に集約されます)

※ このとき、センター側から拠点側の特定の端末(サーバ等)への通信は行えません

※ インタフェースPPPoE1でのNAT+(IPマスカレード)は生活線としてのインターネットアクセスのためです -

IPsecはアグレッシブモードのためセンター側契機のVPNは張れません。しかし、拠点側からのL3監視パケットをVPN内を通すことで結果としてSAは常時維持されます。

(又は「set security-association always-up」コマンドを使用する方法もあります。) -

ISDN回線は、無通信状態が一定時間(60秒)続くと自動的に切断されます。

(詳細は「calling idle-timeout」、「called idle-timeout」コマンド参照)

補足・注意点

動作説明

前提条件

当設定例では、以下のアドレス・環境を前提に説明しています。

プロバイダより割り振られたアドレス(アドレスは一例です)

| センタ側 | 200.200.200.1 |

| 拠点側 | 指定なし |

設定環境

| IPsecの対象とする中継パケット | 192.168.3.0/24 ⇔ 172.16.0.0/16 |

| L3監視パケット宛先 | 192.168.3.2 |

| IPsec Phase1ポリシー |

モード ・・・ Aggressiveモード 認証方式 ・・・ 事前共有鍵方式 暗号化方式 ・・・ AES 128 ハッシュ方式 ・・・ SHA Diffie-Hellman ・・・ Group2 IKE SAライフタイム ・・・ 1000秒 |

| IPsec Phase2ポリシー |

PFS ・・・ Group2 暗号化方式 ・・・ AES 128 ハッシュ方式 ・・・ SHA IPsec SAライフタイム ・・・ 600秒 |

| 拠点側ISDNインタフェースのIPアドレス | センター側FITELnet-E30よりPPPで取得する |

| センター側のISDN番号 | 03-9876-5432 |

| 拠点側のISDN番号 | 03-1234-5678 |

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

拠点側FITELnet-F100の設定

! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: super ←パスワードを入力します。(実際は表示されない) Router# ! ! ! 基本設定モードに移行します。 ! Router# configure terminal Router(config)# ! ! ! デフォルトルートをPPPoE側に設定します。 ! Router(config)# ip route 0.0.0.0 0.0.0.0 pppoe 1 ! ! ! NAT+用のアクセスリストを登録します。 ! Router(config)# access-list 30 permit 172.16.0.0 0.0.255.255 ! ! ! VPNの設定をします。 ! Router(config)# vpn enable ewan 1 Router(config)# vpnlog enable Router(config)# ipsec access-list 10 ipsec ip 172.16.0.0 0.0.255.255 192.168.3.0 0.0.0.255 Router(config)# ipsec access-list 64 bypass ip any any Router(config)# ipsec transform-set P2-POLICY esp-aes-128 esp-sha-hmac ! Router(config)# crypto isakmp policy 1 Router(config-isakmp)# negotiation-mode aggressive Router(config-isakmp)# authentication prekey Router(config-isakmp)# encryption aes 128 Router(config-isakmp)# group 2 Router(config-isakmp)# hash sha Router(config-isakmp)# key ascii prekey-secret Router(config-isakmp)# lifetime 1000 Router(config-isakmp)# my-identity KYOTEN-F100 Router(config-isakmp)# peer-identity address 200.200.200.1 Router(config-isakmp)# exit ! Router(config)# crypto map CENTER 1 Router(config-crypto-map)# match address 10 Router(config-crypto-map)# set peer address 200.200.200.1 Router(config-crypto-map)# set pfs group2 Router(config-crypto-map)# set security-association lifetime seconds 600 Router(config-crypto-map)# set transform-set P2-POLICY Router(config-crypto-map)# exit ! ! ! L3監視の設定を行ないます。 ! Router(config)# redundancy pathcheck-list 1 Router(config-red-pathcheck-list 1)# ip address 192.168.3.2 ! L3監パケット(Ping)の送信先IPアドレス Router(config-red-pathcheck-list 1)# route pppoe 1 ! L3監視パケットのNextHop Router(config-red-pathcheck-list 1)# ping-trial 2 ! L3監視1セットあたりのPingパケットの個数 Router(config-red-pathcheck-list 1)# pathcheck-fail 2 ! 応答パケットを指定セット数連続して受信できない場合に経路障害と判断 Router(config-red-pathcheck-list 1)# restcheck-success 3 ! 応答パケットを指定セット数連続して受信できれば障害復旧と判断 Router(config-red-pathcheck-list 1)# source-interface lan 1 ! この場合パケットのIPアドレスは172.16.0.1となります ! (パケットは暗号化され、IPsecSAを常時維持する機能もします) Router(config-red-pathcheck-list 1)# exit ! ! ! 冗長対象パケットの設定を行ないます。 ! Router(config)# redundancy pathfilter-list 1 Router(config-red-pathfilter-list 1)# destination 192.168.3.0 255.255.255.0 ! 対象の対象となるパケットの宛先 Router(config-red-pathfilter-list 1)# pathcheck-list 1 ! L3監視設定の対応付け Router(config-red-pathfilter-list 1)# 1st pppoe 1 ! メイン経路のインタフェース Router(config-red-pathfilter-list 1)# 2nd dialer 1 ! バックアップ経路のインタフェース Router(config-red-pathfilter-list 1)# exit ! ! ! ダイヤルアップ用の設定をします。 ! Router(config)# ppp hostname userA password secret-userA ! 接続相手に送信する認証用ユーザ名、パスワード ! Router(config)# interface bri 1 ! ISDNの使用を宣言 Router(config-if bri 1)# exit Router(config)# interface dialer 1 Router(config-if dialer 1)# dialer map 0398765432 ! 発呼する電話番号 Router(config-if dialer 1)# dialer interface bri 1 ! ダイヤルアップ接続にISDNを使用 Router(config-if dialer 1)# ip address negotiated ! 接続相手先からIP割り当てを受ける Router(config-if dialer 1)# ip nat inside source list 30 interface ! NAT+設定(IPマスカレード) Router(config-if dialer 1)# exit ! ! ! LAN側IPアドレスを設定します。 ! Router(config)# interface lan 1 Router(config-if lan 1)# ip address 172.16.0.1 255.255.0.0 Router(config-if lan 1)# exit ! ! ! PPPoEの設定をします。 ! Router(config)# interface pppoe 1 Router(config-if pppoe 1)# crypto map CENTER Router(config-if pppoe 1)# ip nat inside source list 30 interface Router(config-if pppoe 1)# pppoe server ProviderA Router(config-if pppoe 1)# pppoe account user@xxxx.ne.jp PASSWORD Router(config-if pppoe 1)# ip address 200.200.200.1 Router(config-if pppoe 1)# exit ! ! ! 特権ユーザモードに戻ります。 ! Router(config)# end ! ! ! 設定を保存します。 ! Router# save SIDE-A.cfg % saving working-config % finished saving Router# ! ! ! 設定を有効にするために再起動します。 ! Router# reset Are you OK to cold start?(y/n) y

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

センター側FITELnet-F100の設定

! Router> enable Enter password: super ←パスワードを入力します。(実際は表示されない) Router# ! Router# configure terminal Router(config)# ! Router(config)# ip route 0.0.0.0 0.0.0.0 192.168.120.1 ! Router(config)# vpn enable ewan 1 Router(config)# vpnlog enable Router(config)# crypto isakmp policy 1 Router(config-isakmp)# negotiation-mode aggressive Router(config-isakmp)# authentication prekey Router(config-isakmp)# encryption aes 128 Router(config-isakmp)# group 2 Router(config-isakmp)# hash sha Router(config-isakmp)# key ascii prekey-secret Router(config-isakmp)# lifetime 1000 Router(config-isakmp)# peer-identity host KYOTEN-F100 Router(config-isakmp)# exit ! Router(config)# ipsec access-list 10 ipsec ip 192.168.3.0 0.0.0.255 172.16.0.0 0.0.255.255 Router(config)# ipsec access-list 64 bypass ip any any Router(config)# ipsec transform-set P2-POLICY esp-aes-128 esp-sha-hmac ! Router(config)# crypto map KYOTEN 1 Router(config-crypto-map)# match address 10 Router(config-crypto-map)# set peer host KYOTEN-F100 Router(config-crypto-map)# set pfs group2 Router(config-crypto-map)# set security-association lifetime seconds 600 Router(config-crypto-map)# set transform-set P2-POLICY Router(config-crypto-map)# exit ! Router(config)# access-list 20 permit any ! Router(config)# interface ewan 1 Router(config-if ewan 1)# crypto map KYOTEN Router(config-if ewan 1)# ip address 192.168.120.11 255.255.255.0 Router(config-if ewan 1)# ip nat inside source list 20 interface Router(config-if ewan 1)# exit ! Router(config)# interface lan 1 Router(config-if lan 1)# ip address 192.168.3.1 255.255.255.0 Router(config-if lan 1)# exit ! Router(config)# end ! Router# save SIDE-A.cfg % saving working-config % finished saving Router# ! Router# reset Are you OK to cold start?(y/n) y

コマンド設定の例

センター側FITELnet-E30の設定

"reset -d"(デフォルトリスタート)実行後、以下の設定を貼り付けてください。

"reset -d"(デフォルトリスタート)実行後、以下の設定を貼り付けてください。

target add name=userA dial=0312345678* key=nc,secret-userA speed=64\ continuouslimiter=600,on callinglimiter=40,on type=normal cbmode=off\ dialcheckmask=0 host=default isdn dialcheck=on recvcheck=on sendcheck=off multimode=off limiter=12\ congestiontimer=1 isdn -1 dial=0398765432* dial2=* retrytimes=8 idletimer=60,60 target=userA mode=traffic\ recvidletimer=off globalnumber=allow ipripstatic delete all ipripstatic add dst=0.0.0.0,0.0.0.0 nexthop=192.168.3.1 metric=16 preference=50 interface ip lan addr=192.168.3.3,255.255.255.0 broadcast=192.168.3.255 interface ip isdn1 addr=192.168.3.3 remote=192.168.3.253,255.255.255.255 iprouting on proxyarp=shortcut

All Rights Reserved, Copyright(C) FURUKAWA ELECTRIC CO., LTD. 2007