設定例

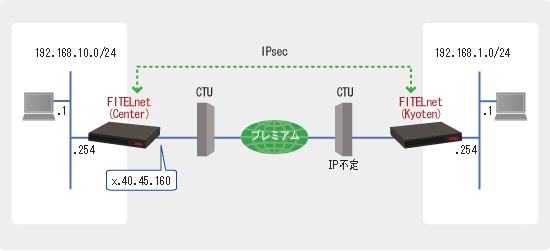

4. センタ(IP固定)、拠点(IP不定) PPPoEで接続

概要

アクセス回線としてNTT西日本のフレッツ・光プレミアムを利用した環境において、FITELnet-Fシリーズ(F40を除く)でIPsecを行うための設定例について記載致します。

- PPPoEにより接続します

- IPsecのAggressive modeにて接続します

- IPsec以外に各拠点から直接、平文でのインターネットへの接続を可能とします

-

本接続において、加入者網終端装置(CTU)の設定変更が必要です

(本文の後半に設定手順を記載してあります)

補足・注意点

動作説明

- その他情報

- 使用機器

-

- F100(Center) ※FITELnet-Fシリーズ(F40を除く)であれば同様に使用可能です

- F100(Kyoten) ※FITELnet-Fシリーズ(F40を除く)であればも同様に使用可能です

- CTU:加入者網終端装置 2004W(S) 住友電工製

- 使用サービス

-

- Center側には各プロバイダのIP1固定アドレスサービス、Kyoten側にはIPアドレス不定のサービスを利用します

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

設定例 F100(Center)側

! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: super ←パスワードを入力します。(実際は表示されない) Router# ! ! ! 基本設定モードに移行します。 ! Router# configure terminal Router(config)# ! ! ! ホスト名をCenterとします。 ! Router(config)# hostname Center Center(config)# ! ! ! LANインタフェースのIPアドレス/サブネットマスクを設定します。 ! Center(config)# interface lan 1 Center(config-if lan 1)# ip address 192.168.10.254 255.255.255.0 Center(config-if lan 1)# exit ! ! ! PPPoE1インタフェースの各種設定を行います。 ! Center(config)# interface pppoe 1 Center(config-if pppoe 1)# ip address x.40.45.160 Center(config-if pppoe 1)# pppoe server ocn Center(config-if pppoe 1)# pppoe account abcdefg@XXX.YYY.ZZZ 0123456789 Center(config-if pppoe 1)# pppoe type host Center(config-if pppoe 1)# exit ! ! ! NAT+の設定を行います。 ! Center(config)# access-list 1 permit 192.168.10.0 0.0.0.255 Center(config)# interface pppoe 1 Center(config-if pppoe 1)# ip nat inside source list 1 interface Center(config-if pppoe 1)# exit ! ! ! ProxyDNSの設定を行います。 ! Center(config)# proxydns mode both ! ! ! デフォルトルートの設定を行います。 ! Center(config)# ip route 0.0.0.0 0.0.0.0 pppoe 1 ! ! ! スタティックのフィルタリングルールを指定します。 ! Center(config)# access-list 150 permit ip 192.168.10.0 0.0.0.255 192.168.1.0 0.0.0.255 Center(config)# access-list 160 permit ip 192.168.1.0 0.0.0.255 192.168.10.0 0.0.0.255 ! ! ! 学習フィルタリングのルールを指定します。 ! Center(config)# access-list 190 dynamic permit ip any any Center(config)# access-list 199 deny ip any any ! ! ! フィルタリングルールをPPPoE1インタフェースに関連付けます。 ! Center(config)# interface pppoe 1 Center(config-if pppoe 1)# ip access-group 150 out Center(config-if pppoe 1)# ip access-group 160 in Center(config-if pppoe 1)# ip access-group 190 out Center(config-if pppoe 1)# ip access-group 199 in Center(config-if pppoe 1)# exit ! ! ! DHCPサーバ機能の設定を行います。 ! Center(config)# service dhcp-server ! Center(config)# ip dhcp pool lan1 *1 Center(config-dhcp-pool)# dns-server 0.0.0.0 Center(config-dhcp-pool)# default-router 0.0.0.0 Center(config-dhcp-pool)# exit ! ! ! VPN機能を有効にします。 ! Center(config)# vpn enable ! ! ! VPN通信動作中の詳細なログを残す設定にします。 ! Center(config)# vpnlog enable ! ! ! Phase1ポリシーの設定を行ないます。 ! Center(config)# crypto isakmp policy 1 Center(config-isakmp)# authentication prekey Center(config-isakmp)# encryption aes 128 Center(config-isakmp)# hash sha Center(config-isakmp)# group 2 Center(config-isakmp)# idtype-pre userfqdn Center(config-isakmp)# key ascii FITELnet Center(config-isakmp)# negotiation-mode aggressive Center(config-isakmp)# peer-identity host Kyoten Center(config-isakmp)# exit ! ! ! Phase2ポリシーの設定を行ないます。 ! Center(config)# ipsec transform-set P2-POLICY esp-aes-128 esp-sha-hmac ! ! ! VPNセレクタの設定を行ないます。 ! Center(config)# ipsec access-list 10 ipsec ip 192.168.10.0 0.0.0.255 192.168.1.0 0.0.0.255 Center(config)# ipsec access-list 64 bypass ip any any ! Center(config)# crypto map PATH-1 1 Center(config-crypto-map)# match address 10 Center(config-crypto-map)# set peer host Kyoten Center(config-crypto-map)# set transform-set P2-POLICY Center(config-crypto-map)# exit ! Center(config)# interface pppoe 1 Center(config-if pppoe 1)# crypto map PATH-1 Center(config-if pppoe 1)# exit ! ! ! 特権ユーザモードに戻ります。 ! Center(config)# end Center# ! ! ! 設定を保存します。 ! Center# save SIDE-A.cfg % saving working-config % finished saving Center# ! ! ! 設定を有効にするために再起動します。 ! Center# reset Are you OK to cold start?(y/n) y

| *1: | FITELnet F60/F200/F2000/F2200では、コマンド書式が変更になっており、下記の様なコマンドとなります。 Router(config)# ip dhcp pool lan 1 |

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

設定例 F100(Kyoten)側

! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: super ←パスワードを入力します。(実際は表示されない) Router# ! ! ! 基本設定モードに移行します。 ! Router# configure terminal Router(config)# ! ! ! ホスト名をKyotenとします。 ! Router(config)# hostname Kyoten Kyoten(config)# ! ! ! LANインタフェースのIPアドレス/サブネットマスクを設定します。 ! Kyoten(config)# interface lan 1 Kyoten(config-if lan 1)# ip address 192.168.1.254 255.255.255.0 Kyoten(config-if lan 1)# exit ! ! ! PPPoE1インタフェースの各種設定を行います。 ! Kyoten(config)# interface pppoe 1 Kyoten(config-if pppoe 1)# pppoe server kyoten Kyoten(config-if pppoe 1)# pppoe account AAA@XXX.YYY.ZZZ 0123456789 Kyoten(config-if pppoe 1)# pppoe type host Kyoten(config-if pppoe 1)# exit ! ! ! NAT+の設定を行います。 ! Kyoten(config)# access-list 1 permit 192.168.1.0 0.0.0.255 Kyoten(config)# interface pppoe 1 Kyoten(config-if pppoe 1)# ip nat inside source list 1 interface Kyoten(config-if pppoe 1)# exit ! ! ! ProxyDNSの設定を行います。 ! Kyoten(config)# proxydns mode both ! ! ! デフォルトルートの設定を行います。 ! Kyoten(config)# ip route 0.0.0.0 0.0.0.0 pppoe 1 ! ! ! スタティックのフィルタリングのルールを指定します。 ! Kyoten(config)# access-list 150 permit ip 192.168.1.0 0.0.0.255 192.168.10.0 0.0.0.255 Kyoten(config)# access-list 160 permit ip 192.168.10.0 0.0.0.255 192.168.1.0 0.0.0.255 ! ! ! 学習フィルタリングのルールを指定します。 ! Kyoten(config)# access-list 190 dynamic permit ip any any Kyoten(config)# access-list 199 deny ip any any ! ! ! フィルタリングルールをPPPoE1インタフェースに関連付けます。 ! Kyoten(config)# interface pppoe 1 Kyoten(config-if pppoe 1)# ip access-group 150 out Kyoten(config-if pppoe 1)# ip access-group 160 in Kyoten(config-if pppoe 1)# ip access-group 190 out Kyoten(config-if pppoe 1)# ip access-group 199 in Kyoten(config-if pppoe 1)# exit ! ! ! DHCPサーバ機能の設定を行います。 ! Kyoten(config)# service dhcp-server ! Kyoten(config)# ip dhcp pool lan1 Kyoten(config-dhcp-pool)# dns-server 0.0.0.0 Kyoten(config-dhcp-pool)# default-router 0.0.0.0 Kyoten(config-dhcp-pool)# exit ! ! ! VPN機能を有効にします。 ! Kyoten(config)# vpn enable ! ! ! VPN通信動作中の詳細なログを残す設定にします。 ! Kyoten(config)# vpnlog enable ! ! ! Phase1ポリシーの設定を行ないます。 ! Kyoten(config)# crypto isakmp policy 1 Kyoten(config-isakmp)# authentication prekey Kyoten(config-isakmp)# encryption aes 128 Kyoten(config-isakmp)# hash sha Kyoten(config-isakmp)# group 2 Kyoten(config-isakmp)# idtype-pre userfqdn Kyoten(config-isakmp)# key ascii FITELnet Kyoten(config-isakmp)# my-identity Kyoten Kyoten(config-isakmp)# negotiation-mode aggressive Kyoten(config-isakmp)# peer-identity address x.40.45.160 Kyoten(config-isakmp)# exit ! ! ! Phase2ポリシーの設定を行ないます。 ! Kyoten(config)# ipsec transform-set P2-POLICY esp-aes-128 esp-sha-hmac ! ! ! VPNセレクタの設定を行ないます。 ! Kyoten(config)# ipsec access-list 10 ipsec ip 192.168.1.0 0.0.0.255 192.168.10.0 0.0.0.255 Kyoten(config)# ipsec access-list 64 bypass ip any any ! Kyoten(config)# crypto map PATH-1 1 Kyoten(config-crypto-map)# match address 10 Kyoten(config-crypto-map)# set peer address x.40.45.160 Kyoten(config-crypto-map)# set security-association always-up Kyoten(config-crypto-map)# set transform-set P2-POLICY Kyoten(config-crypto-map)# exit ! Kyoten(config)# interface pppoe 1 Kyoten(config-if pppoe 1)# crypto map PATH-1 Kyoten(config-if pppoe 1)# exit ! ! ! 特権ユーザモードに戻ります。 ! Kyoten(config)# end ! ! ! 設定を保存します。 ! Kyoten# save SIDE-A.cfg % saving working-config % finished saving Kyoten# ! ! ! 設定を有効にするために再起動します。 ! Kyoten# reset Are you OK to cold start?(y/n) y

- CTU(2004W(S))の設定手順 --

-

はじめに、CTUのファームウェアがPPPoE対応か、確認をします。

CTU設定TOP画面の「接続先情報」の枠の下に「PPPoE接続」の項目があることをご確認ください。

この項目が無い場合には、本資料のPPPoEでの接続ができません。

この項目が無い場合にはNTT西日本様からCTUのファームウェアを入手し、ファームウェアの更新を実施してください。

ここからは、CTUはPPPoE接続が可能なファームウェアであることを前提に、説明を記載します。 -

- TOP画面から詳細設定をクリックし、「PPPoE機能設定」をクリックします

-

次に、「編集」のボタンをクリックします

ここでは、「機能の使用:する」「接続セッション数:必要数」を、それぞれの項目について設定いたします - 設定変更後「OK」ボタンを押下します

- 「OK」ボタン押下後、TOP画面に戻りますので、ここで、「設定反映」ボタンを押下します

- ここで変更内容確認画面が表示されますので、変更内容を再確認願います

- 変更内容画面で「OK」ボタンを押下すると、“処理完了”の表示が出ます

- 最後に、画面下の「戻る」ボタンを押下してください

- 以上でCTUの設定は終了です。

| ※ | CTUのPPPoEに関する詳細情報は、NTT西日本様「フレッツ・光プレミアムのPPPoE機能について」のページをご参照ください |

All Rights Reserved, Copyright(C) FURUKAWA ELECTRIC CO., LTD. 2007