設定例

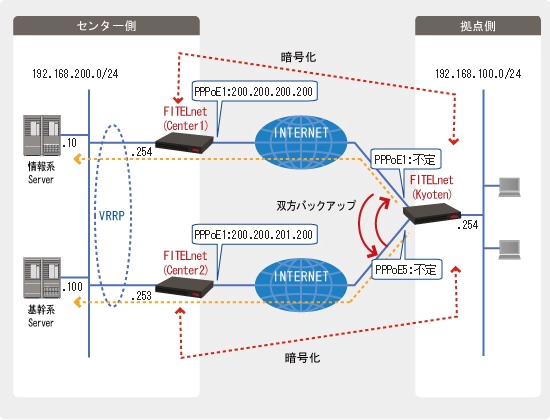

2. センタ2台+拠点1台で、情報系・基幹系の2系統に経路を振り分け、

それぞれの経路をお互いにバックアップ(F100 Ver1系は非対応)

それぞれの経路をお互いにバックアップ(F100 Ver1系は非対応)

概要

「情報系サーバ宛」「基幹系サーバ宛」通信を経路を分けて負荷分散することができます。また、それぞれの経路がダウンした場合に、残りの経路でバックアップすることができます。

ポリシールーティング、イベントアクション機能をつかって実現します。V2ファーム対応の機能です。

構成例では、「情報系サーバ宛」「基幹宛てサーバ宛」を宛先IPアドレスで識別しています。アクセスリストで識別できるポリシーであれば、2つのポリシーを負荷分散、バックアップの構成をとることができます。センターはVRRPにより機器冗長構成をとっています。

補足・注意点

動作説明

センター側動作説明

- VRRPによりルータを冗長化します

- CENTER1がVRRP1グループ(仮想IP192.168.200.1)のマスタです

- CENTER2がVRRP2グループ(仮想IP192.168.200.2)のマスタです

- 基幹系サーバのデフォルトGWを192.168.200.1に設定します

- 情報系サーバのデフォルトGWを192.168.200.2に設定します

- トンネルルートによりKYOTENのWAN側アドレスへのルートを獲得します

- sa-upルートによりKYOTENのLAN側ネットワークへのルートを獲得します

- CENTER1でpppoeインタフェースの監視を行い、ダウン時にVRRP1の優先度を下げます。

- CENTER2でpppoeインタフェースの監視を行い、ダウン時にVRRP2の優先度を下げます。

- CENTER1,CENTER2お互いにsa-upルートをRIPで交換します

拠点側動作説明

- ipsecif1が生きている場合はデフォルトルートとしてipsecif1を追加します

- ipsecif2が生きている場合はデフォルトルートとしてipsecif2を追加します(※ipsecif1よりも優先度低)

- ポリシールーティング機能で基幹系サーバへのルートをipsecif2に向けます

- 基幹系サーバへのルート以外を情報系サーバへのルートとします。

- ipsecif1障害時はnexthopとしてipsecif1へ向いているルートがすべて無効となり、ipsecif2が有効になります

- ipsecif2障害時はnexthopとしてipsecif2へ向いているルートがすべて無効となり、ipsecif1が有効になります

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

拠点の設定

! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: super ←パスワードを入力します(実際は何も表示されません)。 Router# ! ! ! 基本設定モードに移行します。 ! Router# configure terminal Router(config)# ! ! ! LAN側IPアドレスを設定します。 ! Router(config)# interface lan 1 Router(config-if lan 1)# linkdown-detect on ! リンクダウンの検出をonにします。 ! なお、4つのポート全てがダウンしないと、リンクダウンを検出できませんので、 ! LAN側は1ポートのみ使用するようにして下さい。 ! ※F200ではlinkdown-detectコマンドが廃止されました。 ! このコマンド設定が無い状態でも、LAN側ポートのリンクダウンを検出して ! インタフェースをダウンする動作を行います Router(config-if lan 1)# ip address 192.168.100.254 255.255.255.0 Router(config-if lan 1)# exit ! ! ! DHCPサーバ機能を設定します。 ! Router(config)# service dhcp-server Router(config)# ip dhcp pool lan1 *1 Router(config-dhcp-pool)# default-router 0.0.0.0 Router(config-dhcp-pool)# exit ! ! ! VPNピアへのルートを設定します。 ! Router(config)# ip route 200.200.200.200 255.255.255.255 pppoe 1 Router(config)# ip route 200.200.201.200 255.255.255.255 pppoe 5 ! ! ! PPPoE1インタフェース(通常時:情報系)設定モードに移行します。 ! Router(config)# interface pppoe 1 Router(config-if pppoe 1)# pppoe server A-Provider Router(config-if pppoe 1)# pppoe account user@xxxx.ne.jp secret1 Router(config-if pppoe 1)# pppoe type host Router(config-if pppoe 1)# exit ! ! ! PPPoE5インタフェース(通常時:基幹系)設定モードに移行します。 ! Router(config)# interface pppoe 5 Router(config-if pppoe 5)# pppoe server B-Provider Router(config-if pppoe 5)# pppoe account user@yyyy.ne.jp secret2 Router(config-if pppoe 5)# pppoe type host Router(config-if pppoe 5)# exit ! ! ! 暗号化を使用する設定します。 ! Router(config)# vpn enable Router(config)# vpnlog enable Router(config)# ipsec transform-set P2-POLICY esp-aes-128 esp-sha-hmac ! ! ! 情報系の暗号化設定をします。 ! Router(config)# crypto isakmp policy 1 Router(config-isakmp)# authentication prekey Router(config-isakmp)# encryption aes 128 Router(config-isakmp)# group 2 Router(config-isakmp)# hash sha Router(config-isakmp)# keepalive always-send Router(config-isakmp)# key ascii secret-vpn1 Router(config-isakmp)# my-identity F100KYOTEN1 Router(config-isakmp)# negotiation-mode aggressive Router(config-isakmp)# peer-identity address 200.200.200.200 Router(config-isakmp)# exit ! Router(config)# ipsec access-list 1 ipsec ip 192.168.100.0 0.0.0.255 any Router(config)# crypto map JOUHOU 1 Router(config-crypto-map)# match address 1 Router(config-crypto-map)# set peer address 200.200.200.200 Router(config-crypto-map)# set security-association always-up Router(config-crypto-map)# set transform-set P2-POLICY Router(config-crypto-map)# exit ! Router(config)# interface ipsecif 1 Router(config-if ipsecif 1)# crypto map JOUHOU Router(config-if ipsecif 1)# exit ! ! ! 基幹系の暗号化設定をします。 ! Router(config)# crypto isakmp policy 2 Router(config-isakmp)# authentication prekey Router(config-isakmp)# encryption aes 128 Router(config-isakmp)# group 2 Router(config-isakmp)# hash sha Router(config-isakmp)# keepalive always-send Router(config-isakmp)# key ascii secret-vpn2 Router(config-isakmp)# my-identity F100KYOTEN1 Router(config-isakmp)# negotiation-mode aggressive Router(config-isakmp)# peer-identity address 200.200.201.200 Router(config-isakmp)# exit ! Router(config)# ipsec access-list 2 ipsec ip 192.168.100.0 0.0.0.255 any Router(config)# crypto map KIKAN 2 Router(config-crypto-map)# match address 2 Router(config-crypto-map)# set peer address 200.200.201.200 Router(config-crypto-map)# set security-association always-up Router(config-crypto-map)# set transform-set P2-POLICY Router(config-crypto-map)# exit ! Router(config)# interface ipsecif 2 Router(config-if ipsecif 2)# crypto map KIKAN Router(config-if ipsecif 2)# exit ! ! ! 経路監視を設定します。(イベントアクション機能のイベント部) ! Router(config)# icmp-class 1 Router(config-icmp-class 1)# interval 10 restoration 10 Router(config-icmp-class 1)# trial 2 fail 3 Router(config-icmp-class 1)# address 192.168.200.254 nexthop connected ipsecif 1 source-interface lan 1 ! CENTER1のLAN側アドレス宛へicmp監視を行います ! source-interface指定により監視パケットがipsecif1内を通ります Router(config-icmp-class 1)# exit ! Router(config)# event-class 1 Router(config-event-class 1)# check ip-icmp 1 Router(config-event-class 1)# logging event state-change enable ! イベントクラスの状態が変化した場合,ログに記録します Router(config-event-class 1)# exit ! Router(config)# icmp-class 2 Router(config-icmp-class 2)# interval 10 restoration 10 Router(config-icmp-class 2)# trial 2 fail 3 Router(config-icmp-class 2)# address 192.168.200.253 nexthop connected ipsecif 2 source-interface lan 1 ! CENTER2のLAN側アドレス宛へicmp監視を行います ! source-interface指定により監視パケットがipsecif2内を通ります Router(config-icmp-class 2)# exit ! Router(config)# event-class 2 Router(config-event-class 2)# check ip-icmp 2 Router(config-event-class 2)# logging event state-change enable Router(config-event-class 2)# exit ! ! ! 経路生存時のデフォルトルートを設定します。(イベントアクション機能のアクション部) ! Router(config)# event-action 1 Router(config-event-action 1)# add ip route 0.0.0.0 0.0.0.0 connected ipsecif 1 Router(config-event-action 1)# exit Router(config)# event-action 2 Router(config-event-action 2)# add ip route 0.0.0.0 0.0.0.0 connected ipsecif 2 5 Router(config-event-action 2)# set policy-flag PFLG-CTL Router(config-event-action 2)# exit ! ! ! イベントとアクションを紐付けます。 ! Router(config)# event-map Router(config-event-map)# event-class 1 event-action 1 Router(config-event-map)# event-class 2 event-action 2 Router(config-event-map)# exit Router(config)# ! ! ! ポリシールーティング機能で通常時の基幹系ルートを設定します。 ! Router(config)# access-list 110 permit ip any 192.168.200.100 0.0.0.0 ! 基幹系通信対象パケットを設定します. ! なお、このアクセスリストにヒットしないパケットは情報系通信のルートを通ります。 Router(config)# class-map CMAP-CTL Router(config-class-map)# match ip access-group 110 Router(config-class-map)# match policy-flag PFLG-CTL set Router(config-class-map)# exit Router(config)# action-map AMAP-CTL Router(config-action-map)# set ip next-hop connected ipsecif 2 Router(config-action-map)# set ip next-hop default Router(config-action-map)# exit Router(config)# policy-map PMAP-1 Router(config-policy-map)# class CMAP-CTL action AMAP-CTL Router(config-policy-map)# statistics update enable Router(config-policy-map)# exit Router(config)# interface lan 1 Router(config-if lan 1)# service-policy input PMAP-1 ! LANインタフェースにサービスポリシーPMAP-1を適用します Router(config-if lan 1)# exit ! Router(config)# hostname KYOTEN1 ! ! ! 特権ユーザモードに戻ります。 ! KYOTEN1(config)# end ! ! ! 設定を保存します。 ! KYOTEN1# save SIDE-A.cfg % saving working-config % finished saving KYOTEN1# ! ! ! 設定を有効にするために再起動します。 ! KYOTEN1# reset Are you OK to cold start?(y/n) y

| *1 | : | FITELnet F200/F2000/F2200では、コマンド書式が変更になっており、下記の様なコマンドとなります。 Router(config)# ip dhcp pool lan 1 |

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

センター1の設定

! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: super ←パスワードを入力します(実際は何も表示されません)。 Router# ! ! ! 基本設定モードに移行します。 ! Router# configure terminal Router(config)# ! Router(config)# ip route 0.0.0.0 0.0.0.0 192.168.200.10 Router(config)# ip route 192.168.100.254 255.255.255.255 connected ipsecif 1 Router(config)# ip route 192.168.100.254 255.255.255.255 connected null 0 100 ! Router(config)# ip vrrp enable ! Router(config)# access-list 1 permit any Router(config)# access-list 100 deny icmp any any redirect ! Router(config)# vpn enable Router(config)# vpnlog enable ! Router(config)# ipsec access-list 1 ipsec ip any 192.168.100.0 0.0.0.255 Router(config)# ipsec access-list 64 bypass ip any any Router(config)# ipsec transform-set P2-POLICY esp-aes-128 esp-sha-hmac ! Router(config)# hostname CENTER1 ! CENTER1(config)# event-class 1 CENTER1(config-event-class 1)# check interface status pppoe 1 invert ! pppoe 1インタフェースがダウンした場合 CENTER1(config-event-class 1)# logging event state-change enable ! イベントクラスの状態が変化した場合,ログに記録します CENTER1(config-event-class 1)# exit ! CENTER1(config)# event-action 1 CENTER1(config-event-action 1)# vrrp 1 track 1 decrement 60 ! vrrp1の優先度を60下げ、スレーブに装置になります CENTER1(config-event-action 1)# exit ! CENTER1(config)# event-map CENTER1(config-event-map)# event-class 1 event-action 1 CENTER1(config-event-map)# exit ! CENTER1(config)# interface ipsecif 1 CENTER1(config-if ipsecif 1)# crypto map kyoten1 CENTER1(config-if ipsecif 1)# exit ! CENTER1(config)# interface lan 1 CENTER1(config-if lan 1)# linkdown-detect on CENTER1(config-if lan 1)# ip address 192.168.200.254 255.255.255.0 CENTER1(config-if lan 1)# ip access-group 100 out CENTER1(config-if lan 1)# vrrp 1 address 192.168.200.1 CENTER1(config-if lan 1)# vrrp 1 priority 250 CENTER1(config-if lan 1)# vrrp 1 preempt CENTER1(config-if lan 1)# vrrp 2 address 192.168.200.2 CENTER1(config-if lan 1)# vrrp 2 priority 200 CENTER1(config-if lan 1)# vrrp 2 preempt ! vrrp1に関してマスタに設定します ! vrrp2に関してスレーブに設定します CENTER1(config-if lan 1)# exit ! CENTER1(config)# interface pppoe 1 CENTER1(config-if pppoe 1)# ip address 200.200.200.200 CENTER1(config-if pppoe 1)# ip nat inside source list 1 interface CENTER1(config-if pppoe 1)# pppoe server C-Provider CENTER1(config-if pppoe 1)# pppoe account user@zzzz.ne.jp secret3 CENTER1(config-if pppoe 1)# pppoe type host CENTER1(config-if pppoe 1)# exit ! CENTER1(config)# crypto isakmp policy 1 CENTER1(config-isakmp)# authentication prekey CENTER1(config-isakmp)# encryption aes 128 CENTER1(config-isakmp)# group 2 CENTER1(config-isakmp)# hash sha CENTER1(config-isakmp)# keepalive always-send CENTER1(config-isakmp)# key ascii secret-vpn1 CENTER1(config-isakmp)# peer-identity host F100KYOTEN1 CENTER1(config-isakmp)# tunnel-route interface pppoe 1 ! VPNピアへのnextインタフェースを設定 CENTER1(config-isakmp)# exit ! CENTER1(config)# crypto map kyoten1 1 CENTER1(config-crypto-map)# match address 1 CENTER1(config-crypto-map)# set peer host F100KYOTEN1 CENTER1(config-crypto-map)# set transform-set P2-POLICY CENTER1(config-crypto-map)# sa-up route interface ipsecif 1 ! SAの確立を契機としてKYOTEN側LAN(192.168.100.0/24)へのルート情報を登録し ! nextインタフェースをipsecif1とします CENTER1(config-crypto-map)# exit ! CENTER1(config)# router rip CENTER1(config-rip)# network lan 1 CENTER1(config-rip)# exit ! ! ! 特権ユーザモードに戻ります。 ! CENTER1(config)# end ! ! ! 設定を保存します。 ! CENTER1# save SIDE-A.cfg % saving working-config % finished saving CENTER1# ! ! ! 設定を有効にするために再起動します。 ! CENTER1# reset Are you OK to cold start?(y/n) y

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

センター2の設定

! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: super ←パスワードを入力します(実際は何も表示されません)。 Router# ! ! ! 基本設定モードに移行します。 ! Router# configure terminal Router(config)# Router(config)# ip route 0.0.0.0 0.0.0.0 192.168.200.10 Router(config)# ip route 192.168.100.254 255.255.255.255 connected ipsecif 1 Router(config)# ip route 192.168.100.254 255.255.255.255 connected null 0 100 Router(config)# ip vrrp enable ! Router(config)# access-list 1 permit any Router(config)# access-list 100 deny icmp any any redirect ! Router(config)# vpn enable Router(config)# vpnlog enable ! Router(config)# ipsec access-list 1 ipsec ip any 192.168.100.0 0.0.0.255 Router(config)# ipsec access-list 64 bypass ip any any Router(config)# ipsec transform-set P2-POLICY esp-aes-128 esp-sha-hmac ! Router(config)# hostname CENTER2 ! CENTER2(config)# event-class 1 CENTER2(config-event-class 1)# check interface status pppoe 1 invert ! pppoe 1 インタフェースがダウンした場合 CENTER2(config-event-class 1)# logging event state-change enable ! イベントクラスの状態が変化した場合,ログに記録します CENTER2(config-event-class 1)# exit ! CENTER2(config)# event-action 1 CENTER2(config-event-action 1)# vrrp 2 track 1 decrement 60 ! vrrp2の優先度を60下げ、スレーブに装置になります CENTER2(config-event-action 1)# exit ! CENTER2(config)# event-map CENTER2(config-event-map)# event-class 1 event-action 1 CENTER2(config-event-map)# exit ! CENTER2(config)# interface ipsecif 1 CENTER2(config-if ipsecif 1)# crypto map kyoten1 CENTER2(config-if ipsecif 1)# exit ! CENTER2(config)# interface lan 1 CENTER2(config-if lan 1)# linkdown-detect on CENTER2(config-if lan 1)# ip address 192.168.200.253 255.255.255.0 CENTER2(config-if lan 1)# ip access-group 100 out CENTER2(config-if lan 1)# vrrp 1 address 192.168.200.1 CENTER2(config-if lan 1)# vrrp 1 priority 200 CENTER2(config-if lan 1)# vrrp 1 preempt CENTER2(config-if lan 1)# vrrp 2 address 192.168.200.2 CENTER2(config-if lan 1)# vrrp 2 priority 250 CENTER2(config-if lan 1)# vrrp 2 preempt ! vrrp1に関してスレーブに設定します ! vrrp2に関してマスタに設定します CENTER2(config-if lan 1)# exit ! CENTER2(config)# interface pppoe 1 CENTER2(config-if pppoe 1)# ip address 200.200.201.200 CENTER2(config-if pppoe 1)# ip nat inside source list 1 interface CENTER2(config-if pppoe 1)# pppoe server D-Provider CENTER2(config-if pppoe 1)# pppoe account user@wwww.ne.jp secret4 CENTER2(config-if pppoe 1)# pppoe type host CENTER2(config-if pppoe 1)# exit ! CENTER2(config)# crypto isakmp policy 1 CENTER2(config-isakmp)# authentication prekey CENTER2(config-isakmp)# encryption aes 128 CENTER2(config-isakmp)# group 2 CENTER2(config-isakmp)# hash sha CENTER2(config-isakmp)# keepalive always-send CENTER2(config-isakmp)# key ascii secret-vpn2 CENTER2(config-isakmp)# peer-identity host F100KYOTEN1 CENTER2(config-isakmp)# tunnel-route interface pppoe 1 ! VPNピアへのnextインタフェースを設定 CENTER2(config-isakmp)# exit ! CENTER2(config)# crypto map kyoten1 1 CENTER2(config-crypto-map)# match address 1 CENTER2(config-crypto-map)# set peer host F100KYOTEN1 CENTER2(config-crypto-map)# set transform-set P2-POLICY CENTER2(config-crypto-map)# sa-up route interface ipsecif 1 ! SAの確立を契機としてKYOTEN側LAN(192.168.100.0/24)へのルート情報を登録し ! nextインタフェースをipsecif1とします CENTER2(config-crypto-map)# exit ! CENTER2(config)# router rip CENTER2(config-rip)# network lan 1 CENTER2(config-rip)# exit ! ! ! 特権ユーザモードに戻ります。 ! CENTER2(config)# end ! ! ! 設定を保存します。 ! CENTER2# save SIDE-A.cfg % saving working-config % finished saving CENTER2# ! ! ! 設定を有効にするために再起動します。 ! CENTER2# reset Are you OK to cold start?(y/n) y

All Rights Reserved, Copyright(C) FURUKAWA ELECTRIC CO., LTD. 2007