設定例

8.F100でVPN-NATをする(2)

概要

※F100をF1000に置き換えても運用できます

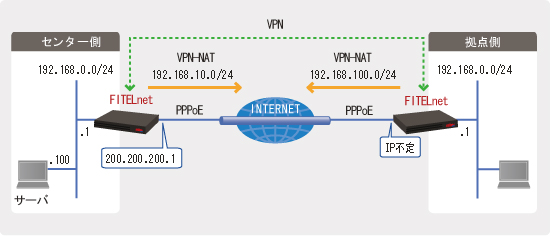

- ネットワークアドレスが重複しているLAN間をIPsecにてVPNを構築する場合にVPN-NATを使用します。

IPsecはネットワークアドレスの重複した環境では使用できません。そこで、VPN-NATを使用することで見かけ上のネットワークアドレスを変更しIPsecを実現します。

- (送信時はNAT変換後に暗号化します)

- (受信時は復号化後にNAT変換します)

- センタ・拠点間の通信は、互いにNAT変換後のアドレス宛に通信をすることになります。

例:拠点側から、センター側のサーバー(192.168.0.100)へのアクセスする場合は、接続先アドレスを[192.168.10.100]とします。

補足・注意点

前提条件

当設定例では、以下のアドレス・環境を前提に説明しています。

プロバイダより割り振られたアドレス(アドレスは一例です)

| センタ側 | 200.200.200.1 |

| 拠点側 | 不定 |

設定環境

| IPsecの対象とする中継パケット(センタ側) | 192.168.0.0/24 → 192.168.100.0/24 |

| IPsecの対象とする中継パケット(拠点側) | 192.168.10.0/24 ← 192.168.0.0/24 |

| IPsec Phase1ポリシー | モード ・・・ Aggressiveモード 認証方式 ・・・ 事前共有鍵方式 暗号化方式 ・・・ AES 128 ハッシュ方式 ・・・ SHA Diffie-Hellman ・・・ Group 2 |

| IPsec Phase2ポリシー |

暗号化方式 ・・・ AES 128 ハッシュ方式 ・・・ SHA |

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

センタ

! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: super ←パスワードを入力します。(実際は表示されない) Router# ! ! ! 基本設定モードに移行します。 ! Router# configure terminal Router(config)# ! ! ! LAN側IPアドレスを設定します。 ! Router(config)# interface lan 1 Router(config-if lan 1)# ip address 192.168.0.1 255.255.255.0 Router(config-if lan 1)# exit ! ! ! PPPoE1インタフェース設定モードに移行します。 ! Router(config)# interface pppoe 1 Router(config-if pppoe 1)# ! ! ! PPPoEの各種設定をします。 ! Router(config-if pppoe 1)# pppoe server A-Provider Router(config-if pppoe 1)# pppoe account ABC@***.ne.jp PASSWORD Router(config-if pppoe 1)# pppoe type host Router(config-if pppoe 1)# ip address 200.200.200.1 ! ! ! NAT+の設定をします。(生活線としてのインターネット接続用) ! Router(config-if pppoe 1)# ip nat inside source list 1 interface Router(config-if pppoe 1)# exit ! ! ! access-list に、NAT+変換前アドレス(LAN側アドレス)を登録します。 ! Router(config)# access-list 1 permit 192.168.0.0 0.0.0.255 ! 生活線としてのインターネット接続用 ! ! ! 代理DNSサーバ機能を有効にします。 ! Router(config)# proxydns mode v4 ! IPv4にて使用 ! ! ! デフォルトルートをPPPoE1に設定します。 ! Router(config)# ip route 0.0.0.0 0.0.0.0 pppoe 1 ! ! ! DHCPサーバ機能を有効にします。 ! Router(config)# service dhcp-server ! ! ! LAN側にDHCPで広告する情報を設定します。 ! Router(config)# ip dhcp pool lan1 Router(config-dhcp-pool)# dns-server 0.0.0.0 ! F100自身を広告 Router(config-dhcp-pool)# default-router 0.0.0.0 ! F100自身を広告 Router(config-dhcp-pool)# exit ! ! ! ホスト名を指定します。 ! Router(config)# hostname CENTER ! ! ! VPN機能を有効にします。 ! CENTER(config)# vpn enable ! ! ! VPN通信動作中の詳細なログを残す設定にします。 ! CENTER(config)# vpnlog enable ! ! ! ! ! Phase1ポリシーの設定を行ないます。 ! CENTER(config)# crypto isakmp policy 1 CENTER(config-isakmp)# negotiation-mode aggressive CENTER(config-isakmp)# authentication prekey CENTER(config-isakmp)# key ascii SECRET-VPN CENTER(config-isakmp)# encryption aes 128 CENTER(config-isakmp)# group 2 CENTER(config-isakmp)# hash sha CENTER(config-isakmp)# idtype-pre userfqdn CENTER(config-isakmp)# peer-identity host KYOTEN CENTER(config-isakmp)# ip vpn-nat inside source static-subnet 192.168.0.0 192.168.10.0 255.255.255.0 ! LAN → WAN に出て行く個々のパケットの、送信元アドレスの変換ルールを規定します。 ! この設定により、192.168.0.1 は 192.168.10.1、192.168.0.2 は 192.168.10.2、・・・ ! 192.168.0.254 は 192.168.10.254 のようにスタティックに変換されるようになります。 CENTER(config-isakmp)#ip vpn-nat inside destination static-subnet 192.168.10.0 192.168.0.0 255.255.255.0 ! WAN → LAN に入ってくる個々のパケットの、宛先アドレスの変換ルールを規定します。 ! この設定により、192.168.10.1 は 192.168.0.1、192.168.10.2 は 192.168.0.2、・・・ ! 192.168.10.254 は 192.168.0.254 のようにスタティックに変換されるようになります。 ! これにより、センター側から拠点にある端末にアクセスできるようになります。 ! どちらの場合も、最後のサブネットマスクは、前2つのネットワークアドレス両方に ! かかることになります。 CENTER(config-isakmp)# exit ! ! ! Phase2ポリシーの設定を行ないます。 ! CENTER(config)# ipsec transform-set P2-POLICY esp-aes-128 esp-sha-hmac ! ! ! VPNセレクタの設定を行ないます。 ! CENTER(config)# ipsec access-list 1 ipsec ip 192.168.0.0 0.0.0.255 192.168.100.0 0.0.0.255 ! センタ側ネットワークアドレス → 拠点側の見かけ上のネットワークアドレス CENTER(config)# ipsec access-list 64 bypass ip any any CENTER(config)# crypto map CENTER 1 CENTER(config-crypto-map)# match address 1 CENTER(config-crypto-map)# set peer host KYOTEN CENTER(config-crypto-map)# set transform-set P2-POLICY CENTER(config-crypto-map)# set security-association ipsec-src-id 192.168.10.0 0.0.0.255 ! Phase2のネゴの際には、送信元としてVPN-NAT変換後のネットワークアドレスを ! 通知するようにします。 CENTER(config-crypto-map)# exit CENTER(config)# interface pppoe 1 CENTER(config-if pppoe 1)# crypto map CENTER CENTER(config-if pppoe 1)# exit ! ! ! 特権ユーザモードに戻ります。 ! CENTER(config)# end ! ! ! 設定を保存します。 ! CENTER# save SIDE-*.cfg ←*には、保存したい面に応じて、A・Bのどちらかを入れる % saving working-config % finished saving CENTER# ! ! ! 設定を有効にするために再起動します。 ! CENTER# reset Are you OK to cold start?(y/n) y

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

拠点

! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: super ←パスワードを入力します。(実際は表示されない) Router# ! ! ! 基本設定モードに移行します。 ! Router# configure terminal Router(config)# ! ! ! LAN側IPアドレスを設定します。 ! Router(config)# interface lan 1 Router(config-if lan 1)# ip address 192.168.0.1 255.255.255.0 Router(config-if lan 1)# exit ! ! ! PPPoE1インタフェース設定モードに移行します。 ! Router(config)# interface pppoe 1 Router(config-if pppoe 1)# ! ! ! PPPoEの各種設定をします。 ! Router(config-if pppoe 1)# pppoe server B-Provider Router(config-if pppoe 1)# pppoe account XYZ@***.ne.jp PASSWORD Router(config-if pppoe 1)# pppoe type host ! ! ! NAT+の設定をします。(生活線としてのインターネット接続用) ! Router(config-if pppoe 1)# ip nat inside source list 1 interface Router(config-if pppoe 1)# exit ! ! ! access-list に、NAT+変換前アドレス(LAN側アドレス)を登録します。 ! Router(config)# access-list 1 permit 192.168.0.0 0.0.0.255 ! 生活線としてのインターネット接続用 ! ! ! 代理DNSサーバ機能を有効にします。 ! Router(config)# proxydns mode v4 ! IPv4にて使用 ! ! ! デフォルトルートをPPPoE1に設定します。 ! Router(config)# ip route 0.0.0.0 0.0.0.0 pppoe 1 ! ! ! DHCPサーバ機能を有効にします。 ! Router(config)# service dhcp-server ! ! ! LAN側にDHCPで広告する情報を設定します。 ! Router(config)# ip dhcp pool lan1 Router(config-dhcp-pool)# dns-server 0.0.0.0 ! F100自身を広告 Router(config-dhcp-pool)# default-router 0.0.0.0 ! F100自身を広告 Router(config-dhcp-pool)# exit ! ! ! ホスト名を指定します。 ! Router(config)# hostname KYOTEN KYOTEN(config)# ! ! ! VPN機能を有効にします。 ! KYOTEN(config)# vpn enable ! ! ! VPN通信動作中の詳細なログを残す設定にします。 ! KYOTEN(config)# vpnlog enable ! ! ! Phase1ポリシーの設定を行ないます。 ! KYOTEN(config)# crypto isakmp policy 1 KYOTEN(config-isakmp)# authentication prekey KYOTEN(config-isakmp)# encryption aes 128 KYOTEN(config-isakmp)# group 2 KYOTEN(config-isakmp)# hash sha KYOTEN(config-isakmp)# idtype-pre userfqdn KYOTEN(config-isakmp)# key ascii SECRET-VPN KYOTEN(config-isakmp)# my-identity KYOTEN KYOTEN(config-isakmp)# negotiation-mode aggressive KYOTEN(config-isakmp)# peer-identity address 200.200.200.1 KYOTEN(config-isakmp)# ip vpn-nat inside source static-subnet 192.168.0.0 192.168.100.0 255.255.255.0 ! LAN → WAN に出て行く個々のパケットの、送信元アドレスの変換ルールを規定します。 ! この設定により、192.168.0.1 は 192.168.100.1、192.168.0.2 は 192.168.100.2、・・・ ! 192.168.0.254 は 192.168.100.254 のようにスタティックに変換されるようになります。 KYOTEN(config-isakmp)# ip vpn-nat inside destination static-subnet 192.168.100.0 192.168.0.0 255.255.255.0 ! WAN → LAN に入ってくる個々のパケットの、宛先アドレスの変換ルールを規定します。 ! この設定により、192.168.100.1 は 192.168.0.1、192.168.100.2 は 192.168.0.2、・・・ ! 192.168.100.254 は 192.168.0.254 のようにスタティックに変換されるようになります。 ! これにより、拠点側からセンターにある端末にアクセスできるようになります。 ! どちらの場合も、最後のサブネットマスクは、前2つのネットワークアドレス両方に ! かかることになります。 KYOTEN(config-isakmp)# exit ! ! ! Phase2ポリシーの設定を行ないます。 ! KYOTEN(config)# ipsec transform-set P2-POLICY esp-aes-128 esp-sha-hmac ! ! ! VPNセレクタの設定を行ないます。 ! KYOTEN(config)# ipsec access-list 1 ipsec ip 192.168.0.0 0.0.0.255 192.168.10.0 0.0.0.255 ! 拠点側ネットワークアドレス → センタ側の見かけ上のネットワークアドレス KYOTEN(config)# ipsec access-list 64 bypass ip any any KYOTEN(config)# crypto map KYOTEN 1 KYOTEN(config-crypto-map)# match address 1 KYOTEN(config-crypto-map)# set peer address 200.200.200.1 KYOTEN(config-crypto-map)# set transform-set P2-POLICY KYOTEN(config-crypto-map)# set security-association ipsec-src-id 192.168.100.0 0.0.0.255 ! Phase2のネゴの際には、送信元としてVPN-NAT変換後のネットワークアドレスを ! 通知するようにします。 KYOTEN(config-crypto-map)# exit KYOTEN(config)# interface pppoe 1 KYOTEN(config-if pppoe 1)# crypto map KYOTEN KYOTEN(config-if pppoe 1)# exit ! ! ! 特権ユーザモードに戻ります。 ! KYOTEN(config)# end ! ! ! 設定を保存します。 ! KYOTEN# save SIDE-*.cfg ←*には、保存したい面に応じて、A・Bのどちらかを入れる % saving working-config % finished saving KYOTEN# ! ! ! 設定を有効にするために再起動します。 ! KYOTEN# reset Are you OK to cold start?(y/n) y

All Rights Reserved, Copyright(C) FURUKAWA ELECTRIC CO., LTD. 2007