設定例

9.F100でVPN-NATをする(3)

概要

補足・注意点

動作説明

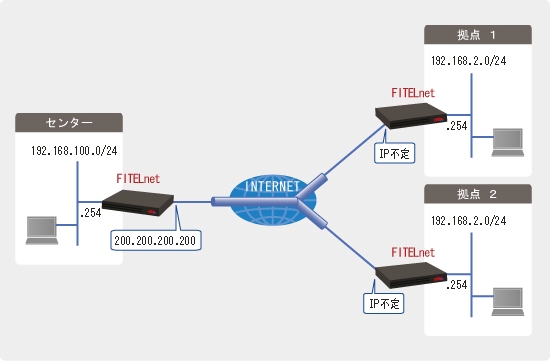

- 拠点側のネットワークが重なっているような場合でも、VPN-NAT機能を使うことで、同じセンターと通信できるようになります。

- この設定例の場合、センター側に見せるネットワークアドレスを、拠点1は10.200.1.0/24、拠点2は10.200.2.0/24としています。

- また、個々のアドレスの変換ルールを、ネットワーク単位で書いています(*)。

これにより、拠点側にサーバが複数台あるような場合でも、個別に変換ルールを書く必要がありません。

| * | F100 は V01.16 以降(Ver 2系も含む)、F1000 は V02.06(00) 以降のファームウェアからのサポートとなります。 |

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

拠点1側F100の設定

! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: super ←パスワードを入力します(実際は何も表示されません)。 Router# ! ! ! 基本設定モードに移行します。 ! Router# configure terminal Router(config)# ! ! ! LAN1インタフェースの設定を行います。 ! Router(config)# interface lan 1 Router(config-if lan 1)# ip address 192.168.2.254 255.255.255.0 Router(config-if lan 1)# exit ! ! ! PPPoE1の各種設定をします。 ! Router(config)# interface pppoe 1 Router(config-if pppoe 1)# pppoe server FLETS Router(config-if pppoe 1)# pppoe account abc345@***.***.ne.jp pass345 Router(config-if pppoe 1)# pppoe type host Router(config-if pppoe 1)# ip nat inside source list 1 interface Router(config-if pppoe 1)# crypto map center Router(config-if pppoe 1)# exit ! ! ! access-list に、NAT変換対象とするアドレス(LAN側アドレス)を登録します。 ! Router(config)# access-list 1 permit 192.168.2.0 0.0.0.255 ! ! ! VPN機能を有効にします。 ! Router(config)# vpn enable ! ! ! VPN通信動作中の詳細なログを残す設定にします。 ! Router(config)# vpnlog enable ! ! ! Phase1ポリシーの設定を行ないます。 ! Router(config)# crypto isakmp policy 1 Router(config-isakmp)# negotiation-mode aggressive Router(config-isakmp)# authentication prekey Router(config-isakmp)# encryption aes 128 Router(config-isakmp)# group 2 Router(config-isakmp)# hash sha Router(config-isakmp)# key ascii secret-vpn Router(config-isakmp)# my-identity id-kyoten1 Router(config-isakmp)# peer-identity address 200.200.200.200 Router(config-isakmp)# ip vpn-nat inside source static-subnet 192.168.2.0 10.200.1.0 255.255.255.0 ! LAN → WAN に出て行く個々のパケットの、送信元アドレスの変換ルールを規定します。 ! この設定により、192.168.2.1 は 10.200.1.1、192.168.2.2 は 10.200.1.2、・・・ ! 192.168.2.254 は 10.200.1.254 のようにスタティックに変換されるようになります。 ! これにより、センター側にアクセスしてくる拠点の端末のアドレスを把握することが ! できるようになります。 Router(config-isakmp)# ip vpn-nat inside destination static-subnet 10.200.1.0 192.168.2.0 255.255.255.0 ! WAN → LAN に入ってくる個々のパケットの、宛先アドレスの変換ルールを規定します。 ! この設定により、10.200.1.1 は 192.168.2.1、10.200.1.2 は 192.168.2.2、・・・ ! 10.200.1.254 は 192.168.2.254 のようにスタティックに変換されるようになります。 ! これにより、センター側から拠点にある端末にアクセスできるようになります。 ! どちらの場合も、最後のサブネットマスクは、前2つのネットワークアドレス両方に ! かかることになります。 Router(config-isakmp)# exit ! ! ! Phase2ポリシーの設定を行ないます。 ! Router(config)# ipsec transform-set P2-POLICY esp-aes-128 esp-sha-hmac ! ! ! VPNセレクタの設定を行ないます。 ! Router(config)# ipsec access-list 1 ipsec ip 192.168.2.0 0.0.0.255 192.168.100.0 0.0.0.255 ! 拠点側では送信元として、VPN-NAT変換前のネットワークアドレスを指定します。 Router(config)# ipsec access-list 64 bypass ip any any ! Router(config)# crypto map center 1 Router(config-crypto-map)# match address 1 Router(config-crypto-map)# set peer address 200.200.200.200 Router(config-crypto-map)# set security-association always-up Router(config-crypto-map)# set security-association ipsec-src-id 10.200.1.0 0.0.0.255 ! Phase2のネゴの際には、送信元としてVPN-NAT変換後のネットワークアドレスを ! 通知するようにします。 Router(config-crypto-map)# set transform-set P2-POLICY Router(config-crypto-map)# exit ! ! ! デフォルトルートをPPPoE1に設定します。 ! Router(config)# ip route 0.0.0.0 0.0.0.0 pppoe 1 ! ! ! 特権ユーザモードに戻ります。 ! Router(config)# end ! ! ! 設定を保存します。 ! Router# save SIDE-A.cfg % saving working-config % finished saving Router# ! ! ! 設定を有効にするために再起動します。 ! Router# reset Are you OK to cold start?(y/n) y

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

拠点2側F100の設定

! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: super ←パスワードを入力します(実際は何も表示されません)。 Router# ! ! ! 基本設定モードに移行します。 ! Router# configure terminal Router(config)# ! ! ! LAN1インタフェースの設定を行います。 ! Router(config)# interface lan 1 Router(config-if lan 1)# ip address 192.168.2.254 255.255.255.0 Router(config-if lan 1)# exit ! ! ! PPPoE1の各種設定をします。 ! Router(config)# interface pppoe 1 Router(config-if pppoe 1)# pppoe server FLETS Router(config-if pppoe 1)# pppoe account abc678@***.***.ne.jp pass678 Router(config-if pppoe 1)# pppoe type host Router(config-if pppoe 1)# ip nat inside source list 1 interface Router(config-if pppoe 1)# crypto map center Router(config-if pppoe 1)# exit ! ! ! access-list に、NAT変換対象とするアドレス(LAN側アドレス)を登録します。 ! Router(config)# access-list 1 permit 192.168.2.0 0.0.0.255 ! ! ! VPN機能を有効にします。 ! Router(config)# vpn enable ! ! ! VPN通信動作中の詳細なログを残す設定にします。 ! Router(config)# vpnlog enable ! ! ! Phase1ポリシーの設定を行ないます。 ! Router(config)# crypto isakmp policy 1 Router(config-isakmp)# negotiation-mode aggressive Router(config-isakmp)# authentication prekey Router(config-isakmp)# encryption aes 128 Router(config-isakmp)# group 2 Router(config-isakmp)# hash sha Router(config-isakmp)# key ascii secret-vpn Router(config-isakmp)# my-identity id-kyoten2 Router(config-isakmp)# peer-identity address 200.200.200.200 Router(config-isakmp)# ip vpn-nat inside source static-subnet 192.168.2.0 10.200.2.0 255.255.255.0 Router(config-isakmp)# ip vpn-nat inside destination static-subnet 10.200.2.0 192.168.2.0 255.255.255.0 Router(config-isakmp)# exit ! ! ! Phase2ポリシーの設定を行ないます。 ! Router(config)# ipsec transform-set P2-POLICY esp-aes-128 esp-sha-hmac ! ! ! VPNセレクタの設定を行ないます。 ! Router(config)# ipsec access-list 1 ipsec ip 192.168.2.0 0.0.0.255 192.168.100.0 0.0.0.255 Router(config)# ipsec access-list 64 bypass ip any any ! Router(config)# crypto map center 1 Router(config-crypto-map)# match address 1 Router(config-crypto-map)# set peer address 200.200.200.200 Router(config-crypto-map)# set security-association always-up Router(config-crypto-map)# set security-association ipsec-src-id 10.200.2.0 0.0.0.255 Router(config-crypto-map)# set transform-set P2-POLICY Router(config-crypto-map)# exit ! ! ! デフォルトルートをPPPoE1に設定します。 ! Router(config)# ip route 0.0.0.0 0.0.0.0 pppoe 1 ! ! ! 特権ユーザモードに戻ります。 ! Router(config)# end ! ! ! 設定を保存します。 ! Router# save SIDE-A.cfg % saving working-config % finished saving Router# ! ! ! 設定を有効にするために再起動します。 ! Router# reset Are you OK to cold start?(y/n) y

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

センター側F100の設定

! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: super ←パスワードを入力します(実際は何も表示されません)。 Router# ! ! ! 基本設定モードに移行します。 ! Router# configure terminal Router(config)# ! ! ! LAN1インタフェースの設定を行います。 ! Router(config)# interface lan 1 Router(config-if lan 1)# ip address 192.168.100.254 255.255.255.0 Router(config-if lan 1)# exit ! ! ! PPPoE1の各種設定をします。 ! Router(config)# interface pppoe 1 Router(config-if pppoe 1)# pppoe server FLETS Router(config-if pppoe 1)# pppoe account abc012@***.***.ne.jp pass012 Router(config-if pppoe 1)# pppoe type host Router(config-if pppoe 1)# ip address 200.200.200.200 Router(config-if pppoe 1)# ip nat inside source list 1 interface Router(config-if pppoe 1)# crypto map kyoten Router(config-if pppoe 1)# exit ! ! ! access-list に、NAT変換対象とするアドレス(LAN側アドレス)を登録します。 ! Router(config)# access-list 1 permit 192.168.100.0 0.0.0.255 ! ! ! VPN機能を有効にします。 ! Router(config)# vpn enable ! ! ! VPN通信動作中の詳細なログを残す設定にします。 ! Router(config)# vpnlog enable ! ! ! 拠点1用のPhase1ポリシーの設定を行ないます。 ! Router(config)# crypto isakmp policy 1 Router(config-isakmp)# negotiation-mode aggressive Router(config-isakmp)# authentication prekey Router(config-isakmp)# encryption aes 128 Router(config-isakmp)# group 2 Router(config-isakmp)# hash sha Router(config-isakmp)# key ascii secret-vpn Router(config-isakmp)# peer-identity host id-kyoten1 Router(config-isakmp)# exit ! ! ! 拠点2用のPhase1ポリシーの設定を行ないます。 ! Router(config)# crypto isakmp policy 2 Router(config-isakmp)# negotiation-mode aggressive Router(config-isakmp)# authentication prekey Router(config-isakmp)# encryption aes 128 Router(config-isakmp)# group 2 Router(config-isakmp)# hash sha Router(config-isakmp)# key ascii secret-vpn Router(config-isakmp)# peer-identity host id-kyoten2 Router(config-isakmp)# exit ! ! ! Phase2ポリシーの設定を行ないます。 ! Router(config)# ipsec transform-set P2-POLICY esp-aes-128 esp-sha-hmac ! ! ! ipsec access-listの設定を行ないます。 ! Router(config)# ipsec access-list 1 ipsec ip 192.168.100.0 0.0.0.255 10.200.1.0 0.0.0.255 Router(config)# ipsec access-list 2 ipsec ip 192.168.100.0 0.0.0.255 10.200.2.0 0.0.0.255 ! センター側では宛先として、拠点のVPN-NAT変換後のネットワークアドレスを指定します。 Router(config)# ipsec access-list 64 bypass ip any any ! ! ! 拠点1用のcrypto mapの設定を行ないます。 ! Router(config)# crypto map kyoten 1 Router(config-crypto-map)# match address 1 Router(config-crypto-map)# set peer host id-kyoten1 Router(config-crypto-map)# set transform-set P2-POLICY Router(config-crypto-map)# exit ! ! ! 拠点2用のcrypto mapの設定を行ないます。 ! Router(config)# crypto map kyoten 2 Router(config-crypto-map)# match address 2 Router(config-crypto-map)# set peer host id-kyoten2 Router(config-crypto-map)# set transform-set P2-POLICY Router(config-crypto-map)# exit ! ! ! デフォルトルートをPPPoE1に設定します。 ! Router(config)# ip route 0.0.0.0 0.0.0.0 pppoe 1 ! ! ! 特権ユーザモードに戻ります。 ! Router(config)# end ! ! ! 設定を保存します。 ! Router# save SIDE-A.cfg % saving working-config % finished saving Router# ! ! ! 設定を有効にするために再起動します。 ! Router# reset Are you OK to cold start?(y/n) y

All Rights Reserved, Copyright(C) FURUKAWA ELECTRIC CO., LTD. 2007