設定例

1.センターを経由してワイヤレス接続の拠点間でIPsec通信を行う

〜 IPsecインタフェースを使用する 〜

〜 IPsecインタフェースを使用する 〜

概要

補足・注意点

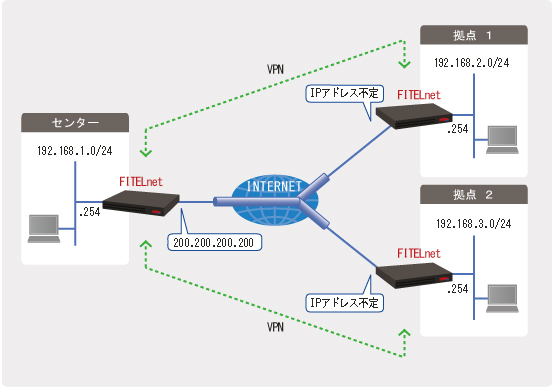

センターを経由してワイヤレス接続の拠点間でIPsec通信を行う例です。

ここでは、イー・モバイルのデータ通信カードを使用しておりますが、他のキャリアのものを使用することも可能です。

F140がサポートしているデータ通信カードについては、こちらをご参照ください。

| ※ | データ通信カードの契約内容によっては、通信料のほかにプロバイダ接続料など別途料金が発生する場合があります |

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

拠点1(F140)の設定

! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: super ←パスワードを入力します(実際は何も表示されません)。 Router# ! ! ! 基本設定モードに移行します。 ! Router# configure terminal Router(config)# ! ! ! ホスト名を " kyoten1 " とします。 ! Router(config)# hostname kyoten1 kyoten1(config)# ! ! ! LAN インタフェースの設定を行います。 ! kyoten1(config)# interface lan 1 kyoten1(config-if lan 1)# ip address 192.168.2.254 255.255.255.0 kyoten1(config-if lan 1)# exit ! ! ! Dialer1 インタフェースの各種設定を行います。 ! kyoten1(config)# interface dialer 1 kyoten1(config-if dialer 1)# max-call off kyoten1(config-if dialer 1)# caller *99***1# kyoten1(config-if dialer 1)# ppp account em em kyoten1(config-if dialer 1)# exit ! ! ! NAT+ の設定を行います。 ! kyoten1(config)# access-list 1 permit 192.168.2.0 0.0.0.255 kyoten1(config)# interface dialer 1 kyoten1(config-if dialer 1)# ip nat inside source list 1 interface kyoten1(config-if dialer 1)# exit ! ! ! 学習フィルタリングを設定します。 ! kyoten1(config)# access-list 190 dynamic permit ip any any kyoten1(config)# access-list 199 deny ip any any kyoten1(config)# interface dialer 1 kyoten1(config-if dialer 1)# ip access-group 190 out kyoten1(config-if dialer 1)# ip access-group 199 in kyoten1(config-if dialer 1)# exit ! ! ! Mobile1 インタフェースの各種設定を行います。 ! kyoten1(config)# interface mobile 1 kyoten1(config-if mobile 1)# idle-timer send off kyoten1(config-if mobile 1)# idle-timer receive off kyoten1(config-if mobile 1)# forced disconnect packet off kyoten1(config-if mobile 1)# forced disconnect cumulative-time off kyoten1(config-if mobile 1)# auto connect on continuous *1 *2 kyoten1(config-if mobile 1)# exit ! ! ! ProxyDNS の設定を行います。 *2 ! kyoten1(config)# proxydns mode v4 ! ! ! VPN 機能を有効にします。 ! kyoten1(config)# vpn enable ! ! ! VPN 通信動作中の詳細なログを残す設定にします。 ! kyoten1(config)# vpnlog enable ! ! ! Phase1 ポリシーの設定を行ないます。 ! kyoten1(config)# crypto isakmp policy 1 kyoten1(config-isakmp)# negotiation-mode aggressive kyoten1(config-isakmp)# authentication prekey kyoten1(config-isakmp)# key ascii secret-vpn kyoten1(config-isakmp)# encryption aes 128 kyoten1(config-isakmp)# group 2 kyoten1(config-isakmp)# hash sha kyoten1(config-isakmp)# idtype-pre userfqdn kyoten1(config-isakmp)# my-identity id-kyoten1 kyoten1(config-isakmp)# peer-identity address 200.200.200.200 kyoten1(config-isakmp)# exit ! ! ! Phase2 ポリシーの設定を行ないます。 ! kyoten1(config)# ipsec transform-set P2-POLICY esp-aes-128 esp-sha-hmac ! ! ! VPN セレクタの設定を行ないます。 ! kyoten1(config)# ipsec access-list 1 ipsec ip any any kyoten1(config)# ipsec access-list 64 bypass ip any any ! kyoten1(config)# crypto map center 1 kyoten1(config-crypto-map)# match address 1 kyoten1(config-crypto-map)# set peer address 200.200.200.200 kyoten1(config-crypto-map)# set security-association always-up kyoten1(config-crypto-map)# set transform-set P2-POLICY kyoten1(config-crypto-map)# exit ! ! ! IPsec インタフェース 1 の設定を行います。 ! kyoten1(config)# interface ipsecif 1 kyoten1(config-if ipsecif 1)# crypto map center kyoten1(config-if ipsecif 1)# exit ! ! ! ルート情報の設定によって、どの通信を IPsec 対象とするか指定します。 ! kyoten1(config)# ip route 192.168.1.0 255.255.255.0 connected ipsecif 1 kyoten1(config)# ip route 192.168.1.0 255.255.255.0 connected null 0 150 kyoten1(config)# ip route 192.168.3.0 255.255.255.0 connected ipsecif 1 kyoten1(config)# ip route 192.168.3.0 255.255.255.0 connected null 0 150 kyoten1(config)# ip route 0.0.0.0 0.0.0.0 dialer 1 ! ! ! 特権ユーザモードに戻ります。 ! kyoten1(config)# end ! ! ! 設定を保存します。 ! kyoten1# save SIDE-A.cfg % saving working-config % finished saving kyoten1# ! ! ! 設定を有効にするために再起動します。 ! kyoten1# reset Are you OK to cold start?(y/n) y

| *1 : |

"continuous"オプションは、V01.02(00)以降のファームウェアで対応しております 【注意】 データ通信カードの契約内容によっては、通信料のほかにプロバイダ接続料など別途料金が発生する場合があります |

| *2 : | 常時接続機能を使用しない場合、DNS サーバのアドレスを設定しておかないと、ドメイン名指定した場合に自動発呼することができません |

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

拠点2(F140)の設定

! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: super ←パスワードを入力します(実際は何も表示されません)。 Router# ! ! ! 基本設定モードに移行します。 ! Router# configure terminal Router(config)# ! ! ! ホスト名を " kyoten2 " とします。 ! Router(config)# hostname kyoten2 kyoten2(config)# ! ! ! LAN インタフェースの設定を行います。 ! kyoten2(config)# interface lan 1 kyoten2(config-if lan 1)# ip address 192.168.3.254 255.255.255.0 kyoten2(config-if lan 1)# exit ! ! ! Dialer1 インタフェースの各種設定を行います。 ! kyoten2(config)# interface dialer 1 kyoten2(config-if dialer 1)# max-call off kyoten2(config-if dialer 1)# caller *99***1# kyoten2(config-if dialer 1)# ppp account em em kyoten2(config-if dialer 1)# exit ! ! ! NAT+ の設定を行います。 ! kyoten2(config)# access-list 1 permit 192.168.3.0 0.0.0.255 kyoten2(config)# interface dialer 1 kyoten2(config-if dialer 1)# ip nat inside source list 1 interface kyoten2(config-if dialer 1)# exit ! ! ! 学習フィルタリングを設定します。 ! kyoten2(config)# access-list 190 dynamic permit ip any any kyoten2(config)# access-list 199 deny ip any any kyoten2(config)# interface dialer 1 kyoten2(config-if dialer 1)# ip access-group 190 out kyoten2(config-if dialer 1)# ip access-group 199 in kyoten2(config-if dialer 1)# exit ! ! ! Mobile1 インタフェースの各種設定を行います。 ! kyoten2(config)# interface mobile 1 kyoten2(config-if mobile 1)# idle-timer send off kyoten2(config-if mobile 1)# idle-timer receive off kyoten2(config-if mobile 1)# forced disconnect packet off kyoten2(config-if mobile 1)# forced disconnect cumulative-time off kyoten2(config-if mobile 1)# auto connect on continuous *1 *2 kyoten2(config-if mobile 1)# exit ! ! ! ProxyDNS の設定を行います。 *2 ! kyoten2(config)# proxydns mode v4 ! ! ! VPN 機能を有効にします。 ! kyoten2(config)# vpn enable ! ! ! VPN 通信動作中の詳細なログを残す設定にします。 ! kyoten2(config)# vpnlog enable ! ! ! Phase1 ポリシーの設定を行ないます。 ! kyoten2(config)# crypto isakmp policy 1 kyoten2(config-isakmp)# negotiation-mode aggressive kyoten2(config-isakmp)# authentication prekey kyoten2(config-isakmp)# key ascii secret-vpn kyoten2(config-isakmp)# encryption aes 128 kyoten2(config-isakmp)# group 2 kyoten2(config-isakmp)# hash sha kyoten2(config-isakmp)# idtype-pre userfqdn kyoten2(config-isakmp)# my-identity id-kyoten2 kyoten2(config-isakmp)# peer-identity address 200.200.200.200 kyoten2(config-isakmp)# exit ! ! ! Phase2 ポリシーの設定を行ないます。 ! kyoten2(config)# ipsec transform-set P2-POLICY esp-aes-128 esp-sha-hmac ! ! ! VPNセレクタの設定を行ないます。 ! kyoten2(config)# ipsec access-list 1 ipsec ip any any kyoten2(config)# ipsec access-list 64 bypass ip any any ! kyoten2(config)# crypto map center 1 kyoten2(config-crypto-map)# match address 1 kyoten2(config-crypto-map)# set peer address 200.200.200.200 kyoten2(config-crypto-map)# set security-association always-up kyoten2(config-crypto-map)# set transform-set P2-POLICY kyoten2(config-crypto-map)# exit ! ! ! IPsec インタフェース 1 の設定を行います。 ! kyoten2(config)# interface ipsecif 1 kyoten2(config-if ipsecif 1)# crypto map center kyoten2(config-if ipsecif 1)# exit ! ! ! ルート情報の設定によって、どの通信をIPsec対象とするか指定します。 ! kyoten2(config)# ip route 192.168.1.0 255.255.255.0 connected ipsecif 1 kyoten2(config)# ip route 192.168.1.0 255.255.255.0 connected null 0 150 kyoten2(config)# ip route 192.168.2.0 255.255.255.0 connected ipsecif 1 kyoten2(config)# ip route 192.168.2.0 255.255.255.0 connected null 0 150 kyoten2(config)# ip route 0.0.0.0 0.0.0.0 dialer 1 ! ! ! 特権ユーザモードに戻ります。 ! kyoten2(config)# end ! ! ! 設定を保存します。 ! Router# save SIDE-A.cfg % saving working-config % finished saving Router# ! ! ! 設定を有効にするために再起動します。 ! Router# reset Are you OK to cold start?(y/n) y

| *1 : |

"continuous"オプションは、V01.02(00)以降のファームウェアで対応しております 【注意】 データ通信カードの契約内容によっては、通信料のほかにプロバイダ接続料など別途料金が発生する場合があります |

| *2 : | 常時接続機能を使用しない場合、DNS サーバのアドレスを設定しておかないと、ドメイン名指定した場合に自動発呼することができません |

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

センター(F2000)の設定

!

!

! 特権ユーザモードに移行します。

!

Router> enable

Enter password: super ←パスワードを入力します(実際は何も表示されません)。

Router#

!

!

! 基本設定モードに移行します。

!

Router# configure terminal

Router(config)#

!

!

! ホスト名を " center " とします。

!

Router(config)# hostname center

!

!

! LAN インタフェースの設定を行います。

!

center(config)# interface lan 1

center(config-if lan 1)# ip address 192.168.1.254 255.255.255.0

center(config-if lan 1)# exit

!

!

! PPPoE1 インタフェースの各種設定を行います。

!

center(config)# interface pppoe 1

center(config-if pppoe 1)# pppoe server Provider-A

center(config-if pppoe 1)# pppoe account abc012@***.***.ne.jp pass012

center(config-if pppoe 1)# ip address 200.200.200.200

center(config-if pppoe 1)# pppoe type host

center(config-if pppoe 1)# exit

!

!

! NAT+ の設定を行います。

!

center(config)# access-list 1 permit 192.168.1.0 0.0.0.255

center(config)# interface pppoe 1

center(config-if pppoe 1)# ip nat inside source list 1 interface

center(config-if pppoe 1)# exit

!

!

! フィルタリングの設定を行います。 *1

!

center(config)# access-list 150 permit esp any host 200.200.200.200

center(config)# access-list 155 permit esp host 200.200.200.200 any

center(config)# access-list 190 dynamic permit ip any any

center(config)# access-list 199 deny ip any any

center(config)# interface pppoe 1

center(config-if pppoe 1)# ip access-group 150 in

center(config-if pppoe 1)# ip access-group 155 out

center(config-if pppoe 1)# ip access-group 190 out

center(config-if pppoe 1)# ip access-group 199 in

center(config-if pppoe 1)# exit

!

!

! ProxyDNS の設定を行います。

!

center(config)# proxydns mode v4

!

!

! VPN 機能を有効にします。

!

center(config)# vpn enable

!

!

! VPN 通信動作中の詳細なログを残す設定にします。

!

center(config)# vpnlog enable

!

!

! Phase1 ポリシーの設定を行ないます。

!

center(config)# crypto isakmp policy 1

center(config-isakmp)# negotiation-mode aggressive

center(config-isakmp)# authentication prekey

center(config-isakmp)# key ascii secret-vpn

center(config-isakmp)# encryption aes 128

center(config-isakmp)# group 2

center(config-isakmp)# hash sha

center(config-isakmp)# idtype-pre userfqdn

center(config-isakmp)# peer-identity host id-kyoten1

center(config-isakmp)# exit

!

center(config)# crypto isakmp policy 2

center(config-isakmp)# negotiation-mode aggressive

center(config-isakmp)# authentication prekey

center(config-isakmp)# key ascii secret-vpn

center(config-isakmp)# encryption aes 128

center(config-isakmp)# group 2

center(config-isakmp)# hash sha

center(config-isakmp)# idtype-pre userfqdn

center(config-isakmp)# peer-identity host id-kyoten2

center(config-isakmp)# exit

!

!

! Phase2 ポリシーの設定を行ないます。

!

center(config)# ipsec transform-set P2-POLICY esp-aes-128 esp-sha-hmac

!

!

! VPN セレクタの設定を行ないます。

!

center(config)# ipsec access-list 1 ipsec ip any any

center(config)# ipsec access-list 2 ipsec ip any any

center(config)# ipsec access-list 64 bypass ip any any

!

center(config)# crypto map kyoten1 1

center(config-crypto-map)# match address 1

center(config-crypto-map)# set peer host id-kyoten1

center(config-crypto-map)# set transform-set P2-POLICY

center(config-crypto-map)# exit

!

center(config)# crypto map kyoten2 2

center(config-crypto-map)# match address 2

center(config-crypto-map)# set peer host id-kyoten2

center(config-crypto-map)# set transform-set P2-POLICY

center(config-crypto-map)# exit

!

!

! IPsec インタフェース 1 の設定を行います。

!

center(config)# interface ipsecif 1

center(config-if ipsecif 1)# crypto map kyoten1

center(config-if ipsecif 1)# exit

!

!

! IPsec インタフェース 2 の設定を行います。

!

center(config)# interface ipsecif 2

center(config-if ipsecif 2)# crypto map kyoten2

center(config-if ipsecif 2)# exit

!

!

! ルート情報の設定によって、どの通信をIPsec対象とするか指定します。

!

center(config)# ip route 192.168.2.0 255.255.255.0 connected ipsecif 1

center(config)# ip route 192.168.3.0 255.255.255.0 connected ipsecif 2

center(config)# ip route 0.0.0.0 0.0.0.0 pppoe 1

!

!

! 特権ユーザモードに戻ります。

!

center(config)# end

!

!

! 設定を保存します。

!

center# save SIDE-A.cfg

% saving working-config

% finished saving

center#

!

!

! 設定を有効にするために再起動します。

!

center# reset

Are you OK to cold start?(y/n) y

| *1 : |

従来の機種では、自局宛の ESP パケットはフィルタリングの対象となりませんでしたが、FITELnet F2000 でルートベースの IPsec の設定( IPsec インタフェースの設定)を行った場合、自局宛の ESP パケットがフィルタリングの対象となります。 今回の場合、FITELnet F2000 で IPsec インタフェースを使用しておりますので、 自局宛の ESP パケットはフィルタリングの対象となります。 したがって、学習フィルタリングより優先度の高いスタティックのフィルタリングで自局宛の ESP パケットを受け取れるように設定する必要があります。(学習フィルタリングが中途半端に適用されないように、スタティックのフィルタリングの in と out 両方で許可する必要があります。) |

All Rights Reserved, Copyright(C) FURUKAWA ELECTRIC CO., LTD. 2009