| ネットワーク機器トップ > 製品ラインナップ > FITELnet-Fシリーズ > FITELnet-F100・1000 > 設定例 > センター2台+拠点1台で、情報系・基幹系の2系統に経路を振り分け、それぞれの経路をお互いにバックアップ |

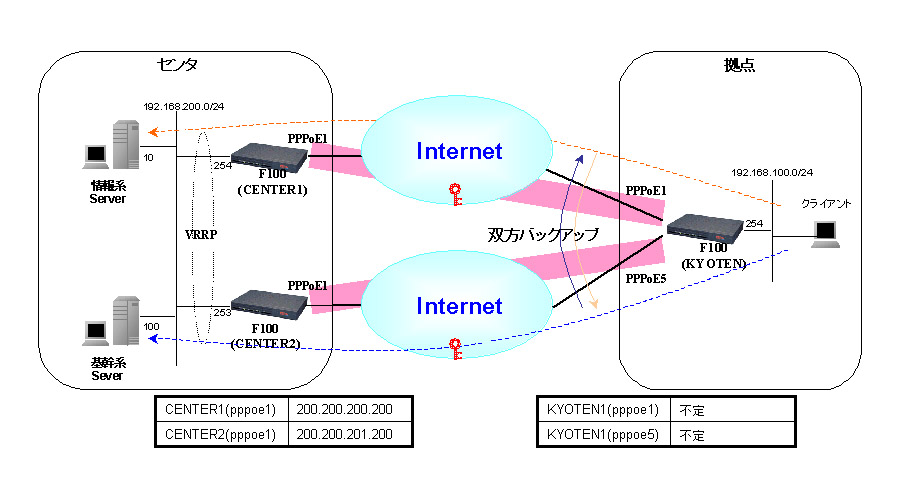

センター側動作説明

|

| この設定を適用したい方は |

Router> enable Enter password: super ←パスワードを入力します(実際は何も表示されません)。 ! Router# Router# configure terminal Router(config)# Router(config)# ! ! LAN側IPアドレスを設定します。 ! Router(config)#interface lan 1 Router(config-if lan 1)#linkdown-detect on ! リンクダウンの検出をonにします。 ! なお、4つのポート全てがダウンしないと、リンクダウンを検出できませんので、 ! LAN側は1ポートのみ使用するようにして下さい。 Router(config-if lan 1)#ip address 192.168.100.254 255.255.255.0 Router(config-if lan 1)#exit ! ! DHCPサーバ機能を設定します。 ! Router(config)#service dhcp-server Router(config)#ip dhcp pool lan1 Router(config-dhcp-pool)#default-router 0.0.0.0 Router(config-dhcp-pool)#exit Router(config)# ! ! VPNピアへのルートを設定します。 ! Router(config)#ip route 200.200.200.200 255.255.255.255 pppoe 1 Router(config)#ip route 200.200.201.200 255.255.255.255 pppoe 5 Router(config)# ! ! PPPoE1インタフェース(通常時:情報系)設定モードに移行します。 ! Router(config)#interface pppoe 1 Router(config-if pppoe 1)#pppoe server A-Provider Router(config-if pppoe 1)#pppoe account user@xxxx.ne.jp secret1 Router(config-if pppoe 1)#pppoe type host Router(config-if pppoe 1)#exit ! ! PPPoE5インタフェース(通常時:基幹系)設定モードに移行します。 ! Router(config)#interface pppoe 5 Router(config-if pppoe 5)#pppoe server B-Provider Router(config-if pppoe 5)#pppoe account user@yyyy.ne.jp secret2 Router(config-if pppoe 5)#pppoe type host Router(config-if pppoe 5)#exit ! ! 暗号化を使用する設定します。 ! Router(config)#vpn enable Router(config)#vpnlog enable Router(config)#ipsec transform-set P2-3DES-MD5 esp-3des esp-md5-hmac Router(config) ! ! 情報系の暗号化設定をします。 ! Router(config)#ipsec access-list 1 ipsec ip 192.168.100.0 0.0.0.255 any Router(config)#crypto isakmp policy 1 Router(config-isakmp)#authentication prekey Router(config-isakmp)#encryption 3des Router(config-isakmp)#hash md5 Router(config-isakmp)#keepalive always-send Router(config-isakmp)#key ascii secret-vpn1 Router(config-isakmp)#my-identity F100KYOTEN1 Router(config-isakmp)#negotiation-mode aggressive Router(config-isakmp)#peer-identity address 200.200.200.200 Router(config-isakmp)#exit Router(config)# Router(config)#crypto map JOUHOU 1 Router(config-crypto-map)#match address 1 Router(config-crypto-map)#set peer address 200.200.200.200 Router(config-crypto-map)#set security-association always-up Router(config-crypto-map)#set transform-set P2-3DES-MD5 Router(config-crypto-map)#exit Router(config)# Router(config)#interface ipsecif 1 Router(config-if ipsecif 1)#crypto map JOUHOU Router(config-if ipsecif 1)#exit Router(config)# ! ! 基幹系の暗号化設定をします。 ! Router(config)#ipsec access-list 2 ipsec ip 192.168.100.0 0.0.0.255 any Router(config)#crypto isakmp policy 2 Router(config-isakmp)#authentication prekey Router(config-isakmp)#encryption 3des Router(config-isakmp)#hash md5 Router(config-isakmp)#keepalive always-send Router(config-isakmp)#key ascii secret-vpn2 Router(config-isakmp)#my-identity F100KYOTEN1 Router(config-isakmp)#negotiation-mode aggressive Router(config-isakmp)#peer-identity address 200.200.201.200 Router(config-isakmp)#exit Router(config)# Router(config)#crypto map KIKAN 2 Router(config-crypto-map)#match address 2 Router(config-crypto-map)#set peer address 200.200.201.200 Router(config-crypto-map)#set security-association always-up Router(config-crypto-map)#set transform-set P2-3DES-MD5 Router(config-crypto-map)#exit Router(config)# Router(config)#interface ipsecif 2 Router(config-if ipsecif 1)#crypto map KIKAN Router(config-if ipsecif 1)#exit ! ! 経路監視を設定します。(イベントアクション機能のイベント部) ! Router(config)#icmp-class 1 Router(config-icmp-class 1)#interval 10 restoration 10 Router(config-icmp-class 1)#trial 2 fail 3 Router(config-icmp-class 1)#address 192.168.200.254 nexthop connected ipsecif 1 source-interface lan 1 ! CENTER1のLAN側アドレス宛へicmp監視を行います ! source-interface指定により監視パケットがipsecif1内を通ります Router(config-icmp-class 1)#exit Router(config)# Router(config)#event-class 1 Router(config-event-class 1)#check ip-icmp 1 Router(config-event-class 1)#logging event state-change enable ! イベントクラスの状態が変化した場合,ログに記録します Router(config-event-class 1)#exit Router(config)# Router(config)#icmp-class 2 Router(config-icmp-class 2)#interval 10 restoration 10 Router(config-icmp-class 2)#trial 2 fail 3 Router(config-icmp-class 2)#address 192.168.200.253 nexthop connected ipsecif 2 source-interface lan 1 ! CENTER2のLAN側アドレス宛へicmp監視を行います ! source-interface指定により監視パケットがipsecif2内を通ります Router(config-icmp-class 1)#exit Router(config)# Router(config)#event-class 2 Router(config-event-class 2)#check ip-icmp 2 Router(config-event-class 2)#logging event state-change enable Router(config-event-class 2)#exit Router(config)# ! ! 経路生存時のデフォルトルートを設定します。(イベントアクション機能のアクション部) ! Router(config)#event-action 1 Router(config-event-action 1)#add ip route 0.0.0.0 0.0.0.0 connected ipsecif 1 Router(config-event-action 1)#exit Router(config)#event-action 2 Router(config-event-action 2)#add ip route 0.0.0.0 0.0.0.0 connected ipsecif 2 5 Router(config-event-action 2)#set policy-flag PFLG-CTL Router(config-event-action 2)#exit ! ! イベントとアクションを紐付けます。 ! Router(config)#event-map Router(config-event-map)#event-class 1 event-action 1 Router(config-event-map)#event-class 2 event-action 2 Router(config-event-map)#exit Router(config)# ! ! ポリシールーティング機能で通常時の基幹系ルートを設定します。 ! Router(config)#access-list 110 permit ip any 192.168.200.100 0.0.0.0 ! 基幹系通信対象パケットを設定します ! なおこのアクセスリストにヒットしないパケットは情報系通信のルートを通ります Router(config)#class-map CMAP-CTL Router(config-class-map)#match ip access-group 110 Router(config-class-map)#match policy-flag PFLG-CTL set Router(config-class-map)#exit Router(config)#action-map AMAP-CTL Router(config-action-map)#set ip next-hop connected ipsecif 2 Router(config-action-map)#set ip next-hop default Router(config-action-map)#exit Router(config)#policy-map PMAP-1 Router(config-policy-map)#class CMAP-CTL action AMAP-CTL Router(config-policy-map)#statistics update enable Router(config-policy-map)#exit Router(config)#interface lan 1 Router(config-if lan 1)# service-policy input PMAP-1 ! LANインタフェースにサービスポリシーPMAP-1を適用します Router(config-if lan 1)#exit Router(config)#hostname KYOTEN1 ! ! ! 設定を保存します。 ! KYOTEN1(config)# end KYOTEN1# save SIDE-A.cfg % saving working-config % finished saving Router# ! ! ! 設定を有効にするために再起動します。 ! KYOTEN1# reset Are you OK to cold start?(y/n) y |

| この設定を適用したい方は |

Router> enable Enter password: super ←パスワードを入力します(実際は何も表示されません)。 ! Router# Router# configure terminal Router(config)# Router(config)#ip route 0.0.0.0 0.0.0.0 192.168.200.10 Router(config)#ip route 192.168.100.254 255.255.255.255 connected ipsecif 1 Router(config)#ip route 192.168.100.254 255.255.255.255 connected null 0 100 Router(config)#ip vrrp enable ! Router(config)#access-list 1 permit any Router(config)#access-list 100 deny icmp any any redirect ! Router(config)#vpn enable Router(config)#vpnlog enable ! Router(config)#ipsec access-list 1 ipsec ip any 192.168.100.0 0.0.0.255 Router(config)#ipsec access-list 64 bypass ip any any Router(config)#ipsec transform-set P2-3des-md5 esp-3des esp-md5-hmac ! Router(config)#hostname CENTER1 ! Router(config)#event-class 1 Router(config-event-class 1)#check interface status pppoe 1 invert ! pppoe 1インタフェースがダウンした場合 Router(config-event-class 1)#logging event state-change enable ! イベントクラスの状態が変化した場合,ログに記録します Router(config-event-class 1)#exit ! Router(config)#event-action 1 Router(config-event-action 1)#vrrp 1 track 1 decrement 60 ! vrrp1の優先度を60下げ、スレーブに装置になります Router(config-event-action 1)#exit ! Router(config-event-map)#event-map Router(config-event-map)# event-class 1 event-action 1 Router(config-event-map)#exit ! Router(config)#interface ipsecif 1 Router(config-if ipsecif 1)# crypto map kyoten1 Router(config)#exit Router(config-if lan 1)#interface lan 1 Router(config-if lan 1)# linkdown-detect on Router(config-if lan 1)# ip address 192.168.200.254 255.255.255.0 Router(config-if lan 1)#ip access-group 100 out Router(config-if lan 1)# vrrp 1 address 192.168.200.1 Router(config-if lan 1)# vrrp 1 priority 250 Router(config-if lan 1)# vrrp 1 preempt Router(config-if lan 1)# vrrp 2 address 192.168.200.2 Router(config-if lan 1)# vrrp 2 priority 200 Router(config-if lan 1)# vrrp 2 preempt ! vrrp1に関してマスタに設定します ! vrrp2に関してスレーブに設定します Router(config-if lan 1)#exit Router(config)#interface pppoe 1 Router(config-if pppoe 1)# ip address 200.200.200.200 Router(config-if pppoe 1)# ip nat inside source list 1 interface Router(config-if pppoe 1)# pppoe server C-Provider Router(config-if pppoe 1)# pppoe account user@zzzz.ne.jp secret3 Router(config-if pppoe 1)# pppoe type host Router(config-if pppoe 1)#exit ! Router(config-isakmp)#crypto isakmp policy 1 Router(config-isakmp)# authentication prekey Router(config-isakmp)# encryption 3des Router(config-isakmp)# hash md5 Router(config-isakmp)# keepalive always-send Router(config-isakmp)# key ascii secret-vpn1 Router(config-isakmp)#peer-identity host F100KYOTEN1 Router(config-isakmp)# tunnel-route interface pppoe 1 ! VPNピアへのnextインタフェースを設定 Router(config-isakmp)#exit Router(config)#crypto map kyoten1 1 Router(config-crypto-map)# match address 1 Router(config-crypto-map)# set peer host F100KYOTEN1 Router(config-crypto-map)# set transform-set P2-3des-md5 Router(config-crypto-map)#sa-up route interface ipsecif 1 ! SAの確立を契機としてKYOTEN側LAN(192.168.100.0/24)へのルート情報を登録し ! nextインタフェースをipsecif1とします Router(config-crypto-map)#exit ! Router(config)#router rip Router(config)# network lan 1 Router(config)#exit ! ! 設定を保存します。 ! Router(config)# end Router# save SIDE-A.cfg % saving working-config % finished saving Router# ! ! ! 設定を有効にするために再起動します。 ! Router# reset Are you OK to cold start?(y/n) y |

| この設定を適用したい方は |

Router> enable Enter password: super ←パスワードを入力します(実際は何も表示されません)。 ! Router# Router# configure terminal Router(config)# Router(config)ip route 0.0.0.0 0.0.0.0 192.168.200.10 Router(config)ip route 192.168.100.254 255.255.255.255 connected ipsecif 1 Router(config)ip route 192.168.100.254 255.255.255.255 connected null 0 100 Router(config)ip vrrp enable ! Router(config)access-list 1 permit any Router(config)access-list 100 deny icmp any any redirect ! Router(config)vpn enable Router(config)vpnlog enable ! Router(config)ipsec access-list 1 ipsec ip any 192.168.100.0 0.0.0.255 Router(config)ipsec access-list 64 bypass ip any any Router(config)ipsec transform-set P2-3des-md5 esp-3des esp-md5-hmac ! Router(config)hostname CENTER2 ! Router(config)event-class 1 Router(config-event-class 1) check interface status pppoe 1 invert ! pppoe 1 インタフェースがダウンした場合 Router(config-event-class 1)logging event state-change enable ! イベントクラスの状態が変化した場合,ログに記録します Router(config-event-class 1)exit ! Router(config-event-action 1)event-action 1 Router(config-event-action 1)vrrp 2 track 1 decrement 60 ! vrrp2の優先度を60下げ、スレーブに装置になります Router(config-event-action 1)exit ! Router(config-event-map)event-map Router(config-event-map) event-class 1 event-action 1 Router(config-event-map)exit ! Router(config)interface ipsecif 1 Router(config-if ipsecif 1) crypto map kyoten1 Router(config-if ipsecif 1)exit Router(config)interface lan 1 Router(config-if lan 1) linkdown-detect on Router(config-if lan 1) ip address 192.168.200.253 255.255.255.0 Router(config-if lan 1)ip access-group 100 out Router(config-if lan 1) vrrp 1 address 192.168.200.1 Router(config-if lan 1) vrrp 1 priority 200 Router(config-if lan 1) vrrp 1 preempt Router(config-if lan 1) vrrp 2 address 192.168.200.2 Router(config-if lan 1) vrrp 2 priority 250 Router(config-if lan 1) vrrp 2 preempt ! vrrp1に関してスレーブに設定します ! vrrp2に関してマスタに設定します Router(config-if lan 1)exit Router(config)interface pppoe 1 Router(config-if pppoe 1)ip address 200.200.201.200 Router(config-if pppoe 1) ip nat inside source list 1 interface Router(config-if pppoe 1) pppoe server D-Provider Router(config-if pppoe 1) pppoe account user@wwww.ne.jp secret4 Router(config-if pppoe 1) pppoe type host Router(config-if pppoe 1)exit ! Router(config)crypto isakmp policy 1 Router(config-isakmp) authentication prekey Router(config-isakmp) encryption 3des Router(config-isakmp) hash md5 Router(config-isakmp) keepalive always-send Router(config-isakmp) key ascii secret-vpn2 Router(config-isakmp)peer-identity host F100KYOTEN1 Router(config-isakmp) tunnel-route interface pppoe 1 ! VPNピアへのnextインタフェースを設定 Router(config-isakmp)exit Router(config-crypto-map)crypto map kyoten1 1 Router(config-crypto-map) match address 1 Router(config-crypto-map) set peer host F100KYOTEN1 Router(config-crypto-map) set transform-set P2-3des-md5 Router(config-crypto-map)sa-up route interface ipsecif 1 ! SAの確立を契機としてKYOTEN側LAN(192.168.100.0/24)へのルート情報を登録し ! nextインタフェースをipsecif1とします Router(config-crypto-map)exit ! Router(config)router rip Router(config) network lan 1 Router(config)exit ! Router(config)end ! ! 設定を保存します。 ! Router(config)# end Router# save SIDE-A.cfg % saving working-config % finished saving Router# ! ! ! 設定を有効にするために再起動します。 ! Router# reset Are you OK to cold start?(y/n) y |