設定例

6.NAT-Traversal機能を使う

概要

補足・注意点

前提条件

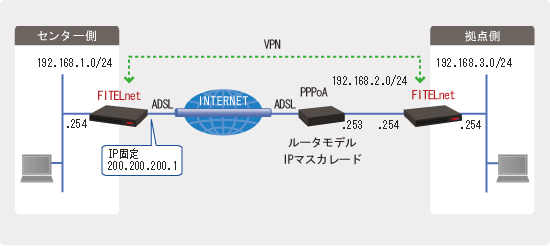

当設定例では、以下のアドレス・環境を前提に説明しています。

プロバイダより割り振られたアドレス(アドレスは一例です)

| センタ側 | 200.200.200.1 |

| 拠点側 | 指定なし(ルータモデム) |

設定環境

| IPsecの対象とする中継パケット | 192.168.1.0/24 ⇔ 192.168.3.0/24 |

| IPsec Phase1ポリシー |

モード ・・・ Aggressiveモード 認証方式 ・・・ 事前共有鍵方式 暗号化方式 ・・・ 3DES ハッシュ方式 ・・・ SHA Diffie-Hellman ・・・ Group 2 |

| IPsec Phase2ポリシー |

暗号化方式 ・・・ 3DES ハッシュ方式 ・・・ SHA IPsec SA確立契機 ・・・ 常にSAを確立する (拠点側のみ設定) |

WEB設定の例

| 設定画面 | 設定項目 | 設定値 | 備考 | ||

|---|---|---|---|---|---|

| センタ | 拠点 | ||||

| インタフェース設定 | LAN側設定 | LAN側IPアドレス | 192.168.1.254 | 192.168.2.254 | |

| サブネットマスク | 255.255.255.0 | 255.255.255.0 | |||

| DHCPサーバ機能 | 使用しない | 使用しない | |||

| 【送信】 | 【送信】 | 送信ボタンを押します | |||

|

EWAN1 PPPoE接続 |

PPPoE1 名称 |

FLETS | (設定不要) | わかりやすい名称 | |

| ユーザID | abc012@***.***.ne.jp | (設定不要) | IDは一例です | ||

| パスワード | xxxyyyzzz | (設定不要) | パスワードは一例です | ||

| 接続タイプ | 端末型 | (設定不要) | |||

| IPアドレス | 200.200.200.1 | (設定不要) | |||

| 【送信】 | 送信ボタンを押します | ||||

| EWAN1 マニュアル設定 |

WAN側IPアドレス | (設定不要) | 192.168.2.254 | ||

| サブネットマスク | (設定不要) | 255.255.255.0 | |||

| 【送信】 | 送信ボタンを押します | ||||

| ルーティングプロトコルの設定 | スタティックルーティング | 通信先指定 | 0.0.0.0/0 | 0.0.0.0/0 | |

| 中継先指定 |

インタフェース指定 PPPOE1 |

IPアドレス指定 192.168.2.253 |

|||

| 【送信】 | 【送信】 | 送信ボタンを押します | |||

| NAT機能 | PPPoE1 NAT+の登録 |

LAN上の端末指定 | 192.168.1.0/24 | (設定不要) | NAT変換前のアドレス |

| 【送信】 | 送信ボタンを押します | ||||

| EWAN1 NAT+登録 |

LAN上の端末指定 | (設定不要) | 192.168.3.0/24 | NAT変換前のアドレス | |

| 【送信】 | 送信ボタンを押します | ||||

| VPNの設定 | VPN動作モード | ON | ON | ||

| VPN通信動作中のイベントログ | 残す | 残す | |||

| 【送信】 | 【送信】 | 送信ボタンを押します | |||

| VPNの設定 | VPN対象パケットの登録 | 優先度 | 1 | 1 | |

| 宛先指定 |

IPアドレス指定 192.168.3.0/24 |

IPアドレス指定 192.168.1.0/24 |

|||

| 送信元指定 |

IPアドレス指定 192.168.1.0/24 |

IPアドレス指定 192.168.3.0/24 |

|||

| プロトコル | IP | IP | |||

| IPsec処理タイプ | IPsec処理して中継 | IPsec処理して中継 | |||

| 【送信】 | 【送信】 | ||||

| 優先度 | 64 | 64 | |||

| 宛先指定 | すべて | すべて | |||

| 送信元指定 | すべて | すべて | |||

| プロトコル | IP | IP | |||

| IPsec処理タイプ | IPsec処理しないで中継 | IPsec処理しないで中継 | |||

| 【送信】 | 【送信】 | 送信ボタンを押します | |||

| 暗号化ポリシーの登録 | 名前 | P2-POLICY | P2-POLICY | ||

| 暗号アルゴリズム | 3DES | 3DES | |||

| 認証アルゴリズム | HMAC-SHA | HMAC-SHA | |||

| 【送信】 | 【送信】 | 送信ボタンを押します | |||

| IKEポリシーの登録 | ID | 1 | 1 | ||

| IKEポリシー認証アルゴリズム | Pre-shared Key(拡張認証なし) | Pre-shared Key(拡張認証なし) | |||

| 暗号化アルゴリズム | 3des | 3des | |||

| Diffie-Hellman Group | 2 | 2 | |||

| ハッシュアルゴリズム | sha | sha | |||

| FQDNタイプ | UserFQDN | UserFQDN | |||

| 鍵データ | アスキー SECRET-VPN |

アスキー SECRET-VPN |

|||

| IKE SA のライフタイム(秒) | 1000 | 1000 | |||

| IKE SAネゴシエーションモード | Aggressive | Aggressive | |||

| 自身の名前 | (設定不要) | F100-kyoten | |||

| VPNピアのIPアドレス | (設定不要) | 200.200.200.1 | |||

| VPNピアの名前 | F100-kyoten | (設定不要) | |||

| 【送信】 | 【送信】 | 送信ボタンを押します | |||

| MAPの登録 | MAP名 | KYOTEN | CENTER | ||

| VPN対象パケット優先度 | 1 | 1 | |||

| VPNピアのIPアドレス | (設定不要) | 200.200.200.1 | |||

| VPNピアのホスト名 | F100-kyoten | (設定不要) | |||

| 暗号化ポリシー | P2-POLICY | P2-POLICY | |||

| IPsec SAの生存時間 | 600秒 | 600秒 | |||

| IPsec SA 確立契機 | (設定不要) | 常にSAを確立する | |||

| 【送信】 | 【送信】 | 送信ボタンを押します | |||

| インタフェースのMAP登録 | PPPoE1のMAP登録 | KYOTEN | (設定不要) | ||

| 【送信】 | 送信ボタンを押します | ||||

| EWAN1のMAP登録 | (設定不要) | CENTER | |||

| 【送信】 | 送信ボタンを押します | ||||

| 装置の再起動 | 装置を再起動する | 【送信】 | 【送信】 | ※ ★ | |

| ★ | : | NAT-Traversal機能を使う設定がWEB設定画面にはありませんので、以下のコマンドをセンタ側と拠点側にそれぞれ追加してください。

|

| ※ | : | 設定を有効にするために、装置の再起動を行います。 |

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

センタ側FITELnet-F100の設定

! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: super ←パスワードを入力します。(実際は表示されない) Router# ! ! ! 基本設定モードに移行します。 ! Router# configure terminal Router(config)# ! ! ! LAN側IPアドレスを設定します。 ! Router(config)# interface lan 1 Router(config-if lan 1)# ip address 192.168.1.254 255.255.255.0 Router(config-if lan 1)# exit ! ! ! PPPoEの各種設定をします。 ! Router(config)# interface pppoe 1 Router(config-if pppoe 1)# pppoe server FLETS Router(config-if pppoe 1)# pppoe account abc012@***.***.ne.jp xxxyyyzzz Router(config-if pppoe 1)# pppoe type host Router(config-if pppoe 1)# ip address 200.200.200.1 ! ! ! NAT+の設定をします。 ! Router(config-if pppoe 1)# ip nat inside source list 99 interface Router(config-if pppoe 1)# exit ! ! ! access-list に、NAT+変換前アドレス(LAN側アドレス)を登録します。 ! Router(config)# access-list 99 permit 192.168.1.0 0.0.0.255 ! ! ! デフォルトルートをPPPoE1に設定します。 ! Router(config)# ip route 0.0.0.0 0.0.0.0 pppoe 1 ! ! ! VPN機能を有効にします。 ! Router(config)# vpn enable ! ! ! VPN通信動作中の詳細なログを残す設定にします。 ! Router(config)# vpnlog enable ! ! ! Phase1ポリシーの設定を行ないます。 ! Router(config)# crypto isakmp policy 1 Router(config-isakmp)# authentication prekey Router(config-isakmp)# encryption 3des Router(config-isakmp)# group 2 Router(config-isakmp)# hash sha Router(config-isakmp)# key ascii SECRET-VPN Router(config-isakmp)# negotiation-mode aggressive Router(config-isakmp)# peer-identity host F100-kyoten Router(config-isakmp)# idtype-pre userfqdn Router(config-isakmp)# nat-traversal enable ! NATトラバーサル有効 Router(config-isakmp)# exit ! ! ! Phase2ポリシーの設定を行ないます。 ! Router(config)# ipsec transform-set P2-POLICY esp-3des esp-sha-hmac ! ! ! VPNセレクタの設定を行ないます。 ! Router(config)# ipsec access-list 1 ipsec ip 192.168.1.0 0.0.0.255 192.168.3.0 0.0.0.255 Router(config)# ipsec access-list 64 bypass ip any any Router(config)# crypto map KYOTEN 1 Router(config-crypto-map)# match address 1 Router(config-crypto-map)# set peer host F100-kyoten Router(config-crypto-map)# set transform-set P2-POLICY Router(config-crypto-map)# exit Router(config)# interface pppoe 1 Router(config-if pppoe 1)# crypto map KYOTEN Router(config-if pppoe 1)# exit ! ! ! 特権ユーザモードに戻ります。 ! Router(config)# end ! ! ! 設定を保存します。 ! Router# save SIDE-A.cfg % saving working-config % finished saving Router# ! ! ! 設定を有効にするために再起動します。 ! Router# reset Are you OK to cold start?(y/n) y

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

拠点側FITELnet-F100の設定

! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: super ←パスワードを入力します。(実際は表示されない) Router# ! ! ! 基本設定モードに移行します。 ! Router# configure terminal Router(config)# ! ! ! LAN側IPアドレスを設定します。 ! Router(config)# interface lan 1 Router(config-if lan 1)# ip address 192.168.3.254 255.255.255.0 Router(config-if lan 1)# exit ! ! ! EWANインタフェース設定モードに移行します。 ! Router(config)# interface ewan 1 ! ! ! IPアドレス/サブネットマスクを設定します。 ! Router(config-if ewan 1)# ip address 192.168.2.254 255.255.255.0 ! ! ! NAT+の設定をします。 ! Router(config-if ewan 1)# ip nat inside source list 99 interface Router(config-if ewan 1)# exit ! ! ! access-list に、NAT+変換前アドレス(LAN側アドレス)を登録します。 ! Router(config)# access-list 99 permit 192.168.3.0 0.0.0.255 ! ! ! デフォルトルートのNextHopを192.168.2.253(ルータモデム)に設定します。 ! Router(config)# ip route 0.0.0.0 0.0.0.0 192.168.2.253 ! ! ! VPN機能を有効にします。 ! Router(config)# vpn enable ! ! ! VPN通信動作中の詳細なログを残す設定にします。 ! Router(config)# vpnlog enable ! ! ! Phase1ポリシーの設定を行ないます。 ! Router(config)# crypto isakmp policy 1 Router(config-isakmp)# authentication prekey Router(config-isakmp)# encryption 3des Router(config-isakmp)# group 2 Router(config-isakmp)# hash sha Router(config-isakmp)# key ascii SECRET-VPN Router(config-isakmp)# my-identity F100-kyoten Router(config-isakmp)# negotiation-mode aggressive Router(config-isakmp)# peer-identity address 200.200.200.1 Router(config-isakmp)# idtype-pre userfqdn Router(config-isakmp)# nat-traversal enable ! NATトラバーサル有効 Router(config-isakmp)# exit ! ! ! Phase2ポリシーの設定を行ないます。 ! Router(config)# ipsec transform-set P2-POLICY esp-3des esp-sha-hmac ! ! ! VPNセレクタの設定を行ないます。 ! Router(config)# ipsec access-list 1 ipsec ip 192.168.3.0 0.0.0.255 192.168.1.0 0.0.0.255 Router(config)# ipsec access-list 64 bypass ip any any Router(config)# crypto map CENTER 1 Router(config-crypto-map)# match address 1 Router(config-crypto-map)# set peer address 200.200.200.1 Router(config-crypto-map)# set transform-set P2-POLICY Router(config-crypto-map)# set security-association always-up ! 常にSAを確立 Router(config-crypto-map)# exit Router(config)# interface ewan 1 Router(config-if ewan 1)# crypto map CENTER Router(config-if ewan 1)# exit ! ! ! 特権ユーザモードに戻ります。 ! Router(config)# end ! ! ! 設定を保存します。 ! Router# save SIDE-A.cfg % saving working-config % finished saving Router# ! ! ! 設定を有効にするために再起動します。 ! Router# reset Are you OK to cold start?(y/n) y

All Rights Reserved, Copyright(C) FURUKAWA ELECTRIC CO., LTD. 2007