設定例

1.F100対向でIPsecインターフェースを利用する

概要

補足・注意点

動作説明

-

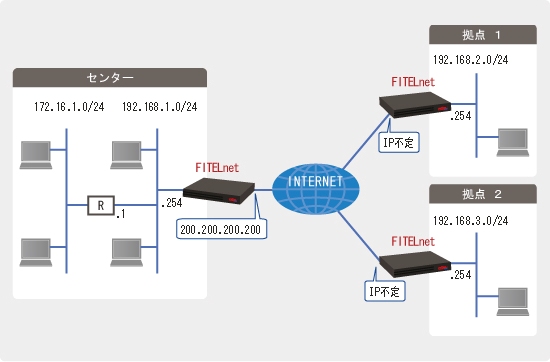

拠点側とセンター側で、IPsecインターフェースを利用する構成です。

-

従来のポリシーベースの方式の場合は、ipsec access-listにマッチするかどうかで暗号化するかどうかを決めていましたが、IPsec SAをインターフェースとして扱うことにより、どの通信を暗号化の対象にするのかを、ルートの設定によって決めることができるようになります。

-

従来、上記のようなセンター側に複数のセグメントがあり、拠点側から直接インターネット抜けるような構成の場合、拠点側では複数のIPsec SAが必要でしたが、IPsecインターフェースを利用することで、1つのSAで可能となります。

-

IPsec SAのインターフェース化は、F100のV01.16のファームウェアからのサポートとなります。

-

IPsecインターフェースを利用する場合、スループットは最大50Mbpsとなります(V01.16のファームウェアの場合。V01.17(00)以降のファームウェアで高速化しており、従来方式と同等のスループットが得られるようになっています)。

-

IPsecインターフェースは、SAの有無にかかわらず、常にアップとなります。ただし、関連付けられているcrypto mapに、set security-association always-upの設定がある場合に限り、SAの有無に連動してアップ、ダウンします。IPsecインターフェースがダウンした場合、対象の通信は残りの有効なテーブルに従ってルーティングされることになりますので、ルートの設定によっては、平文で出て行くことになります。これを防止するには、ipsec access-listにdiscardの設定を入れておくか、nullインターフェースを利用します(V01.17(00)以降のファームウェアで利用可)。

-

同一のF100で、IPsecインターフェースと従来のポリシーベースの方式を併用することはできません。

-

1台のF100がIPsecインターフェースを利用、対向のF100/F1000がポリシーベースの方式を利用という組み合わせは、双方のipsec access-listが一致していれば、構成可能です。

-

IPsecインターフェースを利用する場合でも、暗号化対象となる通信がcrypto mapで関連付けられたipsec access-listにマッチしている必要があります。(この例のように、対向のF100がお互いにIPsecインターフェースを利用しているような場合は、送信元:any、宛先:anyのipsec access-listとすることで、任意の通信を暗号化の対象とすることができます。逆に、送信元を指定することで、暗号化通信を許可する端末を限定することもできます)。

-

IPsecインターフェースを利用する場合、同じ内容のipsec access-listを複数書くことができます(この例のセンター側のように、送信元:any、宛先:anyのipsec access-listを2つ以上書くことができます。逆に、送信元と宛先が同じだからといって、1つのipsec access-listを、複数のcrypto mapに結び付けることはできません)。

-

1つのIPsecインターフェースには、1つのcrypto mapしか関連付けることができません(同じ名称にして複数のcrypto mapを関連付けることもできません)。

-

IPsecインターフェースに関連付けられたipsec access-listの優先度は、1-64の任意に設定することができます(優先度は意味を持ちません)。

-

平文の通信は、IPsecインターフェースに関連付けがないipsec access-listとのマッチングをチェックされます。従って、bypassの設定がないと、discardされることになります(こちらの場合は、1番から順番に見ていくことになるので、優先度は意味を持ちます)。

-

IPsecインターフェースで、QoS機能を利用することもできます。

-

IPsecインターフェースで、NAT機能(VPN-NAT機能)を利用したい場合は、従来と同じくcrypto isakmp policyで設定します。IPsecインターフェースで設定することはできません。

-

IPsecインターフェースを利用する場合、L3監視冗長やIPsec冗長・IPsec負荷分散機能と併用することはできません。

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

拠点1側F100の設定

! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: super ←パスワードを入力します(実際は何も表示されません)。 Router# ! ! ! 基本設定モードに移行します。 ! Router# configure terminal Router(config)# ! ! ! LAN1インタフェースの設定を行います。 ! Router(config)# interface lan 1 Router(config-if lan 1)# ip address 192.168.2.254 255.255.255.0 Router(config-if lan 1)# exit ! ! ! PPPoE1の各種設定をします。 ! Router(config)# interface pppoe 1 Router(config-if pppoe 1)# pppoe server FLETS Router(config-if pppoe 1)# pppoe account abc345@***.***.ne.jp pass345 Router(config-if pppoe 1)# pppoe type host Router(config-if pppoe 1)# ip nat inside source list 1 interface Router(config-if pppoe 1)# exit ! ! ! access-list に、NAT変換対象とするアドレス(LAN側アドレス)を登録します。 ! Router(config)# access-list 1 permit 192.168.2.0 0.0.0.255 ! ! ! VPN機能を有効にします。 ! Router(config)# vpn enable ! ! ! VPN通信動作中の詳細なログを残す設定にします。 ! Router(config)# vpnlog enable ! ! ! Phase1ポリシーの設定を行ないます。 ! Router(config)# crypto isakmp policy 1 Router(config-isakmp)# negotiation-mode aggressive Router(config-isakmp)# authentication prekey Router(config-isakmp)# encryption aes 128 Router(config-isakmp)# group 2 Router(config-isakmp)# hash sha Router(config-isakmp)# key ascii secret-vpn Router(config-isakmp)# my-identity id-kyoten1 Router(config-isakmp)# peer-identity address 200.200.200.200 Router(config-isakmp)# exit ! ! ! Phase2ポリシーの設定を行ないます。 ! Router(config)# ipsec transform-set P2-POLICY esp-aes-128 esp-sha-hmac ! ! ! VPNセレクタの設定を行ないます。 ! Router(config)# ipsec access-list 1 ipsec ip any any Router(config)# ipsec access-list 2 discard ip any 192.168.1.0 0.0.0.255 Router(config)# ipsec access-list 3 discard ip any 172.16.1.0 0.0.0.255 ! IPsecインターフェースがダウンしたときに、センター宛の通信が ! 平文でそのまま出て行かないようにします(注1)。 Router(config)# ipsec access-list 64 bypass ip any any ! Router(config)# crypto map center 1 Router(config-crypto-map)# match address 1 Router(config-crypto-map)# set peer address 200.200.200.200 Router(config-crypto-map)# set security-association always-up ! この設定がある場合に限り、SAの有無に応じて ! IPsecインターフェースがアップ、ダウンします。 Router(config-crypto-map)# set transform-set P2-POLICY Router(config-crypto-map)# exit ! ! ! IPsec1インタフェースの設定を行います。 ! Router(config)# interface ipsecif 1 Router(config-if ipsecif 1)# crypto map center ! IPsecインターフェースと、crypto mapの結び付けを行います。 ! これでIPsecインターフェースが利用可能となります。 Router(config-if ipsecif 1)# exit ! ! ! ルート情報の設定によって、どの通信をIPsec対象とするか指定します。 ! Router(config)# ip route 192.168.1.0 255.255.255.0 connected ipsecif 1 Router(config)# ip route 172.16.1.0 255.255.255.0 connected ipsecif 1 ! センター宛通信のNexthopとして、IPsecインターフェースを指定することで、 ! 暗号化通信の対象とすることができます。 Router(config)# ip route 0.0.0.0 0.0.0.0 pppoe 1 ! ! ! 特権ユーザモードに戻ります。 ! Router(config)# end ! ! ! 設定を保存します。 ! Router# save SIDE-A.cfg % saving working-config % finished saving Router# ! ! ! 設定を有効にするために再起動します。 ! Router# reset Are you OK to cold start?(y/n) y

| 注1 : |

V01.17(00)以降のファームウェアでは、ipsec access-listでdiscardを設定する替わりに、nullインターフェースを利用して、

|

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

拠点2側F100の設定

! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: super ←パスワードを入力します(実際は何も表示されません)。 Router# ! ! ! 基本設定モードに移行します。 ! Router# configure terminal Router(config)# ! ! ! LAN1インタフェースの設定を行います。 ! Router(config)# interface lan 1 Router(config-if lan 1)# ip address 192.168.3.254 255.255.255.0 Router(config-if lan 1)# exit ! ! ! PPPoE1の各種設定をします。 ! Router(config)# interface pppoe 1 Router(config-if pppoe 1)# pppoe server FLETS Router(config-if pppoe 1)# pppoe account abc678@***.***.ne.jp pass678 Router(config-if pppoe 1)# pppoe type host Router(config-if pppoe 1)# ip nat inside source list 1 interface Router(config-if pppoe 1)# exit ! ! ! access-list に、NAT変換対象とするアドレス(LAN側アドレス)を登録します。 ! Router(config)# access-list 1 permit 192.168.3.0 0.0.0.255 ! ! ! VPN機能を有効にします。 ! Router(config)# vpn enable ! ! ! VPN通信動作中の詳細なログを残す設定にします。 ! Router(config)# vpnlog enable ! ! ! Phase1ポリシーの設定を行ないます。 ! Router(config)# crypto isakmp policy 1 Router(config-isakmp)# negotiation-mode aggressive Router(config-isakmp)# authentication prekey Router(config-isakmp)# encryption aes 128 Router(config-isakmp)# group 2 Router(config-isakmp)# hash sha Router(config-isakmp)# key ascii secret-vpn Router(config-isakmp)# my-identity id-kyoten2 Router(config-isakmp)# peer-identity address 200.200.200.200 Router(config-isakmp)# exit ! ! ! Phase2ポリシーの設定を行ないます。 ! Router(config)# ipsec transform-set P2-POLICY esp-aes-128 esp-sha-hmac ! ! ! VPNセレクタの設定を行ないます。 ! Router(config)# ipsec access-list 1 ipsec ip any any Router(config)# ipsec access-list 2 discard ip any 192.168.1.0 0.0.0.255 Router(config)# ipsec access-list 3 discard ip any 172.16.1.0 0.0.0.255 Router(config)# ipsec access-list 64 bypass ip any any ! Router(config)# crypto map center 1 Router(config-crypto-map)# match address 1 Router(config-crypto-map)# set peer address 200.200.200.200 Router(config-crypto-map)# set security-association always-up Router(config-crypto-map)# set transform-set P2-POLICY Router(config-crypto-map)# exit ! ! ! IPsec1インタフェースの設定を行います。 ! Router(config)# interface ipsecif 1 Router(config-if ipsecif 1)# crypto map center Router(config-if ipsecif 1)# exit ! ! ! ルート情報の設定によって、どの通信をIPsec対象とするか指定します。 ! Router(config)# ip route 192.168.1.0 255.255.255.0 connected ipsecif 1 Router(config)# ip route 172.16.1.0 255.255.255.0 connected ipsecif 1 Router(config)# ip route 0.0.0.0 0.0.0.0 pppoe 1 ! ! ! 特権ユーザモードに戻ります。 ! Router(config)# end ! ! ! 設定を保存します。 ! Router# save SIDE-A.cfg % saving working-config % finished saving Router# ! ! ! 設定を有効にするために再起動します。 ! Router# reset Are you OK to cold start?(y/n) y

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

センター側F100の設定

! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: super ←パスワードを入力します(実際は何も表示されません)。 Router# ! ! ! 基本設定モードに移行します。 ! Router# configure terminal Router(config)# ! ! ! LAN1インタフェースの設定を行います。 ! Router(config)# interface lan 1 Router(config-if lan 1)# ip address 192.168.1.254 255.255.255.0 Router(config-if lan 1)# exit ! ! ! PPPoE1の各種設定をします。 ! Router(config)# interface pppoe 1 Router(config-if pppoe 1)# pppoe server FLETS Router(config-if pppoe 1)# pppoe account abc012@***.***.ne.jp pass012 Router(config-if pppoe 1)# pppoe type host Router(config-if pppoe 1)# ip address 200.200.200.200 Router(config-if pppoe 1)# ip nat inside source list 1 interface Router(config-if pppoe 1)# exit ! ! ! access-list に、NAT変換対象とするアドレス(LAN側アドレス)を登録します。 ! Router(config)# access-list 1 permit 192.168.1.0 0.0.0.255 ! ! ! VPN機能を有効にします。 ! Router(config)# vpn enable ! ! ! VPN通信動作中の詳細なログを残す設定にします。 ! Router(config)# vpnlog enable ! ! ! 拠点1用のPhase1ポリシーの設定を行ないます。 ! Router(config)# crypto isakmp policy 1 Router(config-isakmp)# negotiation-mode aggressive Router(config-isakmp)# authentication prekey Router(config-isakmp)# encryption aes 128 Router(config-isakmp)# group 2 Router(config-isakmp)# hash sha Router(config-isakmp)# key ascii secret-vpn Router(config-isakmp)# peer-identity host id-kyoten1 Router(config-isakmp)# exit ! ! ! 拠点2用のPhase1ポリシーの設定を行ないます。 ! Router(config)# crypto isakmp policy 2 Router(config-isakmp)# negotiation-mode aggressive Router(config-isakmp)# authentication prekey Router(config-isakmp)# encryption aes 128 Router(config-isakmp)# group 2 Router(config-isakmp)# hash sha Router(config-isakmp)# key ascii secret-vpn Router(config-isakmp)# peer-identity host id-kyoten2 Router(config-isakmp)# exit ! ! ! Phase2ポリシーの設定を行ないます。 ! Router(config)# ipsec transform-set P2-POLICY esp-aes-128 esp-sha-hmac ! ! ! ipsec access-listの設定を行ないます。 ! Router(config)# ipsec access-list 1 ipsec ip any any Router(config)# ipsec access-list 2 ipsec ip any any ! センター側ではcrypto mapにset security-association always-upの設定が ! ないので、IPsecインターフェースは常にアップした状態になります。 ! 従って、discardの設定は不要です。 Router(config)# ipsec access-list 64 bypass ip any any ! ! ! 拠点1用のcrypto mapの設定を行ないます。 ! Router(config)# crypto map kyoten1 1 Router(config-crypto-map)# match address 1 Router(config-crypto-map)# set peer host id-kyoten1 Router(config-crypto-map)# set transform-set P2-POLICY Router(config-crypto-map)# exit ! ! ! 拠点2用のcrypto mapの設定を行ないます。 ! Router(config)# crypto map kyoten2 2 Router(config-crypto-map)# match address 2 Router(config-crypto-map)# set peer host id-kyoten2 Router(config-crypto-map)# set transform-set P2-POLICY Router(config-crypto-map)# exit ! ! ! IPsec1インタフェースの設定を行います(拠点1用)。 ! Router(config)# interface ipsecif 1 Router(config-if ipsecif 1)# crypto map kyoten1 Router(config-if ipsecif 1)# exit ! ! ! IPsec2インタフェースの設定を行います(拠点2用)。 ! Router(config)# interface ipsecif 2 Router(config-if ipsecif 2)# crypto map kyoten2 Router(config-if ipsecif 2)# exit ! ! ! ルート情報の設定によって、どの通信をIPsec対象とするか指定します。 ! Router(config)# ip route 192.168.2.0 255.255.255.0 connected ipsecif 1 Router(config)# ip route 192.168.3.0 255.255.255.0 connected ipsecif 2 Router(config)# ip route 172.16.1.0 255.255.255.0 192.168.1.1 Router(config)# ip route 0.0.0.0 0.0.0.0 pppoe 1 ! ! ! 特権ユーザモードに戻ります。 ! Router(config)# end ! ! ! 設定を保存します。 ! Router# save SIDE-A.cfg % saving working-config % finished saving Router# ! ! ! 設定を有効にするために再起動します。 ! Router# reset Are you OK to cold start?(y/n) y

All Rights Reserved, Copyright(C) FURUKAWA ELECTRIC CO., LTD. 2007