設定例

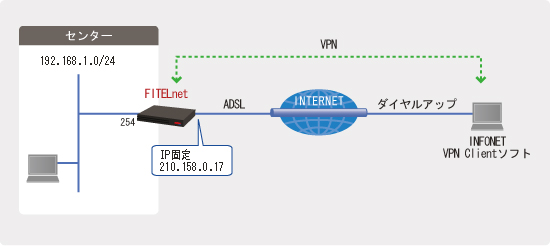

1.FITELnet-F100とINFONET VPNクライアントソフトでIPsec通信する

概要

補足・注意点

前提条件

当設定例では、以下のアドレス・環境を前提に説明しています。

プロバイダより割り振られたアドレス(アドレスは一例です)

| センタ | 210.158.0.17 |

設定環境

| - | - |

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

センタ

! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: super ←パスワードを入力します。(実際は表示されない) Router# ! ! ! 基本設定モードに移行します。 ! Router# configure terminal Router(config)# ! ! ! LAN側IPアドレスを設定します。 ! Router(config)# interface lan 1 Router(config-if lan 1)# ip address 192.168.1.254 255.255.255.0 Router(config-if lan 1)# exit ! ! ! PPPoE1インタフェース設定モードに移行します。 ! Router(config)# interface pppoe 1 Router(config-if pppoe 1)# ! ! ! PPPoEの各種設定をします。 ! Router(config-if pppoe 1)# pppoe server FLETS Router(config-if pppoe 1)# pppoe account abc012@***.***.ne.jp xxxyyyzzz Router(config-if pppoe 1)# pppoe type host ※1 Router(config-if pppoe 1)# ip address 210.158.0.17 ※2 ! ! ! NAT+の設定をします。 ! Router(config-if pppoe 1)# ip nat inside source list 1 interface Router(config-if pppoe 1)# exit ! ! ! access-list に、変換前アドレス(LAN側アドレス)を登録します。 ! Router(config)# access-list 1 permit 192.168.1.0 0.0.0.255 ! ! ! デフォルトルートをPPPoE1に設定します。 ! Router(config)# ip route 0.0.0.0 0.0.0.0 pppoe 1 ! ! ! VPN機能を有効にします。 ! Router(config)# vpn enable ! ! ! VPN通信動作中の詳細なログを残す設定にします。 ! Router(config)# vpnlog enable ! ! ! Phase1ポリシーの設定を行ないます。 ! Router(config)# crypto isakmp policy 1 Router(config-isakmp)# negotiation-mode aggressive Router(config-isakmp)# authentication prekey Router(config-isakmp)# encryption des Router(config-isakmp)# hash md5 Router(config-isakmp)# key ascii secret-vpn Router(config-isakmp)# peer-identity host abc345@***.***.ne.jp Router(config-isakmp)# idtype-pre userfqdn Router(config-isakmp)# exit ! ! ! Phase2ポリシーの設定を行ないます。 ! Router(config)# ipsec transform-set P2-POLICY esp-des esp-md5-hmac ! ! ! VPNセレクタの設定を行ないます。 ! Router(config)# ipsec access-list 1 ipsec ip 192.168.1.0 0.0.0.255 peer Router(config)# ipsec access-list 64 bypass ip any any ! Router(config)# crypto map vpnclient 1 Router(config-crypto-map)# match address 1 Router(config-crypto-map)# set peer host abc345@***.***.ne.jp Router(config-crypto-map)# set transform-set P2-POLICY Router(config-crypto-map)# exit ! Router(config)# interface pppoe 1 Router(config-if pppoe 1)# crypto map vpnclient Router(config-if pppoe 1)# exit ! ! ! 特権ユーザモードに戻ります。 ! Router(config)# end ! ! ! 設定を保存します。 ! Router# save SIDE-A.cfg % saving working-config % finished saving Router# ! ! ! 設定を有効にするために再起動します。 ! Router# reset Are you OK to cold start?(y/n) y

| ※1 | : |

OCN ADSLアクセス IP8/IP16「フレッツ」プランのような複数のアドレスを割り当てられる契約の場合は、"pppoe type lan"と設定します。 |

| ※2 | : |

OCN ADSLアクセス IP8/IP16「フレッツ」プランのような複数のアドレスを割り当てられる契約の場合は、指定されたIPアドレスに +1 したアドレスを設定します。 例えば、210.169.xxx.48/29 を割り当てられた場合は、210.169.xxx.49を設定します。 |

クライアント

Security Policy Editorを立ち上げる

[設定画面はSecurity Policy Editor Ver.5.1.3(Build 4)]

1.新しいSecurity Policy の作成

Add a new connection のアイコンをクリックして、

Connection Security : Secureでnew connectionを作成

Remote Party Identity and Addressing の設定

ID Type : IP Subnetを選択

Subnet : 192.168.1.0を入力

Mask : 255.255.255.0を入力

Protocol: Allを選択

Connect using Secure Gateway Tunnelにチェックを入れる

ID Type : IP Addressを選択し、210.158.0.17を入力

2.My Identity の設定

Select Certificate : Noneを選択

ID Type : E-mail Addressを選択し、abc345@***.***.ne.jpを入力

*ここでE-mail Addressを選択するためには、あらかじめ次のSecurity Policy の

設定で、Negotiation Mode を Aggressive Modeにしておく必要がある。

Internet Interface : 環境に応じて任意に設定

Pre-Shared Keyの設定

Pre-Shared Keyのボタンをクリックすると、入力ウィンドウがオープンする。

そこでEnter Keyボタンをクリックして、センター側と同じ鍵データ(secret-vpn)を入力する。

3.Security Policy の設定

Select Phase 1 Negotiation Mode : Aggressive Modeを選択

4.Authentication (Phase1) の設定

Authentication Method : Pre-Shared Keyを選択

Encrypt Alg : DESを選択

Hash Alg : MD5を選択

SA Life : Secondsを選択して1000を入力

Key Group : Diffie-Hellman Groupe 1を選択

5.Key Exchange (Phase2) の設定

SA Life : Secondsを選択して600を入力

Compression : Noneを選択

Encapsulation Protocol (ESP) はチェックを入れる

Encrypt Alg : DESを選択

Hash Alg : MD5を選択

Encapsulation : Tunnelを選択

Authentication Protocol (AH) はチェックしない

All Rights Reserved, Copyright(C) FURUKAWA ELECTRIC CO., LTD. 2007