設定例

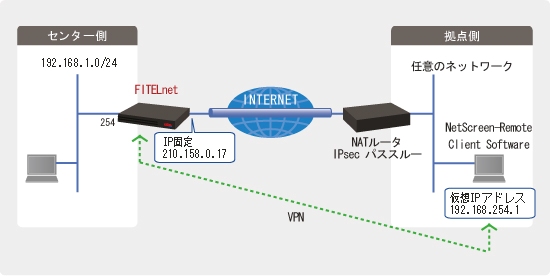

3.FITELnet-F100とルータ配下のNetScreen-RemoteクライアントソフトでIPsec通信する

概要

補足・注意点

動作説明

-

NetScreen-Remote クライアントソフトは、デフォルトでは端末の実アドレス(上図では NAT ルータ配下のローカルアドレス)を送信元アドレスにして IPsec 通信を行います。

-

一方、F100 で ipsec access-list の宛先を peer とした場合、相手から受信した ISAKMP パケットの送信元アドレス(上図では NAT ルータのグローバルアドレス)を IPsec 通信の相手として認識します。

-

そのため、上図のような構成の場合、そのままではセレクタ不一致となって IPsec 通信することができません。

- この場合、NetScreen-Remote クライアントソフト側で仮想 IP アドレス(Internal Network Address、上図では 192.168.254.1 としています)を設定します。IPsec 通信する場合には、端末の実アドレスではなく、このアドレスが送信元となりますので、対向の F100 では ipsec access-list でこのアドレスを IPsec 通信の宛先として指定します。

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

センタ

! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: super ←パスワードを入力します。(実際は表示されない) Router# ! ! ! 基本設定モードに移行します。 ! Router# configure terminal Router(config)# ! ! ! LAN側のIPアドレスを設定します。 ! Router(config)# interface lan 1 Router(config-if lan 1)# ip address 192.168.1.254 255.255.255.0 Router(config-if lan 1)# exit ! ! ! PPPoEの各種設定をします。 ! Router(config)# interface pppoe 1 Router(config-if pppoe 1)# ip address 210.158.0.17 Router(config-if pppoe 1)# pppoe server FLETS Router(config-if pppoe 1)# pppoe account abc012@***.***.ne.jp xxxyyyzzz Router(config-if pppoe 1)# pppoe type host ! ! ! NAT+ の設定をします。 ! Router(config-if pppoe 1)# ip nat inside source list 1 interface Router(config-if pppoe 1)# exit ! ! ! access-list で変換対象とする送信元アドレス(LAN側アドレス)を指定します。 ! Router(config)# access-list 1 permit 192.168.1.0 0.0.0.255 ! ! ! デフォルトルートをPPPoE1に向けます。 ! Router(config)# ip route 0.0.0.0 0.0.0.0 pppoe 1 *1 ! ! ! フィルタリングの設定をします。 ! Router(config)# access-list 120 permit ip 192.168.1.0 0.0.0.255 host 192.168.254.1 Router(config)# access-list 130 permit ip host 192.168.254.1 192.168.1.0 0.0.0.255 Router(config)# access-list 190 dynamic permit ip any any Router(config)# access-list 199 deny ip any any ! Router(config)# interface pppoe 1 Router(config-if pppoe 1)# ip access-group 120 out Router(config-if pppoe 1)# ip access-group 130 in Router(config-if pppoe 1)# ip access-group 190 out Router(config-if pppoe 1)# ip access-group 199 in Router(config-if pppoe 1)# exit ! ! ! VPN機能を有効にします。 ! Router(config)# vpn enable ! ! ! VPN通信の詳細なログを残すようにします。 ! Router(config)# vpnlog enable ! ! ! Phase1ポリシーの設定を行ないます。 ! Router(config)# crypto isakmp policy 1 *2 Router(config-isakmp)# authentication prekey Router(config-isakmp)# encryption aes 128 Router(config-isakmp)# group 2 Router(config-isakmp)# hash sha Router(config-isakmp)# key ascii secret-vpn Router(config-isakmp)# negotiation-mode aggressive Router(config-isakmp)# peer-identity host abc345@***.***.ne.jp Router(config-isakmp)# exit ! ! ! Phase2ポリシーの設定を行ないます。 ! Router(config)# ipsec transform-set P2-POLICY esp-aes-128 esp-sha-hmac ! ! ! VPNセレクタの設定を行ないます。 ! Router(config)# ipsec access-list 1 ipsec ip 192.168.1.0 0.0.0.255 host 192.168.254.1 *3 Router(config)# ipsec access-list 64 bypass ip any any ! Router(config)# crypto map vpnclient 1 Router(config-crypto-map)# match address 1 Router(config-crypto-map)# set peer host abc345@***.***.ne.jp Router(config-crypto-map)# set transform-set P2-POLICY Router(config-crypto-map)# exit ! Router(config)# interface pppoe 1 Router(config-if pppoe 1)# crypto map vpnclient Router(config-if pppoe 1)# exit ! ! ! 特権ユーザモードに戻ります。 ! Router(config)# end ! ! ! 設定を保存します。 ! Router# save SIDE-A.cfg % saving working-config % finished saving Router# ! ! ! 設定を有効にするために再起動します。 ! Router# reset Are you OK to cold start?(y/n) y

| *1: |

デフォルトルートを拠点側とは違った方向に向けたい場合は次のように設定します。

|

| *2: |

拠点側のNATルータがIPsecパススルーに対応していない場合は次の設定を追加します。

|

| *3: |

宛先としてVPNクライアントソフトに設定する仮想 IP アドレスを指定します。 |

クライアント

Security Policy Editorを立ち上げます

[設定画面はSecurity Policy Editor 10.3.5 (Build 6)]

1.オプションの設定

Options メニューから Global Policy Settings を選択し

Allow to Specify Internal Network Address にチェックを入れる。

→ これで My Identity の設定のところで、

仮想 IP アドレス(Internal Network IP address)

の設定が現れます。

2.Security Policy の設定

Add a new connection のアイコンをクリックして、

Connection Security : Secureでnew connectionを作成

Remote Party Identity and Addressing の設定

ID Type : IP Subnetを選択

Subnet : 192.168.1.0を入力

Mask : 255.255.255.0を入力

Protocol: Allを選択

Connect using Secure Gateway Tunnelにチェックを入れる

ID Type : IP Addressを選択し、210.158.0.17を入力

3.My Identity の設定

Select Certificate : Noneを選択

ID Type : E-mailAddressを選択し、abc345@***.***.ne.jpを入力

*ここでE-mailAddressを選択するためには、あらかじめ次のSecurity Policy の設定で、

Negotiation Mode を AggressiveModeにしておく必要があります。

Internal Network IPaddress: 192.168.254.1(クライアントに設定する仮想IPアドレス)

Internet Interface : 環境に応じて任意に設定

Pre-Shared Key の設定

Pre-Shared Keyのボタンをクリックすると、入力ウィンドウがオープンする。

そこでEnter Keyボタンをクリックして、センター側と同じ鍵データ(secret-vpn)を入力する。

4.Security Policy の設定

Select Phase 1 Negotiation Mode : Aggressive Modeを選択

5.Authentication (Phase1) の設定

Authentication Method : Pre-Shared Keyを選択

Encrypt Alg : AES-128を選択

Hash Alg : SHA-1を選択

SA Life : Secondsを選択して1000を入力

Key Group : Diffie-Hellman Groupe 2を選択

6.Key Exchange (Phase2) の設定

SA Life : Secondsを選択して600を入力

Compression : Noneを選択

Encapsulation Protocol (ESP) はチェックを入れる

Encrypt Alg : AES-128を選択

Hash Alg : SHA-1を選択

Encapsulation : Tunnelを選択

Authentication Protocol (AH) はチェックしない

All Rights Reserved, Copyright(C) FURUKAWA ELECTRIC CO., LTD. 2007