設定例

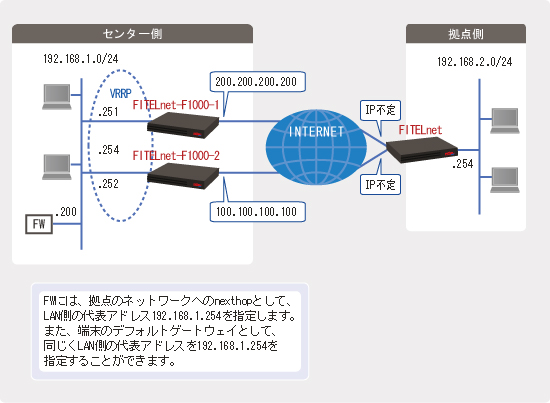

4.IPsec冗長のセンタ側で利用する(L3SW不要の構成とする)

概要

補足・注意点

設定データの例

| 項目 | 設定値 |

|---|---|

| F1000#1 LAN 側 IP アドレス | 192.168.1.251/24 |

| F1000#2 LAN 側 IP アドレス | 192.168.1.252/24 |

| LAN 側代表 IP アドレス | 192.168.1.254 |

| F1000#1 WAN 側 IP アドレス | 200.200.200.200 |

| F1000#2 WAN 側 IP アドレス | 100.100.100.100 |

| F100 LAN 側 IP アドレス | 192.168.2.254/24 |

| F100 WAN 側(PPPoE1) IP アドレス | 不定 |

| F100 WAN 側(PPPoE5) IP アドレス | 不定 |

- IPsec 冗長の受け側で、VRRP 機能を使うことにより、L3SW 不要の構成を取ることが可能となります。

- センター側の 2 台の F1000 の LAN 側を VRRP でグループ化することにより、LAN 側からは、あたかも 1 台の装置のように見えます。

- ここでは F1000 で VRRP 機能を使う例としていますが、F80/F100 でも構築可能です。

- VRRP 機能のサポートは、F80 は V01.00(00) 以降、F100 は V02.01(00) 以降、F1000 は V01.06/V02.00(00) 以降のファームウェアとなります。

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

センター側 F1000#1(マスター)の設定

! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: super ←パスワードを入力します(実際は何も表示されません)。 Router# ! ! ! 基本設定モードに移行します。 ! Router# configure terminal Router(config)# ! ! ! VRRP 機能を有効にします。 ! Router(config)# ip vrrp enable ! ! ! LAN 1 インタフェースの設定を行います。*1 ! Router(config)# interface lan 1 Router(config-if lan 1)# ip address 192.168.1.251 255.255.255.0 Router(config-if lan 1)# vrrp 1 address 192.168.1.254 ! VRIDを1として、代表IPアドレスを設定します。 Router(config-if lan 1)# vrrp 1 priority 254 ! バックアップ側より優先度を高く設定します ! (数字が大きいほど優先度は高くなります)。 Router(config-if lan 1)# vrrp 1 preempt ! マスター側の障害が復旧すれば、マスター側に戻して ! 通信を行うようにします。 Router(config-if lan 1)# exit ! ! ! PPPoE の各種設定をします。 ! Router(config)# interface pppoe 1 Router(config-if pppoe 1)# pppoe server A-Provider Router(config-if pppoe 1)# pppoe account user-A@xxxx.ne.jp secret-A Router(config-if pppoe 1)# pppoe type host Router(config-if pppoe 1)# crypto map main Router(config-if pppoe 1)# ip address 200.200.200.200 Router(config-if pppoe 1)# exit ! ! ! デフォルトルートをファイアウォールに向けます。 ! Router(config)# ip route 0.0.0.0 0.0.0.0 192.168.1.200 ! ! ! IPsec の各種設定をします。 ! Router(config)# vpn enable Router(config)# vpnlog enable ! Router(config)# crypto isakmp policy 1 Router(config-isakmp)# authentication prekey Router(config-isakmp)# encryption aes 128 Router(config-isakmp)# group 2 Router(config-isakmp)# hash sha Router(config-isakmp)# keepalive icmp always-send Router(config-isakmp)# keepalive-icmp peer-address 192.168.2.254 Router(config-isakmp)# keepalive-icmp source-interface lan 1 Router(config-isakmp)# key ascii VPN Router(config-isakmp)# negotiation-mode aggressive Router(config-isakmp)# peer-identity host ktn-main Router(config-isakmp)# tunnel-route interface pppoe 1 *2 ! Phase 1 のネゴパケットの受信を契機に、nexthop を ! pppoe 1 として拠点の peer 宛のルートを登録します。 Router(config-isakmp)# exit ! Router(config)# ipsec transform-set P2-POLICY esp-aes-128 esp-sha-hmac ! Router(config)# ipsec access-list 1 ipsec ip any 192.168.2.0 0.0.0.255 Router(config)# ipsec access-list 64 bypass ip any any ! Router(config)# crypto map main 1 Router(config-crypto-map)# match address 1 Router(config-crypto-map)# set peer host ktn-main Router(config-crypto-map)# set transform-set P2-POLICY Router(config-crypto-map)# sa-up route interface pppoe 1 *3 ! Phase2 SA の確立を契機に、nexthop を pppoe 1 として ! ipsec access-list の宛先ネットワーク宛のルートを登録します。 Router(config-crypto-map)# exit ! ! ! RIP の設定をします。 ! Router(config)# router rip Router(config-rip)# network lan 1 Router(config-rip)# timers basic 30 90 120 Router(config-rip)# exit ! ! ! フィルタリングの設定をします。 ! バックアップ通信に切り替わってF1000#1からF1000#2にフォワーディングが発生する場合に、 ! フィルタリングによりredirectを出さないようにすることで、端末のルート情報に影響が ! 出ないようにしておきます。 ! Router(config)# access-list 150 deny icmp any any redirect ! Router(config)# interface lan 1 Router(config-if lan 1)# ip access-group 150 out Router(config-if lan 1)# exit ! ! ! 特権ユーザモードに戻ります。 ! Router(config)# end ! ! ! 設定を保存します。 ! Router# save SIDE-A.cfg % saving working-config % finished saving Router# ! ! ! 設定を有効にするために再起動します。 ! Router# reset Are you OK to cold start?(y/n) y

| *1: |

明示的に linkdown-detect on の設定をしなくても、ip vrrp enable の設定があるだけで、リンクダウンの検出をするようになります(F100/F1000 V02.06(00) で vrrp enable の設定があることに加えて、LAN または LAN のポートを使う VLAN インターフェースに VRRP の設定がある場合、という条件が加わりました。この場合、どちらかのインターフェースに VRRP の設定があれば、VRRP の設定がないインターフェースを含めてリンクダウンを検出するようになります)。 なお、そのインターフェースに属するポート全てがダウンしないと、リンクダウンを検出できませんので、VRRP を利用する場合、ポートは 1 つのみ使用するようにして下さい。 例えば、LAN のポート 1 と 2 を VLANIF 1 、ポート 3 と 4 を VLANIF 2 としている場合、ポート 1 と 2 の両方が down しないと VLANIF 1 は down しません(この時、ポート 3 と 4 の状態は VLANIF 1 には影響しません)。 ポート 1 〜 4 を LAN 1 インターフェースとして使っている場合の接続例は下記のようになります。  使用していないポートは下記のように shutdown しておくと、間違って機器を接続しても up することはなくなります。

|

| *2: |

pppoe 1 ではなく、ewan 1 でアドレスをマニュアル設定している場合は、次のように明示的に nexthop のアドレスを設定する必要があります。

|

| *3: |

pppoe 1 ではなく、ewan 1 でアドレスをマニュアル設定している場合は、次のように明示的に nexthop のアドレスを設定する必要があります。

|

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

センター側 F1000#2(バックアップ)の設定

! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: super ←パスワードを入力します(実際は何も表示されません)。 Router# ! ! ! 基本設定モードに移行します。 ! Router# configure terminal Router(config)# ! ! ! VRRP 機能を有効にします。 ! Router(config)# ip vrrp enable ! ! ! LAN 1 インタフェースの設定を行います。 ! Router(config)# interface lan 1 Router(config-if lan 1)# ip address 192.168.1.252 255.255.255.0 Router(config-if lan 1)# vrrp 1 address 192.168.1.254 Router(config-if lan 1)# vrrp 1 priority 222 ! マスター側より優先度を低く設定します ! (数字が大きいほど優先度は高くなります)。 Router(config-if lan 1)# exit ! ! ! PPPoE の各種設定をします。 ! Router(config)# interface pppoe 1 Router(config-if pppoe 1)# pppoe server B-Provider Router(config-if pppoe 1)# pppoe account user-B@xxxx.ne.jp secret-B Router(config-if pppoe 1)# pppoe type host Router(config-if pppoe 1)# crypto map backup Router(config-if pppoe 1)# ip address 100.100.100.100 Router(config-if pppoe 1)# exit ! ! ! デフォルトルートを設定します。 ! Router(config)# ip route 0.0.0.0 0.0.0.0 192.168.1.200 ! ! ! IPsec の各種設定をします。 ! Router(config)# vpn enable Router(config)# vpnlog enable ! Router(config)# crypto isakmp policy 1 Router(config-isakmp)# authentication prekey Router(config-isakmp)# encryption aes 128 Router(config-isakmp)# group 2 Router(config-isakmp)# hash sha Router(config-isakmp)# keepalive icmp always-send Router(config-isakmp)# keepalive-icmp peer-address 192.168.2.254 Router(config-isakmp)# keepalive-icmp source-interface lan 1 Router(config-isakmp)# key ascii VPN Router(config-isakmp)# negotiation-mode aggressive Router(config-isakmp)# peer-identity host ktn-bkup Router(config-isakmp)# tunnel-route interface pppoe 1 Router(config-isakmp)# exit ! Router(config)# ipsec transform-set P2-POLICY esp-aes-128 esp-sha-hmac ! Router(config)# ipsec access-list 1 ipsec ip any 192.168.2.0 0.0.0.255 Router(config)# ipsec access-list 64 bypass ip any any ! Router(config)# crypto map backup 1 Router(config-crypto-map)# match address 1 Router(config-crypto-map)# set peer host ktn-bkup Router(config-crypto-map)# set transform-set P2-POLICY Router(config-crypto-map)# sa-up route interface pppoe 1 Router(config-crypto-map)# exit ! ! ! RIP の設定をします。 ! sa-up routeで生成したルート情報を、RIPによりF1000#1に伝えることにより、 ! バックアップ通信時に拠点へのパケットをF1000#1からF1000#2にフォワーディングさせます。 ! Router(config)# router rip Router(config-rip)# network lan 1 Router(config-rip)# timers basic 30 90 120 Router(config-rip)# exit ! ! ! 特権ユーザモードに戻ります。 ! Router(config)# end ! ! ! 設定を保存します。 ! Router# save SIDE-A.cfg % saving working-config % finished saving Router# ! ! ! 設定を有効にするために再起動します。 ! Router# reset Are you OK to cold start?(y/n) y

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

拠点側 F100 の設定

! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: super ←パスワードを入力します(実際は何も表示されません)。 Router# ! ! ! 基本設定モードに移行します。 ! Router# configure terminal Router(config)# ! ! ! LAN 1 インタフェースの設定を行います。 ! Router(config)# interface lan 1 Router(config-if lan 1)# ip address 192.168.2.254 255.255.255.0 Router(config-if lan 1)# exit ! ! ! PPPoE 1 の各種設定をします。 ! Router(config)# interface pppoe 1 Router(config-if pppoe 1)# pppoe server C-Provider Router(config-if pppoe 1)# pppoe account user-C@xxxx.ne.jp secret-C Router(config-if pppoe 1)# pppoe type host Router(config-if pppoe 1)# crypto map main Router(config-if pppoe 1)# exit ! ! ! PPPoE 5 の各種設定をします。 ! Router(config)# interface pppoe 5 Router(config-if pppoe 5)# pppoe server D-Provider Router(config-if pppoe 5)# pppoe account user-D@xxxx.ne.jp secret-D Router(config-if pppoe 5)# pppoe type host Router(config-if pppoe 5)# crypto map backup Router(config-if pppoe 5)# exit ! ! ! デフォルトルートを PPPoE 1 に向けます。 ! Router(config)# ip route 0.0.0.0 0.0.0.0 pppoe 1 *4 ! ! ! メイン側の IPsec の各種設定をします。 ! Router(config)# vpn enable Router(config)# vpnlog enable ! Router(config)# crypto isakmp policy 1 Router(config-isakmp)# authentication prekey Router(config-isakmp)# encryption aes 128 Router(config-isakmp)# group 2 Router(config-isakmp)# hash sha Router(config-isakmp)# keepalive icmp *5 Router(config-isakmp)# keepalive-icmp peer-address 192.168.1.251 Router(config-isakmp)# keepalive-icmp source-interface lan 1 Router(config-isakmp)# keepalive-icmp redundancy interface pppoe 1 *6 Router(config-isakmp)# key ascii VPN Router(config-isakmp)# my-identity ktn-main Router(config-isakmp)# negotiation-mode aggressive Router(config-isakmp)# peer-identity address 200.200.200.200 Router(config-isakmp)# exit ! Router(config)# ipsec transform-set P2-POLICY esp-aes-128 esp-sha-hmac ! Router(config)# ipsec access-list 1 ipsec ip 192.168.2.0 0.0.0.255 any Router(config)# ipsec access-list 64 bypass ip any any ! Router(config)# crypto map main 1 *7 Router(config-crypto-map)# match address 1 1st Router(config-crypto-map)# set peer address 200.200.200.200 Router(config-crypto-map)# set transform-set P2-POLICY Router(config-crypto-map)# exit ! ! ! バックアップ側の IPsec の各種設定をします。 ! Router(config)# crypto isakmp policy 2 Router(config-isakmp)# authentication prekey Router(config-isakmp)# encryption aes 128 Router(config-isakmp)# group 2 Router(config-isakmp)# hash sha Router(config-isakmp)# keepalive icmp always-send Router(config-isakmp)# keepalive-icmp peer-address 192.168.1.252 Router(config-isakmp)# keepalive-icmp source-interface lan 1 Router(config-isakmp)# key ascii VPN Router(config-isakmp)# my-identity ktn-bkup Router(config-isakmp)# negotiation-mode aggressive Router(config-isakmp)# peer-identity address 100.100.100.100 Router(config-isakmp)# exit ! Router(config)# crypto map backup 2 *8 Router(config-crypto-map)# match address 1 2nd Router(config-crypto-map)# set peer address 100.100.100.100 Router(config-crypto-map)# set security-association always-up Router(config-crypto-map)# set transform-set P2-POLICY Router(config-crypto-map)# set redundancy delete-message-send Router(config-crypto-map)# exit ! ! ! 特権ユーザモードに戻ります。 ! Router(config)# end ! ! ! 設定を保存します。 ! Router# save SIDE-A.cfg % saving working-config % finished saving Router# ! ! ! 設定を有効にするために再起動します。 ! Router# reset Are you OK to cold start?(y/n) y

| *4: |

メイン側で通信する場合の、センターのメイン側 peer へのルートと、IPsec 通信対象ネットワークへのルートが包含されることになります。 バックアップ時には、PPPoE5 側に向けたセンターのバックアップ側 peer へのルートと、IPsec 通信対象ネットワークへのルートが自動的に登録されます(バックアップ側のルートをスタティックで設定してはいけません)。 |

| *5: | メイン側に関しては always-send オプションを付けなくても、always-send 相当の動きになります(always-send オプションを付けても問題ありません)。 |

| *6: |

メイン側が pppoe 1 ではなく、ewan 1 でアドレスをマニュアル設定している場合には、次のように nexthop のインターフェースとアドレスの両方の指定が必要となります。

|

| *7: | メイン側に関しては set security-association always-up の設定がなくても icmp keepalive が契機となって常に SA を確立しに行きます(set security-association always-up の設定があっても問題ありません)。 |

| *8: |

バックアップ側が pppoe 5 ではなく、ewan 2 でアドレスをマニュアル設定している場合は、バックアップ側の crypto map に次の設定も必要になります。

|

All Rights Reserved, Copyright(C) FURUKAWA ELECTRIC CO., LTD. 2007