マルチポイントSAの詳細につきましては、こちらをご参照ください。

※マルチポイントSAサーバ機能(センタ側機能)はF200/F2200で利用可能です。

マルチポイントSAクライアント機能(拠点側機能)は、F60/F200/F2200で利用可能です。

修正前の版数では、MPSAクライアントは、サーバから通知されたPRF(Pseudo-random Function)ではなく、ESP認証アルゴリズムをPRFとして使用していました。

修正前の版数 修正後の版数

F60 V01.10(00)以前 V01.10(00)以降

F200 V01.16(00)以前 V01.16(00)以降

F2200 V01.02(00)以前 V01.02(00)以降

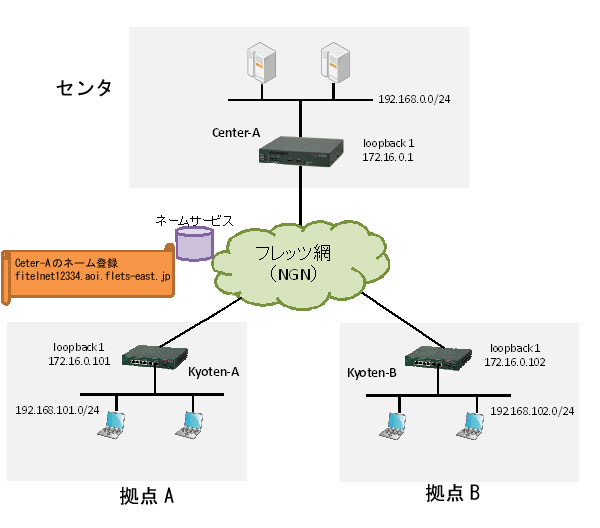

本設定例を利用するには、フレッツ・v6オプションでネームの登録が必要です。

また、NTT東日本⇔NTT西日本 のように東西エリア間を超えるネーム利用の通信を行うことはできません。

センター

!

!

! 特権ユーザモードに移行します。

!

Router> enable

Enter password:

Router#

!

!

! 既存(工場出荷)の設定を初期化します。

!

Router#clear working.cfg

!

!

! 基本設定モードに移行します。

!

Router# configure terminal

!

!

! 自装置の表示ホスト名を設定します。

!

Router(config)#hostname CENTER-A_F200

!

! IPv6通信時のネクストホップはewan 1インタフェースとします。(IPoEの場合)

!

CENTER-A_F200(config)#ipv6 route ::/0 ewan 1

! 経路のネクストホップをインタフェース名指定する場合、当該インタフェースのIPv6グローバルアドレスが

! 自動設定される場合のみ有効です。

!

!

! EWAN1インタフェースの設定を行います。

! (WAN回線はIPoE接続で、RAによるIPv6グローバルアドレス自動割り当ての場合)

!

CENTER-A_F200(config)#interface ewan 1

CENTER-A_F200(config-if ewan 1)# ipv6 enable

CENTER-A_F200(config-if ewan 1)# ipv6 address autoconfig

! RA(Router Advertisement)で受信したプレフィックスを使用してIPv6アドレスを自動設定します。

CENTER-A_F200(config-if ewan 1)# ipv6 nd receive-ra

! RA(Router Advertisement)の受信を有効化します。

CENTER-A_F200(config-if ewan 1)# ipv6 mtu 1500

CENTER-A_F200(config-if ewan 1)#exit

!

! LAN1インタフェースの設定を行います。

!

CENTER-A_F200(config)#interface lan 1

CENTER-A_F200(config-if lan 1)# ip address 192.168.0.1 255.255.255.0

CENTER-A_F200(config-if lan 1)#exit

!

!

! Loopback1インタフェースの設定を行います。

! (センタF200と各拠点装置は、このアドレスでBGPセッションを確立します)

!

CENTER-A_F200(config)#interface loopback 1

CENTER-A_F200(config-if loopback 1)# ip address 172.16.0.1

CENTER-A_F200(config-if loopback 1)#exit

!

!

! VPN機能を有効にします。

!

CENTER-A_F200(config)#vpn enable

!

!

! VPN通信動作中の詳細なログ記録を有効にします。

!

CENTER-A_F200(config)#vpnlog enable!

!

! IKEv2のIKE SAポリシーを各拠点ごとに設定します。

!

CENTER-A_F200(config)#crypto ikev2 policy 1

! 拠点A用のIKEv2ポリシー

CENTER-A_F200(config-ikev2)# authentication pre-share

CENTER-A_F200(config-ikev2)# encryption aes

CENTER-A_F200(config-ikev2)# encryption-keysize aes 256 256 256

CENTER-A_F200(config-ikev2)# group 2

CENTER-A_F200(config-ikev2)# hash sha

CENTER-A_F200(config-ikev2)# key ascii SecretKey

CENTER-A_F200(config-ikev2)# lifetime 86400

CENTER-A_F200(config-ikev2)# match identity user kyoten-a@example.jp

CENTER-A_F200(config-ikev2)# self-identity fqdn IPsecGW1.example.jp

CENTER-A_F200(config-ikev2)# group-security server 1

! 拠点Aに対してマルチポイントSAサーバとして動作します。

! マルチポイントSAサーバの設定は、下方の crypto ipsec group-security policy 1 を参照します。

CENTER-A_F200(config-ikev2)#exit

CENTER-A_F200(config)#crypto ikev2 policy 2

! 拠点B用のIKEv2ポリシー

CENTER-A_F200(config-ikev2)# authentication pre-share

CENTER-A_F200(config-ikev2)# encryption aes

CENTER-A_F200(config-ikev2)# encryption-keysize aes 256 256 256

CENTER-A_F200(config-ikev2)# group 2

CENTER-A_F200(config-ikev2)# hash sha

CENTER-A_F200(config-ikev2)# key ascii SecretKey

CENTER-A_F200(config-ikev2)# lifetime 86400

CENTER-A_F200(config-ikev2)# match identity user kyoten-b@example.jp

CENTER-A_F200(config-ikev2)# self-identity fqdn IPsecGW1.example.jp

CENTER-A_F200(config-ikev2)# group-security server 1

! 拠点Bに対してマルチポイントSAサーバとして動作します。

CENTER-A_F200(config-ikev2)#exit

!

! センタ−各拠点間のCHILD SA(IKEv2)のトランスフォームセットを設定します。

!

CENTER-A_F200(config)#ipsec transform-set CENTER-TRANS ikev2 esp-aes esp-sha-hmac

CENTER-A_F200(config)#ipsec transform-keysize AES256 esp-aes-cbc 256 256 256

!

!

! VPNセレクタ(ipsec access-list)の設定を行います。

!

CENTER-A_F200(config)#ipsec access-list 1 ipsec ip any any

CENTER-A_F200(config)#ipsec access-list 2 ipsec ip any any

CENTER-A_F200(config)#ipsec access-list 64 bypass ip any any

!

!

! VPNセレクタ(crypto map)の設定を行います。

!

CENTER-A_F200(config)#crypto map KYOTEN-A 1

CENTER-A_F200(config-crypto-map)# match address 1

CENTER-A_F200(config-crypto-map)# set security-association lifetime seconds 28800

CENTER-A_F200(config-crypto-map)# set transform-set CENTER-TRANS

CENTER-A_F200(config-crypto-map)# set ikev2-policy 1

CENTER-A_F200(config-crypto-map)# set transform-keysize AES256

CENTER-A_F200(config-crypto-map)#exit

CENTER-A_F200(config)#crypto map KYOTEN-B 2

CENTER-A_F200(config-crypto-map)# match address 2

CENTER-A_F200(config-crypto-map)# set security-association lifetime seconds 28800

CENTER-A_F200(config-crypto-map)# set transform-set CENTER-TRANS

CENTER-A_F200(config-crypto-map)# set ikev2-policy 2

CENTER-A_F200(config-crypto-map)# set transform-keysize AES256

CENTER-A_F200(config-crypto-map)#exit

!

!

! マルチポイントSAサーバの設定を行います。

!

CENTER-A_F200(config)#ipsec transform-set GROUP-TRANS ikev2 esp-aes esp-sha-hmac

! マルチポイントSA用のトランスフォームセットを設定します。

CENTER-A_F200(config)#crypto ipsec group-security policy 1

CENTER-A_F200(config-gr-sec)# set transform-keysize AES256

CENTER-A_F200(config-gr-sec)# set transform-set GROUP-TRANS

! マルチポイントSAに適用するトランスフォームセットを指定します。

CENTER-A_F200(config-gr-sec)# lifetime 600 60

! マルチポイントSAの次のrekey開始までのライフタイム(ソフトライフタイム)と、

ソフトライフタイム満了後に、rekeyが開始されなかった場合に

マルチポイントSAを削除するまでの時間を設定します。

CENTER-A_F200(config-gr-sec)# rollover 30 30

! マルチポイントSAの更新処理の遅延時間を設定します。

CENTER-A_F200(config-gr-sec)# spi mask hex 00ffffff 01000000

! マルチポイントSAで使用するSPI値に適用するマスクを設定します。

! この場合、16進数表記で先頭2桁が 01 固定で以降の6桁が任意となるSPI値が、

マルチポイントSAのSPI値として使用されます。

CENTER-A_F200(config-gr-sec)#exit

!

!

! IPsecインタフェースの設定を行います。

!

CENTER-A_F200(config)#interface ipsecif 1

CENTER-A_F200(config-if ipsecif 1)# description To_KYOTEN-A

CENTER-A_F200(config-if ipsecif 1)# crypto map KYOTEN-A

! ipsecifに紐付けるcrypto mapを指定します。

CENTER-A_F200(config-if ipsecif 1)# ip mtu 1500

CENTER-A_F200(config-if ipsecif 1)#exit

CENTER-A_F200(config)#interface ipsecif 2

CENTER-A_F200(config-if ipsecif 2)# description To_KYOTEN-B

CENTER-A_F200(config-if ipsecif 2)# crypto map KYOTEN-B

! ipsecifに紐付けるcrypto mapを指定します。

CENTER-A_F200(config-if ipsecif 2)# ip mtu 1500

CENTER-A_F200(config-if ipsecif 2)#exit

!

!

! スタティック経路設定で、IPsec対象とする通信を指定します。

!

CENTER-A_F200(config)#ip route 172.16.0.101 255.255.255.255 connected ipsecif 1

CENTER-A_F200(config)#ip route 172.16.0.102 255.255.255.255 connected ipsecif 2

! 各拠点のloopback 1宛てのホスト経路を、当該拠点と確立したIPsecトンネルに向けます。

!

! BGPの設定を行います。

! 各拠点それぞれとBGPピアを確立、経路交換するための設定が必要です。

!

CENTER-A_F200(config)#router bgp 65000

CENTER-A_F200(config-bgp)# bgp router-id 172.16.0.1

CENTER-A_F200(config-bgp)# bgp log-neighbor-changes

CENTER-A_F200(config-bgp)# neighbor 172.16.0.101 description KYOTEN-A

CENTER-A_F200(config-bgp)# neighbor 172.16.0.101 encap default interface ipsecif 1 *1

! センターF200はマルチポイントSA通信を行いませんが、

! カプセル化経路情報のネクストホップ到達性をチェックするために必要です。

! ネイバの拠点Aに対しては、拠点Aと確立しているSAの紐付くIPsecインタフェースを指定します。

CENTER-A_F200(config-bgp)# neighbor 172.16.0.101 route-reflector-client *1

! 自装置をルートリフレクタとして動作させます。(カプセル化経路情報のみ反射対象)

CENTER-A_F200(config-bgp)# neighbor 172.16.0.101 remote-as 65000

CENTER-A_F200(config-bgp)# neighbor 172.16.0.101 update-source loopback 1

! Loopback1のIPアドレスを送信元アドレスとしてメッセージ送信します。

CENTER-A_F200(config-bgp)# neighbor 172.16.0.101 passive

! 自身からはBGPセッションを開始しません。(拠点側からの接続を待ちます)

CENTER-A_F200(config-bgp)# neighbor 172.16.0.102 description KYOTEN-B

CENTER-A_F200(config-bgp)# neighbor 172.16.0.102 encap default interface ipsecif 2 *1

CENTER-A_F200(config-bgp)# neighbor 172.16.0.102 route-reflector-client *1

CENTER-A_F200(config-bgp)# neighbor 172.16.0.102 remote-as 65000

CENTER-A_F200(config-bgp)# neighbor 172.16.0.102 update-source loopback 1

CENTER-A_F200(config-bgp)# neighbor 172.16.0.102 passive

CENTER-A_F200(config-bgp)# redistribute connected

CENTER-A_F200(config-bgp)#exit

CENTER-A_F200(config)#!

!

!

! 特権ユーザモードに戻ります。

!

CENTER-A_F200(config)# end

!

!

! 設定を保存します。

!

CENTER-A_F200# save SIDE-A.cfg

% saving working-config

% finished saving

CENTER-A_F200#

!

!

! 設定を有効にするために再起動します。

!

CENTER-A_F200# reset

Are you OK to cold start?(y/n) y

| *1 : | F60 V01.09(00)、F200 V01.15(00)以降のファームウェアでサポート |

拠点A

! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: Router# ! ! ! 既存(工場出荷)の設定を初期化します。 ! Router#clear working.cfg ! ! ! 基本設定モードに移行します。 ! Router# configure terminal ! ! ! 自装置の表示ホスト名を設定します。 ! Router(config)#hostname KYOTEN-A ! ! ! V6ネームの名前解決を行うため、DNSリゾルバの設定をします。 ! KYOTEN-A(config)#ip name-server ::1 KYOTEN-A(config)#ip resolver-cache-time 60 ! ! ! ProxyDNS機能(IPv6)を有効にします。 ! KYOTEN-A(config)#proxydns mode v6 ! ! ! IPv6通信時のネクストホップはewan 1インタフェースとします。(IPoEの場合) ! KYOTEN-A(config)#ipv6 route ::/0 ewan 1 ! 経路のネクストホップをインタフェース名指定する場合、当該インタフェースのIPv6グローバルアドレスが ! 自動設定される場合のみ有効です。 ! ! ! EWAN1インタフェースの設定を行います。 ! (WAN回線はIPoE接続で、RAによるIPv6グローバルアドレス自動割り当ての場合) ! KYOTEN-A(config)#interface ewan 1 KYOTEN-A(config-if ewan 1)# ipv6 enable KYOTEN-A(config-if ewan 1)# ipv6 address autoconfig ! RA(Router Advertisement)で受信したプレフィックスを使用してIPv6アドレスを自動設定します。 KYOTEN-A(config-if ewan 1)# ipv6 nd receive-ra ! RA(Router Advertisement)の受信を有効化します。 KYOTEN-A(config-if ewan 1)# ipv6 mtu 1500 KYOTEN-A(config-if ewan 1)# ipv6 dhcp client ipv6dns_client ! DHCPv6クライアント機能を動作させます。 KYOTEN-A(config-if ewan 1)#exit KYOTEN-A(config)#ipv6 dhcp client-profile ipv6dns_client KYOTEN-A(config-ipv6-dhcp-client-prof)# option-request dns-servers ! DHCPv6クライアント機能で、DNSサーバのアドレスを要求します。 KYOTEN-A(config-ipv6-dhcp-client-prof)#exit ! ! ! LAN1インタフェースの設定を行います。 ! KYOTEN-A(config)#interface lan 1 KYOTEN-A(config-if lan 1)# ip address 192.168.101.1 255.255.255.0 KYOTEN-A(config-if lan 1)#exit ! ! ! Loopback1インタフェースの設定を行います。 ! (センタF200と各拠点装置は、このアドレスでBGPセッションを確立します) ! KYOTEN-A(config)#interface loopback 1 KYOTEN-A(config-if loopback 1)# ip address 172.16.0.101 KYOTEN-A(config-if loopback 1)#exit ! ! ! VPN機能を有効にします。 ! KYOTEN-A(config)#vpn enable ! ! ! VPN通信動作中の詳細なログ記録を有効にします。 ! KYOTEN-A(config)#vpnlog enable ! ! ! IKEv2のIKE SAポリシーを設定します。 ! KYOTEN-A(config)#crypto ikev2 policy 1 KYOTEN-A(config-ikev2)# authentication pre-share KYOTEN-A(config-ikev2)# encryption aes KYOTEN-A(config-ikev2)# encryption-keysize aes 256 256 256 KYOTEN-A(config-ikev2)# group 2 KYOTEN-A(config-ikev2)# hash sha KYOTEN-A(config-ikev2)# key ascii SecretKey KYOTEN-A(config-ikev2)# lifetime 86400 KYOTEN-A(config-ikev2)# match identity host IPsecGW1.example.jp KYOTEN-A(config-ikev2)# self-identity userfqdn kyoten-a@example.jp KYOTEN-A(config-ikev2)# set peer fitelnet1234.aoi.flets-east.jp v6 KYOTEN-A(config-ikev2)# group-security client spi mask hex 00ffffff 01000000 ! VPNピアとなるマルチポイントSAサーバ(センタF200)からマルチポイントSAを受信します。 ! マルチポイントSAクライアント側にもマスク設定がありますが、サーバ側のマスク設定と ! 同じものを設定すれば問題ありません。 KYOTEN-A(config-ikev2)#exit ! ! ! センタ−各拠点間のCHILD SA(IKEv2)のトランスフォームセットを設定します。 ! KYOTEN-A(config)#ipsec transform-set CENTER-TRANS ikev2 esp-aes esp-sha-hmac KYOTEN-A(config)#ipsec transform-keysize AES256 esp-aes-cbc 256 256 256 ! ! ! VPNセレクタ(ipsec access-list)の設定を行います。 ! KYOTEN-A(config)#ipsec access-list 1 ipsec ip any any KYOTEN-A(config)#ipsec access-list 64 bypass ip any any ! ! ! VPNセレクタ(crypto map)の設定を行います。 ! KYOTEN-A(config)#crypto map CENTER-A 1 KYOTEN-A(config-crypto-map)# match address 1 KYOTEN-A(config-crypto-map)# set security-association lifetime seconds 28800 KYOTEN-A(config-crypto-map)# set transform-set CENTER-TRANS KYOTEN-A(config-crypto-map)# set ikev2-policy 1 KYOTEN-A(config-crypto-map)# set transform-keysize AES256 KYOTEN-A(config-crypto-map)#exit ! ! ! IPsecインタフェースの設定を行います。 ! KYOTEN-A(config)#interface ipsecif 1 KYOTEN-A(config-if ipsecif 1)# description To_CENTER-A KYOTEN-A(config-if ipsecif 1)# crypto map CENTER-A ! センタとのSAをipsecif 1に紐付けます。 KYOTEN-A(config-if ipsecif 1)# ip mtu 1500 KYOTEN-A(config-if ipsecif 1)#exit KYOTEN-A(config)#interface ipsecif 2 KYOTEN-A(config-if ipsecif 2)# description Group_SA KYOTEN-A(config-if ipsecif 2)# crypto group-security map CENTER-A ! マルチポイントSAをipsecif 2に紐付けます。 KYOTEN-A(config-if ipsecif 2)# ip mtu 1500 KYOTEN-A(config-if ipsecif 2)#exit ! ! ! スタティック経路設定で、IPsec対象とする通信を指定します。 ! (マルチポイントSA通信で使用する経路は、BGPによる経路交換で反映されます) ! KYOTEN-A(config)#ip route 172.16.0.0 255.255.255.0 connected ipsecif 2 ! 他拠点のloopback 1宛ての経路を、MPSAのIPsecトンネルに向けます。 KYOTEN-A(config)#ip route 172.16.0.1 255.255.255.255 connected ipsecif 1 ! センタF200のloopback 1宛てのホスト経路を、センタF200と確立したIPsecトンネルに向けます。 ! ! ! BGPの設定を行います。 ! 各拠点それぞれとBGPピアを確立、経路交換するための設定が必要です。 ! KYOTEN-A(config)#router bgp 65000 KYOTEN-A(config-bgp)# bgp router-id 172.16.0.101 KYOTEN-A(config-bgp)# bgp log-neighbor-changes KYOTEN-A(config-bgp)# neighbor 172.16.0.1 description CENTER-A KYOTEN-A(config-bgp)# neighbor 172.16.0.1 encap default interface ipsecif 2 *1 ! カプセル化経路情報に従って送信するときの中継先インタフェースをipsecif 2とします。 ! crypto group-security map によってマルチポイントSAを紐付けたipsecifを指定してください。 KYOTEN-A(config-bgp)# neighbor 172.16.0.1 encap type ipsec-tunnel *1 ! カプセル化経路情報のトンネルタイプをipsec-tunnelとて通知します。 KYOTEN-A(config-bgp)# neighbor 172.16.0.1 encap endpoint ipv6 interface ewan 1 ! カプセル化経路情報を広告するときの、トンネルのエンドポイントとなるネクストホップを指定します。 ! ここでは、自装置のEWAN1のIPv6アドレスをトンネルエンドポイントとして通知します。 KYOTEN-A(config-bgp)# neighbor 172.16.0.1 remote-as 65000 KYOTEN-A(config-bgp)# neighbor 172.16.0.1 update-source loopback 1 ! Loopback1のIPアドレスを送信元アドレスとしてメッセージ送信します。 KYOTEN-A(config-bgp)# redistribute connected ! 自身のConnected経路について、カプセル化経路情報として再配布します。 KYOTEN-A(config-bgp)#exit ! ! 特権ユーザモードに戻ります。 ! KYOTEN-A(config)# end ! ! ! 設定を保存します。 ! KYOTEN-A# save SIDE-A.cfg % saving working-config % finished saving KYOTEN-A# ! ! ! 設定を有効にするために再起動します。 ! KYOTEN-A# reset Are you OK to cold start?(y/n) y

| *1 : | F60 V01.09(00)、F200 V01.15(00)以降のファームウェアでサポート |

拠点B

! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: Router# ! ! ! 既存(工場出荷)の設定を初期化します。 ! Router#clear working.cfg ! ! ! 基本設定モードに移行します。 ! Router# configure terminal ! ! ! 自装置の表示ホスト名を設定します。 ! Router(config)#hostname KYOTEN-B ! ! ! V6ネームの名前解決を行うため、DNSリゾルバの設定をします。 ! KYOTEN-B(config)#ip name-server ::1 KYOTEN-B(config)#ip resolver-cache-time 60 ! ! ! ProxyDNS機能(IPv6)を有効にします。 ! KYOTEN-B(config)#proxydns mode v6 ! ! ! IPv6通信時のネクストホップはewan 1インタフェースとします。(IPoEの場合) ! KYOTEN-B(config)#ipv6 route ::/0 ewan 1 ! 経路のネクストホップをインタフェース名指定する場合、当該インタフェースのIPv6グローバルアドレスが ! 自動設定される場合のみ有効です。 ! ! ! EWAN1インタフェースの設定を行います。 ! (WAN回線はIPoE接続で、RAによるIPv6グローバルアドレス自動割り当ての場合) ! KYOTEN-B(config)#interface ewan 1 KYOTEN-B(config-if ewan 1)# ipv6 enable KYOTEN-B(config-if ewan 1)# ipv6 address autoconfig ! RA(Router Advertisement)で受信したプレフィックスを使用してIPv6アドレスを自動設定します。 KYOTEN-B(config-if ewan 1)# ipv6 nd receive-ra ! RA(Router Advertisement)の受信を有効化します。 KYOTEN-B(config-if ewan 1)# ipv6 mtu 1500 KYOTEN-B(config-if ewan 1)# ipv6 dhcp client ipv6dns_client ! DHCPv6クライアント機能を動作させます。 KYOTEN-B(config-if ewan 1)#exit KYOTEN-B(config)#ipv6 dhcp client-profile ipv6dns_client KYOTEN-B(config-ipv6-dhcp-client-prof)# option-request dns-servers ! DHCPv6クライアント機能で、DNSサーバのアドレスを要求します。 KYOTEN-B(config-ipv6-dhcp-client-prof)#exit ! ! ! LAN1インタフェースの設定を行います。 ! KYOTEN-B(config)#interface lan 1 KYOTEN-B(config-if lan 1)# ip address 192.168.102.1 255.255.255.0 KYOTEN-B(config-if lan 1)#exit ! ! ! Loopback1インタフェースの設定を行います。 ! (センタF200と各拠点装置は、このアドレスでBGPセッションを確立します) ! KYOTEN-B(config)#interface loopback 1 KYOTEN-B(config-if loopback 1)# ip address 172.16.0.102 KYOTEN-B(config-if loopback 1)#exit ! ! ! VPN機能を有効にします。 ! KYOTEN-B(config)#vpn enable ! ! ! VPN通信動作中の詳細なログ記録を有効にします。 ! KYOTEN-B(config)#vpnlog enable ! ! ! IKEv2のIKE SAポリシーを設定します。 ! KYOTEN-B(config)#crypto ikev2 policy 1 KYOTEN-B(config-ikev2)# authentication pre-share KYOTEN-B(config-ikev2)# encryption aes KYOTEN-B(config-ikev2)# encryption-keysize aes 256 256 256 KYOTEN-B(config-ikev2)# group 2 KYOTEN-B(config-ikev2)# hash sha KYOTEN-B(config-ikev2)# key ascii SecretKey KYOTEN-B(config-ikev2)# lifetime 86400 KYOTEN-B(config-ikev2)# match identity host IPsecGW1.example.jp KYOTEN-B(config-ikev2)# self-identity userfqdn kyoten-b@example.jp KYOTEN-B(config-ikev2)# set peer fitelnet1234.aoi.flets-east.jp v6 KYOTEN-B(config-ikev2)# group-security client spi mask hex 00ffffff 01000000 ! VPNピアとなるマルチポイントSAサーバ(センタF200)からマルチポイントSAを受信します。 ! マルチポイントSAクライアント側にもマスク設定がありますが、サーバ側のマスク設定と ! 同じものを設定すれば問題ありません。 KYOTEN-B(config-ikev2)#exit ! ! ! センタ−各拠点間のCHILD SA(IKEv2)のトランスフォームセットを設定します。 ! KYOTEN-B(config)#ipsec transform-set CENTER-TRANS ikev2 esp-aes esp-sha-hmac KYOTEN-B(config)#ipsec transform-keysize AES256 esp-aes-cbc 256 256 256 ! ! ! VPNセレクタ(ipsec access-list)の設定を行います。 ! KYOTEN-B(config)#ipsec access-list 1 ipsec ip any any KYOTEN-B(config)#ipsec access-list 64 bypass ip any any ! ! ! VPNセレクタ(crypto map)の設定を行います。 ! KYOTEN-B(config)#crypto map CENTER-A 1 KYOTEN-B(config-crypto-map)# match address 1 KYOTEN-B(config-crypto-map)# set security-association lifetime seconds 28800 KYOTEN-B(config-crypto-map)# set transform-set CENTER-TRANS KYOTEN-B(config-crypto-map)# set ikev2-policy 1 KYOTEN-B(config-crypto-map)# set transform-keysize AES256 KYOTEN-B(config-crypto-map)#exit ! ! ! IPsecインタフェースの設定を行います。 ! KYOTEN-B(config)#interface ipsecif 1 KYOTEN-B(config-if ipsecif 1)# description To_CENTER-A KYOTEN-B(config-if ipsecif 1)# crypto map CENTER-A ! センタとのSAをipsecif 1に紐付けます。 KYOTEN-B(config-if ipsecif 1)# ip mtu 1500 KYOTEN-B(config-if ipsecif 1)#exit KYOTEN-B(config)#interface ipsecif 2 KYOTEN-B(config-if ipsecif 2)# description Group_SA KYOTEN-B(config-if ipsecif 2)# crypto group-security map CENTER-A ! マルチポイントSAをipsecif 2に紐付けます。 KYOTEN-B(config-if ipsecif 2)# ip mtu 1500 KYOTEN-B(config-if ipsecif 2)#exit ! ! ! スタティック経路設定で、IPsec対象とする通信を指定します。 ! (マルチポイントSA通信で使用する経路は、BGPによる経路交換で反映されます) ! KYOTEN-B(config)#ip route 172.16.0.0 255.255.255.0 connected ipsecif 2 ! 他拠点のloopback 1宛ての経路を、MPSAのIPsecトンネルに向けます。 KYOTEN-B(config)#ip route 172.16.0.1 255.255.255.255 connected ipsecif 1 ! センタF200のloopback 1宛てのホスト経路を、センタF200と確立したIPsecトンネルに向けます。 ! ! ! BGPの設定を行います。 ! 各拠点それぞれとBGPピアを確立、経路交換するための設定が必要です。 ! KYOTEN-B(config)#router bgp 65000 KYOTEN-B(config-bgp)# bgp router-id 172.16.0.102 KYOTEN-B(config-bgp)# bgp log-neighbor-changes KYOTEN-B(config-bgp)# neighbor 172.16.0.1 description CENTER-A KYOTEN-B(config-bgp)# neighbor 172.16.0.1 encap default interface ipsecif 2 *1 ! カプセル化経路情報に従って送信するときの中継先インタフェースをipsecif 2とします。 ! crypto group-security map によってマルチポイントSAを紐付けたipsecifを指定してください。 KYOTEN-B(config-bgp)# neighbor 172.16.0.1 encap type ipsec-tunnel *1 ! カプセル化経路情報のトンネルタイプをipsec-tunnelとて通知します。 KYOTEN-B(config-bgp)# neighbor 172.16.0.1 encap endpoint ipv6 interface ewan 1 ! カプセル化経路情報を広告するときの、トンネルのエンドポイントとなるネクストホップを指定します。 ! ここでは、自装置のEWAN1のIPv6アドレスをトンネルエンドポイントとして通知します。 KYOTEN-B(config-bgp)# neighbor 172.16.0.1 remote-as 65000 KYOTEN-B(config-bgp)# neighbor 172.16.0.1 update-source loopback 1 ! Loopback1のIPアドレスを送信元アドレスとしてメッセージ送信します。 KYOTEN-B(config-bgp)# redistribute connected ! 自身のConnected経路について、カプセル化経路情報として再配布します。 KYOTEN-B(config-bgp)#exit ! ! 特権ユーザモードに戻ります。 ! KYOTEN-B(config)# end ! ! ! 設定を保存します。 ! KYOTEN-B# save SIDE-A.cfg % saving working-config % finished saving KYOTEN-B# ! ! ! 設定を有効にするために再起動します。 ! KYOTEN-B# reset Are you OK to cold start?(y/n) y

| *1 : | F60 V01.09(00)、F200 V01.15(00)以降のファームウェアでサポート |

■センター表示例

センターのマルチポイントSAポリシーの情報を表示します。

| 確認内容 | 画面表示例 |

|---|---|

| マルチポイントSAポリシーの情報が表示されることを確認 |

CENTER-A_F200#show crypto group-security server sa Group name : 1 Peer num : 2 Life time : 513/600/660 sec Rollover : ActOut(30) InactIn(30) Enc alg : AES_CBC/256 Auth alg : HMAC-SHA1-96/160 SPI : 0x01036dab (AND=0x00ffffff, OR=0x01000000) Priority : 0x0000000100640064 |

センターのIKE_SAの情報を確認します。

| 確認内容 | 画面表示例 |

|---|---|

| IKE_SAの情報を表示 |

CENTER-A_F200#show crypto ikev2 ike-sa |

| 拠点AとIKE_SAが確立されていることを確認 |

[1] 2001:db8:1:1:280:bdff:fef0:39b8 kyoten-a@example.jp (email) <---> 2001:db8:1:5:280:bdff:fef0:38bc IPsecGW1.example.jp (fqdn) <R> aes256-cbc sha1 Authentication method for Local : Pre-shared key Authentication method for Remote : Pre-shared key Diffie-Hellman group : 2 (1024 bits) Initiator Cookie : 7819ddfd 735e204a Responder Cookie : 361ca3e1 1cad3c79 DPD : on ICMP Keepalive : off Lifetime : 86400sec Current : 618sec |

| 拠点BとIKE_SAが確立されていることを確認 |

[2] 2001:db8:1:2:280:bdff:fe43:19a1 kyoten-b@example.jp (email) <---> 2001:db8:1:5:280:bdff:fef0:38bc IPsecGW1.example.jp (fqdn) <R> aes256-cbc sha1 Authentication method for Local : Pre-shared key Authentication method for Remote : Pre-shared key Diffie-Hellman group : 2 (1024 bits) Initiator Cookie : d0483d35 44784907 Responder Cookie : c3cc9a90 ad372e62 DPD : on ICMP Keepalive : off Lifetime : 86400sec Current : 595sec Total number of ISAKMP SA 2 |

センタのCHILD_SAの情報を確認します。

| 確認内容 | 画面表示例 |

|---|---|

| CHILD_SAの情報を表示 |

CENTER-A_F200#show crypto ikev2 child-sa |

| 拠点AとCHILD_SAが確立されていることを確認 |

CHILD_SA <R> Selector : 0.0.0.0/0 ALL ALL <---> 0.0.0.0/0 ALL ALL Interface : ipsecif 1 Peer IP : 2001:db8:1:1:280:bdff:fef0:39b8/500 Local IP : 2001:db8:1:5:280:bdff:fef0:38bc/500 Encryption algorithm : AES-CBC(256bit) Authentication algorithm : HMAC-SHA1 Lifetime : 28800sec PFS : off OUT O-SPI : 8f9afd35 Current : 622sec, 2kbytes out packet : 15 error packet : 0 IN I-SPI : e8f0bc20 Current : 622sec, 3kbytes in packet : 23 auth packet : 23 decrypto packet : 23 discard packet : 0 replay packet : 0 auth error packet : 0 |

| 拠点BとCHILD_SAが確立されていることを確認 |

CHILD_SA <R> Selector : 0.0.0.0/0 ALL ALL <---> 0.0.0.0/0 ALL ALL Interface : ipsecif 2 Peer IP : 2001:db8:1:2:280:bdff:fe43:19a1/500 Local IP : 2001:db8:1:5:280:bdff:fef0:38bc/500 Encryption algorithm : AES-CBC(256bit) Authentication algorithm : HMAC-SHA1 Lifetime : 28800sec PFS : off OUT O-SPI : f9cc35f9 Current : 599sec, 3kbytes out packet : 20 error packet : 0 IN I-SPI : 39fa3f00 Current : 599sec, 3kbytes in packet : 20 auth packet : 20 decrypto packet : 20 discard packet : 0 replay packet : 0 auth error packet : 0 Total number of IPSEC SA 2 |

センタのVPNログ情報を確認します。

| 確認内容 | 画面表示例 |

|---|---|

| VPNログ情報を表示 |

CENTER-A_F200#show vpnlog 0000 0000:00:00.00 2013/04/09 (tue) 19:34:13 0 00000000 514c0f80 #BOOT[V01.10(00)-040213] SIDE-A.frm SIDE-A.cfg 0001 0000:00:02.22 2013/04/09 (tue) 19:34:18 16 10000002 00000000 vpn enabled. 0002 0000:00:08.59 2013/04/09 (tue) 19:34:24 16 10110001 00000000 |

| グループ鍵が生成されていることを確認 |

Group SA 1 generated, 01036dab 0003 0000:00:37.37 2013/04/09 (tue) 19:34:53 16 10040001 00000000 IKE SA<R> 1/- 2001:db8:1:1:280:bdff:fef0:39b8 0004 0000:00:37.37 2013/04/09 (tue) 19:34:53 16 10040001 00000000 7819ddfd 735e204a 361ca3e1 1cad3c79 0005 0000:00:37.37 2013/04/09 (tue) 19:34:53 16 10010001 00000000 IPsec SA<R> 1/1 2001:db8:1:1:280:bdff:fef0:39b8 0006 0000:00:37.37 2013/04/09 (tue) 19:34:53 16 10010001 00000000 8f9afd35 e8f0bc20 0007 0000:01:00.19 2013/04/09 (tue) 19:35:16 16 10040001 00000000 IKE SA<R> 2/- 2001:db8:1:2:280:bdff:fe43:19a1 0008 0000:01:00.19 2013/04/09 (tue) 19:35:16 16 10040001 00000000 d0483d35 44784907 c3cc9a90 ad372e62 0009 0000:01:00.19 2013/04/09 (tue) 19:35:16 16 10010001 00000000 IPsec SA<R> 2/2 2001:db8:1:2:280:bdff:fe43:19a1 0010 0000:01:00.19 2013/04/09 (tue) 19:35:16 16 10010001 00000000 f9cc35f9 39fa3f00 |

センターにて、BGPでAdvertise/Receiveしているカプセル化経路情報を確認します。

| 確認内容 | 画面表示例 |

|---|---|

|

CENTER-A_F200#show ip bgp BGP table version is 0, local router ID is 172.16.0.1 Status codes: s suppressed, d damped, h history, p stale, * valid, > best, i - internal Origin codes: i - IGP, e - EGP, ? - incomplete |

|

|

※1 ※2 ※1 ※2 |

Network Next Hop Metric LocPrf Weight Path *>i172.16.0.101/32 172.16.0.101 0 100 0 ? *>i172.16.0.102/32 172.16.0.102 0 100 0 ? *>i192.168.101.0 172.16.0.101 0 100 0 ? *>i192.168.102.0 172.16.0.102 0 100 0 ? Total number of prefixes 4 |

|

※3 |

CENTER-A_F200#show ip bgp 192.168.101.0 BGP routing table entry for 192.168.101.0/24 Paths: (1 available, best #1, table Default-IP-Routing-Table) Not advertised to any peer Local, (Received from a RR-client) 172.16.0.101 from 172.16.0.101 (172.16.0.101) Origin incomplete, metric 0, localpref 100, valid, internal, best Remote Nexthop: 2001:db8:1:1:280:bdff:fef0:39b8, AS 65000 Tunnel Encapsulation Tunnel Type: IPsec Tunnel Tunnel Parameter: None Last update: Tue Apr 9 19:35:03 2013 |

|

※4 |

CENTER-A_F200#show ip bgp 192.168.102.0 BGP routing table entry for 192.168.101.0/24 Paths: (1 available, best #1, table Default-IP-Routing-Table) Not advertised to any peer Local, (Received from a RR-client) 172.16.0.101 from 172.16.0.101 (172.16.0.101) Origin incomplete, metric 0, localpref 100, valid, internal, best Remote Nexthop: 2001:db8:1:2:280:bdff:fe43:19a1, AS 65000 Tunnel Encapsulation Tunnel Type: IPsec Tunnel Tunnel Parameter: None Last update: Tue Apr 9 19:35:14 2013 |

※1:nexthopが拠点Aのカプセル化経路情報を受信していることを確認してください。

※2:nexthopが拠点Bのカプセル化経路情報を受信していることを確認してください。

※3:nexthopが拠点AのWAN側グローバルアドレスとなっていることを確認してください。

※4:nexthopが拠点BのWAN側グローバルアドレスとなっていることを確認してください。

センターのルーティング情報を確認します。

| 確認内容 | 画面表示例 |

|---|---|

| センターのルーティング情報を確認 |

CENTER-A_F200#show ip route Max entry: 10000 (Commonness in IPv4 and IPv6) Active entry:9 (IPv4), 4 (IPv6) Peak:9 Codes: K - kernel route, C - connected, S - static, R - RIP, O - OSPF B - BGP, I - IKE, U - SA-UP, D - REDUNDANCY, E - EventAction A - AutoConfig, > - selected route, * - FIB route, p - stale info. C> * 127.0.0.0/8 is directly connected, LOOP0 C> * 172.16.0.1/32 is directly connected, LOOP1 B 172.16.0.101/32 [200/0] via 2001:db8:1:1:280:bdff:fef0:39b8, IPSECIF1, 00:00:21 S> * 172.16.0.101/32 [0/0] is directly connected, IPSECIF1 B 172.16.0.102/32 [200/0] via 2001:db8:1:2:280:bdff:fe43:19a1, IPSECIF2, 00:00:21 S> * 172.16.0.102/32 [0/0] is directly connected, IPSECIF2 C> * 192.168.0.0/24 is directly connected, LAN |

|

※1 ※2 |

B> * 192.168.101.0/24 [200/0] via 2001:db8:1:1:280:bdff:fef0:39b8, IPSECIF1, 00:12:15 B> * 192.168.102.0/24 [200/0] via 2001:db8:1:2:280:bdff:fe43:19a1, IPSECIF2, 00:11:52 |

※1:nexthopが拠点AのWAN側グローバルアドレスとなっているカプセル化経路情報をBestとして登録していることを確認してください。

※2:nexthopが拠点BのWAN側グローバルアドレスとなっているカプセル化経路情報をBestとして登録していることを確認してください。

■拠点A 表示例

拠点AのマルチポイントSAの一覧を表示します。

| 確認内容 | 画面表示例 |

|---|---|

| マルチポイントSAの一覧を表示 |

KYOTEN-A#show crypto group-security client sa Interface ipsecif : 2 Active Group SA Parent IKEv2_SA policy : 1 Server Address : 2001:db8:1:5:280:bdff:fef0:38bc SPI : 0x01036dab Priority : 0x0000000100640064 Enc alg : AES-CBC(256bit) Auth alg : HMAC-SHA1-96/160 Life time : 452/631sec Rollover : ActOut(30)/InactIn(30)sec OUT 0bytes out packet : 0 error packet : 0 IN 0bytes in packet : 0 auth packet : 0 decrypto packet : 0 discard packet : 0 replay packet : 0 auth error packet : 0 Total number of Active Group SA 1 |

拠点AのIKE_SAの情報を確認します。

| 確認内容 | 画面表示例 |

|---|---|

| IKE_SAの情報を表示 |

KYOTEN-A#show crypto ikev2 ike-sa |

| センターとIKE_SAが確立されていることを確認 |

[1] 2001:db8:1:5:280:bdff:fef0:38bc IPsecGW1.example.jp (fqdn) (fitelnet1234.aoi.flets-east.jp) <--->2001:db8:1:1:280:bdff:fef0:39b8 kyoten-a@example.jp (email) <I> aes256-cbc sha1 Authentication method for Local : Pre-shared key Authentication method for Remote : Pre-shared key Diffie-Hellman group : 2 (1024 bits) Initiator Cookie : 7819ddfd 735e204a Responder Cookie : 361ca3e1 1cad3c79 DPD : on ICMP Keepalive : off Lifetime : 86400sec Current : 645sec Total number of ISAKMP SA 1 |

拠点AのCHILD_SAの情報を確認します。

| 確認内容 | 画面表示例 |

|---|---|

| CHILD_SAの情報を表示 |

KYOTEN-A#show crypto ikev2 child-sa |

| センタとCHILD_SAが確立されていることを確認 |

CHILD_SA <I> Selector : 0.0.0.0/0 ALL ALL <---> 0.0.0.0/0 ALL ALL Interface : ipsecif 1 Peer IP : 2001:db8:1:5:280:bdff:fef0:38bc/500 Local IP : 2001:db8:1:1:280:bdff:fef0:39b8/500 Encryption algorithm : AES-CBC(256bit) Authentication algorithm : HMAC-SHA1 Lifetime : 28800sec PFS : off OUT O-SPI : e8f0bc20 Current : 680sec, 3kbytes out packet : 25 error packet : 0 IN I-SPI : 8f9afd35 Current : 680sec, 2kbytes in packet : 16 auth packet : 16 decrypto packet : 16 discard packet : 0 replay packet : 0 auth error packet : 0 Total number of IPSEC SA 1 |

拠点AのVPNログ情報を確認します。

| 確認内容 | 画面表示例 |

|---|---|

| VPNログ情報を表示 |

KYOTEN-A#show vpnlog 0000 0000:00:00.00 2013/04/09 (tue) 19:23:51 0 00000000 514c0f80 #BOOT[V01.04(00)-040213] SIDE-A.frm SIDE-A.cfg 0001 0000:00:02.09 2013/04/09 (tue) 19:23:55 16 10000002 00000000 vpn enabled. 0002 0000:00:11.48 2013/04/09 (tue) 19:24:05 16 10100001 00000000 Fail DNS: 1/fitelnet1234.aoi.flets-east.jp 0003 0000:00:11.48 2013/04/09 (tue) 19:24:05 16 10000000 00000000 Message: IKE SA negotiation could not be initiated. 0004 0000:00:11.48 2013/04/09 (tue) 19:24:05 16 10000000 00000000 Reason: Peer is not reachable. 0005 0000:00:55.92 2013/04/09 (tue) 19:24:49 16 10040001 00000000 IKE SA<I> 1/- 2001:db8:1:5:280:bdff:fef0:38bc 0006 0000:00:55.92 2013/04/09 (tue) 19:24:49 16 10040001 00000000 7819ddfd 735e204a 361ca3e1 1cad3c79 0007 0000:00:55.92 2013/04/09 (tue) 19:24:49 16 10010001 00000000 IPsec SASA<I> 1/1 2001:db8:1:5:280:bdff:fef0:38bc 0008 0000:00:55.92 2013/04/09 (tue) 19:24:49 16 10010001 00000000 e8f0bc20 8f9afd35 0009 0000:00:56.41 2013/04/09 (tue) 19:24:50 16 10010010 00000000 |

|

※1 ※2 |

Group SA arrived(policy 1, ipsecif 2, spi 0x01036dab, lifetime 631) 0010 0000:00:56.41 2013/04/09 (tue) 19:24:50 16 10110001 00000000 Group SA transition initiated (ipsecif 2, spi 0x01036dab, rollover 30:30) |

※1:グループ鍵登録指示を受信していることを確認してください。

※2:マルチポイントSAのInbound SAを登録していることを確認してください。

拠点Aにて、BGPでAdvertise/Receiveしているカプセル化経路情報を確認します。

| 確認内容 | 画面表示例 |

|---|---|

|

KYOTEN-A#show ip bgp BGP table version is 0, local router ID is 172.16.0.101 Status codes: s suppressed, d damped, h history, p stale, * valid, > best, i - internal Origin codes: i - IGP, e - EGP, ? - incomplete Network Next Hop Metric LocPrf Weight Path *> 172.16.0.101/32 0.0.0.0 0 32768 ? |

|

|

※1 |

*>i172.16.0.102/32 172.16.0.102 0 100 0 ? *> 192.168.101.0 0.0.0.0 0 32768 ? |

|

※1 |

*>i192.168.102.0 172.16.0.102 0 100 0 ? Total number of prefixes 4 |

|

※2 |

KYOTEN-A#show ip bgp 172.16.0.102 BGP routing table entry for 172.16.0.102/32 Paths: (1 available, best #1, table Default-IP-Routing-Table) Not advertised to any peer Local 172.16.0.102 from 172.16.0.1 (172.16.0.102) Origin incomplete, metric 0, localpref 100, valid, internal, best Originator: 172.16.0.102, Cluster list: 172.16.0.1 Remote Nexthop:2001:db8:1:2:280:bdff:fe43:19a1, AS 65000 Tunnel Encapsulation Tunnel Type: IPsec Tunnel Tunnel Parameter: None Last update: Tue Apr 9 19:35:41 2013 |

|

※2 |

KYOTEN-A#show ip bgp 192.168.102.0 BGP routing table entry for 192.168.102.0/24 Paths: (1 available, best #1, table Default-IP-Routing-Table) Not advertised to any peer Local 172.16.0.102 from 172.16.0.1 (172.16.0.102) Origin incomplete, metric 0, localpref 100, valid, internal, best Originator: 172.16.0.102, Cluster list: 172.16.0.1 Remote Nexthop: 2001:db8:1:2:280:bdff:fe43:19a1, AS 65000 Tunnel Encapsulation Tunnel Type: IPsec Tunnel Tunnel Parameter: None Last update: Tue Apr 9 19:35:51 2013 |

※1:nexthopが拠点Bのカプセル化経路情報を受信していることを確認してください。

※2:nexthopが拠点BのWAN側グローバルアドレスとなっていることを確認してください。

拠点Aのルーティング情報を確認します。

| 確認内容 | 画面表示例 |

|---|---|

|

KYOTEN-B#show ip route Max entry: 10000 (Commonness in IPv4 and IPv6) Active entry:8 (IPv4), 4 (IPv6) Peak:8 Codes: K - kernel route, C - connected, S - static, R - RIP, O - OSPF B - BGP, I - IKE, U - SA-UP, D - REDUNDANCY, E - EventAction A - AutoConfig, > - selected route, * - FIB route, p - stale info. C> * 127.0.0.0/8 is directly connected, LOOP0 B 172.16.0.1/32 [200/0] via 172.16.0.1, 00:12:04 S> * 172.16.0.1/32 [0/0] is directly connected, IPSECIF1 C> * 172.16.0.101/32 is directly connected, LOOP1 |

|

|

※ ※ |

B> * 172.16.0.102/32 [200/0] via 2001:db8:1:2:280:bdff:fe43:19a1, IPSECIF2, 00:11:39 B> * 192.168.0.0/24 [200/0] via 172.16.0.1 (connected, IPSECIF1), 00:12:04 C> * 192.168.101.0/24 is directly connected, LAN B> * 192.168.102.0/24 [200/0] via 2001:db8:1:2:280:bdff:fe43:19a1, IPSECIF2, 00:11:39 |

※:nexthopが拠点BのWAN側グローバルアドレスとなっているカプセル化経路情報を受信していることを確認してください。

■拠点B 表示例

拠点BのマルチポイントSAの一覧を表示します。

| 確認内容 | 画面表示例 |

|---|---|

| マルチポイントSAの一覧を表示 |

KYOTEN-B#show crypto group-security client sa Interface ipsecif : 2 Active Group SA Parent IKEv2_SA policy : 1 Server Address : 2001:db8:1:5:280:bdff:fef0:38bc SPI : 0x01036dab Priority : 0x0000000100640064 Enc alg : AES-CBC(256bit) Auth alg : HMAC-SHA1-96/160 Life time : 485/608sec Rollover : ActOut(30)/InactIn(30)sec OUT 0bytes out packet : 0 error packet : 0 IN 0bytes in packet : 0 auth packet : 0 decrypto packet : 0 discard packet : 0 replay packet : 0 auth error packet : 0 Total number of Active Group SA 1 |

拠点BのIKE_SAの情報を確認します。

| 確認内容 | 画面表示例 |

|---|---|

| IKE_SAの情報を表示 |

KYOTEN-B#show crypto ikev2 ike-sa |

| センターとIKE_SAが確立されていることを確認 |

[1] 2001:db8:1:5:280:bdff:fef0:38bc IPsecGW1.example.jp (fqdn) (fitelnet1234.aoi.flets-east.jp) <--->2001:db8:1:2:280:bdff:fe43:19a1 kyoten-b@example.jp (email) <I> aes256-cbc sha1 Authentication method for Local : Pre-shared key Authentication method for Remote : Pre-shared key Diffie-Hellman group : 2 (1024 bits) Initiator Cookie : d0483d35 44784907 Responder Cookie : c3cc9a90 ad372e62 DPD : on ICMP Keepalive : off Lifetime : 86400sec Current : 630sec Total number of ISAKMP SA 1 |

拠点BのCHILD_SAの情報を確認します。

| 確認内容 | 画面表示例 |

|---|---|

| CHILD_SAの情報を表示 |

KYOTEN-B#show crypto ikev2 child-sa |

| センタとCHILD_SAが確立されていることを確認 |

CHILD_SA <I> Selector : 0.0.0.0/0 ALL ALL <---> 0.0.0.0/0 ALL ALL Interface : ipsecif 1 Peer IP : 2001:db8:1:5:280:bdff:fef0:38bc/500 Local IP : 2001:db8:1:2:280:bdff:fe43:19a1/500 Encryption algorithm : AES-CBC(256bit) Authentication algorithm : HMAC-SHA1 Lifetime : 28800sec PFS : off OUT O-SPI : 39fa3f00 Current : 638sec, 3kbytes out packet : 22 error packet : 0 IN I-SPI : f9cc35f9 Current : 638sec, 2kbytes in packet : 22 auth packet : 22 decrypto packet : 22 discard packet : 0 replay packet : 0 auth error packet : 0 Total number of IPSEC SA 1 |

拠点BのVPNログ情報を確認します。

| 確認内容 | 画面表示例 |

|---|---|

| VPNログ情報を表示 |

KYOTEN-B#show vpnlog 0000 0000:00:00.00 2013/04/09 (tue) 19:34:27 0 00000000 514c0f80 #BOOT[V01.10(00)-040213] SIDE-A.frm SIDE-A.cfg 0001 0000:00:02.07 2013/04/09 (tue) 19:34:31 16 10000002 00000000 vpn enabled. 0002 0000:00:11.47 2013/04/09 (tue) 19:34:41 16 10100001 00000000 Fail DNS: 1/fitelnet1234.aoi.flets-east.jp 0003 0000:00:11.47 2013/04/09 (tue) 19:34:41 16 10000000 00000000 Message: IKE SA negotiation could not be initiated. 0004 0000:00:11.47 2013/04/09 (tue) 19:34:41 16 10000000 00000000 Reason: Peer is not reachable. 0005 0000:00:53.48 2013/04/09 (tue) 19:35:23 16 10040001 00000000 IKE SA<I> 1/- 2001:db8:1:5:280:bdff:fef0:38bc 0006 0000:00:53.48 2013/04/09 (tue) 19:35:23 16 10040001 00000000 d0483d35 44784907 c3cc9a90 ad372e62 0007 0000:00:53.48 2013/04/09 (tue) 19:35:23 16 10010001 00000000 IPsec SA<I> 1/1 2001:db8:1:5:280:bdff:fef0:38bc 0008 0000:00:53.48 2013/04/09 (tue) 19:35:23 16 10010001 00000000 39fa3f00 f9cc35f9 0009 0000:00:53.99 2013/04/09 (tue) 19:35:23 16 10010010 00000000 |

|

※1 ※2 |

Group SA arrived(policy 1, ipsecif 2, spi 0x01036dab, lifetime 608) 0010 0000:00:53.99 2013/04/09 (tue) 19:35:23 16 10110001 00000000 Group SA transition initiated (ipsecif 2, spi 0x01036dab, rollover 30:30) |

※1:グループ鍵登録指示を受信していることを確認してください。

※2:マルチポイントSAのInbound SAを登録していることを確認してください。

拠点Bにて、BGPでAdvertise/Receiveしているカプセル化経路情報を確認します。

| 確認内容 | 画面表示例 |

|---|---|

|

KYOTEN-B#show ip bgp BGP table version is 0, local router ID is 172.16.0.102 Status codes: s suppressed, d damped, h history, p stale, * valid, > best, i - internal Origin codes: i - IGP, e - EGP, ? - incomplete Network Next Hop Metric LocPrf Weight Path |

|

|

※1 |

*>i172.16.0.101/32 172.16.0.101 0 100 0 ? *> 172.16.0.102/32 0.0.0.0 0 32768 ? |

|

※1 |

*>i192.168.101.0 172.16.0.101 0 100 0 ? *> 192.168.102.0 0.0.0.0 0 32768 ? Total number of prefixes 4 |

|

※2 |

KYOTEN-B#show ip bgp 172.16.0.101 BGP routing table entry for 172.16.0.101/32 Paths: (1 available, best #1, table Default-IP-Routing-Table) Not advertised to any peer Local 172.16.0.101 from 172.16.0.1 (172.16.0.101) Origin incomplete, metric 0, localpref 100, valid, internal, best Originator: 172.16.0.101, Cluster list: 172.16.0.1 Remote Nexthop: 2001:db8:1:1:280:bdff:fef0:39b8, AS 65000 Tunnel Encapsulation Tunnel Type: IPsec Tunnel Tunnel Parameter: None Last update: Tue Apr 9 19:36:41 2013 |

|

※2 |

KYOTEN-B#show ip bgp 192.168.101.0 BGP routing table entry for 192.168.101.0/24 Paths: (1 available, best #1, table Default-IP-Routing-Table) Not advertised to any peer Local 172.16.0.101 from 172.16.0.1 (172.16.0.101) Origin incomplete, metric 0, localpref 100, valid, internal, best Originator: 172.16.0.101, Cluster list: 172.16.0.1 Remote Nexthop: 2001:db8:1:1:280:bdff:fef0:39b8, AS 65000 Tunnel Encapsulation Tunnel Type: IPsec Tunnel Tunnel Parameter: None Last update: Tue Apr 9 19:36:55 2013 |

※1:nexthopが拠点Aのカプセル化経路情報を受信していることを確認してください。

※2:nexthopが拠点AのWAN側グローバルアドレスとなっていることを確認してください。

拠点Bのルーティング情報を確認します。

| 確認内容 | 画面表示例 |

|---|---|

|

KYOTEN-B#show ip route Max entry: 10000 (Commonness in IPv4 and IPv6) Active entry:8 (IPv4), 4 (IPv6) Peak:8 Codes: K - kernel route, C - connected, S - static, R - RIP, O - OSPF B - BGP, I - IKE, U - SA-UP, D - REDUNDANCY, E - EventAction A - AutoConfig, > - selected route, * - FIB route, p - stale info. C> * 127.0.0.0/8 is directly connected, LOOP0 B 172.16.0.1/32 [200/0] via 172.16.0.1, 00:12:00 S> * 172.16.0.1/32 [0/0] is directly connected, IPSECIF1 |

|

|

※ ※ |

B> * 172.16.0.101/32 [200/0] via 2001:db8:1:1:280:bdff:fef0:39b8, IPSECIF2, 00:12:00 C> * 172.16.0.102/32 is directly connected, LOOP1 B> * 192.168.0.0/24 [200/0] via 172.16.0.1 (connected, IPSECIF1), 00:12:00 B> * 192.168.101.0/24 [200/0] via 2001:db8:1:1:280:bdff:fef0:39b8, IPSECIF2, 00:12:00 C> * 192.168.102.0/24 is directly connected, LAN |

※:nexthopが拠点AのWAN側グローバルアドレスとなっているカプセル化経路情報を受信していることを確認してください。