設定例

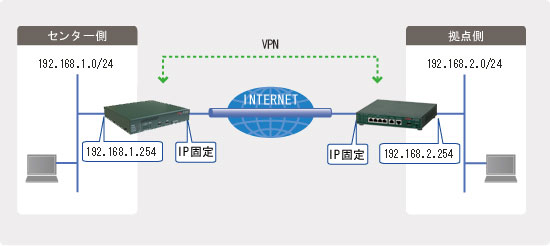

IKEv2 センタ(IP固定),拠点(IP固定) VPNピア識別:アドレス形式

概要

補足・注意点

本機能は、以下のファームウェアバージョンより対応しております。

F200:V01.10(00)

F60 :V01.04(00)

F200:V01.10(00)

F60 :V01.04(00)

前提条件

当設定例では、以下のアドレス・環境を前提に説明しています。

プロバイダより割り振られたアドレス(アドレスは一例です)

| センタ側 | 192.0.2.1 |

| 拠点側 | 198.51.100.100 |

設定環境

| IPsecの対象とする中継パケット | 192.168.1.0/24 ⇔ 192.168.2.0/24 |

| IPsec Phase1ポリシー |

認証方式 ・・・ 事前共有鍵方式 暗号化方式 ・・・ 3DES ハッシュ方式 ・・・ SHA Diffie-Hellman ・・・ Group 2 IKE SAライフタイム ・・・ 1000秒 |

| IPsec Phase2ポリシー |

PFS ・・・ Group2 暗号化方式 ・・・ 3DES ハッシュ方式 ・・・ SHA IPsec SAライフタイム ・・・ 600秒 |

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

センター側

! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: Router# ! ! ! 既存(工場出荷)の設定を初期化します。 ! Router#clear working.cfg ! ! ! 基本設定モードに移行します。 ! Router# configure terminal Router(config)# ! ! ! LAN側IPアドレスを設定します。 ! Router(config)# interface lan 1 Router(config-if lan 1)# ip address 192.168.1.254 255.255.255.0 Router(config-if lan 1)# exit ! ! ! PPPoE1インタフェース設定モードに移行します。 ! Router(config)# interface pppoe 1 Router(config-if pppoe 1)# ! ! ! PPPoEの各種設定をします。 ! Router(config-if pppoe 1)# pppoe server FLETS ! サーバ名称は任意 Router(config-if pppoe 1)# pppoe account abc012@***.***.ne.jp xxxyyyzzz ! アカウントID パスワード Router(config-if pppoe 1)# pppoe type host *1 Router(config-if pppoe 1)# ip address 192.0.2.1 *2 ! ! ! NAT+の設定をします。 ! Router(config-if pppoe 1)# ip nat inside source list 99 interface ! インタフェース(PPPoE)のIPアドレスでNAT+変換 Router(config-if pppoe 1)# exit ! ! ! access-list にNAT+変換前アドレス(LAN側アドレス)を登録します。 ! Router(config)# access-list 99 permit 192.168.1.0 0.0.0.255 ! ! ! デフォルトルートをPPPoE1に設定します。 ! Router(config)# ip route 0.0.0.0 0.0.0.0 pppoe 1 ! ! ! VPN機能を有効にします。 ! Router(config)# vpn enable ! ! ! VPN通信動作中の詳細なログを残す設定にします。 ! Router(config)# vpnlog enable ! ! ! IKEv2のPhase1ポリシーの設定を行ないます。 ! Router(config)# crypto ikev2 policy 1 ! IKEv2ポリシー設定モードに移行 Router(config-ikev2)# authentication pre-share ! 認証方式に事前共有鍵を使用 Router(config-ikev2)# encryption 3des ! 暗号方式の指定 Router(config-ikev2)# group 2 ! Diffie Hellmanのグループの指定 Router(config-ikev2)# hash sha ! ハッシュ方式の指定 Router(config-ikev2)# lifetime 1000 ! IKE SAのライフタイムの指定(秒) Router(config-ikev2)# key ascii SECRET-VPN ! 対向の拠点側と共通のキー(文字列)を設定 Router(config-ikev2)# match identity address 198.51.100.100 ! 対向の拠点側のグローバルアドレス Router(config-ikev2)# self-identity address 192.0.2.1 ! 自装置のセンター側のグローバルアドレス Router(config-ikev2)# exit ! ! ! IKEv2のPhase2ポリシーの設定を行ないます。 ! Router(config)# ipsec transform-set P2-POLICY ikev2 esp-3des esp-sha-hmac *3 ! 名称は任意 ikev2 暗号方式 ハッシュ方式 ! ! VPNセレクタの設定を行ないます。 ! Router(config)# ipsec access-list 1 ipsec ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255 ! 暗号化 送信元IPアドレス 送信先IPアドレス Router(config)# ipsec access-list 64 bypass ip any any ! 暗号化せず通過 Router(config)# crypto map KYOTEN 1 ! マップ名は任意 Router(config-crypto-map)# match address 1 ! IPsecアクセスリスト番号 Router(config-crypto-map)# set transform-set P2-POLICY ! Phase2ポリシーとの関連付け Router(config-crypto-map)# set pfs group2 ! Diffie Hellmanのグループの指定 Router(config-crypto-map)# set security-association lifetime seconds 600 ! IPsec SAのライフタイムの指定(秒) Router(config-crypto-map)# set ikev2-policy 1 *4 ! Phase 1ポリシーとの関連付け Router(config-crypto-map)# exit Router(config)# interface pppoe 1 Router(config-if pppoe 1)# crypto map KYOTEN ! マップ(VPNセレクタ)との関連付け Router(config-if pppoe 1)# exit ! ! 特権ユーザモードに戻ります。 ! Router(config)# end ! ! ! 設定を保存します。 ! Router# save SIDE-A.cfg % saving working-config % finished saving Router# ! ! ! 設定を有効にするために再起動します。 ! Router# reset Are you OK to cold start?(y/n) y

| *1 : | OCN ADSLアクセス IP8/IP16「フレッツ」プランのような複数のアドレスを割り当てられる契約の場合は、"pppoe type lan"と設定します。 |

| *2 : |

OCN ADSLアクセス IP8/IP16「フレッツ」プランのような複数のアドレスを割り当てられる契約の場合は、指定されたIPアドレスに +1 したアドレスを設定します。 例えば、192.0.2.48/29 を割り当てられた場合は、192.0.2.49を設定します。 |

| *3 : | ikev2 のオプションを指定しない場合、IKEv1のPhase2ポリシーとなります。IKEv2では、暗号方式、ハッシュ方式は複数指定できます。 |

| *4 : |

本設定の有無によりIKEv1/IKEv2のどちらを有効とするかが決まります。 本設定が無い場合、IKEv1が有効となり、IKEv2は利用できません。 |

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

拠点

! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: Router# ! ! ! 既存(工場出荷)の設定を初期化します。 ! Router#clear working.cfg ! ! ! 基本設定モードに移行します。 ! Router# configure terminal Router(config)#! ! ! ! LAN側IPアドレスを設定します。 ! Router(config)# interface lan 1 Router(config-if lan 1)# ip address 192.168.2.254 255.255.255.0 Router(config-if lan 1)# exit ! ! ! PPPoE1インタフェース設定モードに移行します。 ! Router(config)# interface pppoe 1 Router(config-if pppoe 1)# ! ! ! PPPoEの各種設定をします。 ! Router(config-if pppoe 1)# pppoe server FLETS Router(config-if pppoe 1)# pppoe account abc345@***.***.ne.jp zzzyyyxxx Router(config-if pppoe 1)# pppoe type host Router(config-if pppoe 1)# ip address 198.51.100.100 ! ! ! NAT+の設定をします。 ! Router(config-if pppoe 1)# ip nat inside source list 99 interface Router(config-if pppoe 1)# exit ! ! ! access-list に、変換前アドレス(LAN側アドレス)を登録します。 ! Router(config)# access-list 99 permit 192.168.2.0 0.0.0.255 ! ! ! デフォルトルートをPPPoE1に設定します。 ! Router(config)# ip route 0.0.0.0 0.0.0.0 pppoe 1 ! ! ! VPN機能を有効にします。 ! Router(config)# vpn enable ! ! ! VPN通信動作中の詳細なログを残す設定にします。 ! Router(config)# vpnlog enable ! ! ! Phase1ポリシーの設定を行ないます。 ! Router(config)# crypto ikev2 policy 1 Router(config-ikev2)# authentication pre-share Router(config-ikev2)# encryption 3des Router(config-ikev2)# group 2 Router(config-ikev2)# hash sha Router(config-ikev2)# lifetime 1000 Router(config-ikev2)# key ascii SECRET-VPN Router(config-ikev2)# match identity address 192.0.2.1 Router(config-ikev2)# self-identity address 198.51.100.100 Router(config-ikev2)# set peer 192.0.2.1 ! SAを確立するVPNピアのアドレス Router(config-ikev2)# exit ! ! ! Phase2ポリシーの設定を行ないます。 ! Router(config)# ipsec transform-set P2-POLICY ikev2 esp-3des esp-sha-hmac ! ! ! VPNセレクタの設定を行ないます。 ! Router(config)# ipsec access-list 1 ipsec ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255 Router(config)# ipsec access-list 64 bypass ip any any Router(config)# crypto map CENTER 1 Router(config-crypto-map)# match address 1 Router(config-crypto-map)# set transform-set P2-POLICY Router(config-crypto-map)# set pfs group2 Router(config-crypto-map)# set security-association lifetime seconds 600 Router(config-crypto-map)# set ikev2-policy 1 Router(config-crypto-map)# exit Router(config)# interface pppoe 1 Router(config-if pppoe 1)# crypto map CENTER Router(config-if pppoe 1)# exit ! ! ! 特権ユーザモードに戻ります。 ! Router(config)# end ! ! ! 設定を保存します。 ! Router# save SIDE-A.cfg % saving working-config % finished saving Router# ! ! ! 設定を有効にするために再起動します。 ! Router# reset Are you OK to cold start?(y/n) y

設定状態の確認

データ通信にてIPSECが確立していることを確認します。

例:拠点側よりping 192.168.1.254 source-interface lan 1を実施します。

| 確認内容 | 画面表示例 |

|---|---|

|

ping を実行する ping 応答あり |

Router#ping 192.168.1.254 source-interface lan 1 Sending 5, 100-byte ICMP Echos to 192.168.1.254, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 0/0/0 ms |

拠点側のVPNログ情報を確認します。

| 確認内容 | 画面表示例 |

|---|---|

|

VPNLOGを表示 |

Router#show vpnlog 0000 0000:00:00.00 2013/04/08 (mon) 17:07:29 0 00000000 514c0f80 #BOOT[V01.04(00)-040213] SIDE-A.frm SIDE-A.cfg 0001 0000:00:02.07 2013/04/08 (mon) 17:07:33 16 10000002 00000000 vpn enabled. 0002 0000:00:08.41 2013/04/08 (mon) 17:07:40 16 10000000 00000000 External key provider enabled 0003 0000:00:24.11 2013/04/08 (mon) 17:07:55 16 10040001 00000000 |

| IKE_SAが確立している事を確認 |

IKE SA<I> 1/- 192.0.2.1 0004 0000:00:24.11 2013/04/08 (mon) 17:07:55 16 10040001 00000000 d5120881 3d9dac15 def89406 a57d5c6c 0005 0000:00:24.11 2013/04/08 (mon) 17:07:55 16 10010001 00000000 |

| CHILD_SAが確立している事を確認 |

IPsec SA<I> 1/1 192.0.2.1 0006 0000:00:24.11 2013/04/08 (mon) 17:07:55 16 10010001 00000000 791f3fd5 68c4bcd2 |

拠点側のIKE_SAの情報を確認します。

| 確認内容 | 画面表示例 |

|---|---|

|

IKE_SAの情報を表示 |

Router#show crypto ikev2 ike-sa [1] 192.0.2.1 <---> 198.51.100.100 <I> 3des-cbc sha1 Authentication method for Local : Pre-shared key Authentication method for Remote : Pre-shared key Diffie-Hellman group : 2 (1024 bits) Initiator Cookie : d5120881 3d9dac15 Responder Cookie : def89406 a57d5c6c DPD : on ICMP Keepalive : off Lifetime : 1000sec Current : 34sec Total number of ISAKMP SA 1 |

拠点側のCHILD_SAの情報を確認します。

| 確認内容 | 画面表示例 |

|---|---|

|

CHILD_SAの情報を表示 |

Router#show crypto ikev2 child-sa CHILD_SA <I> Selector : 192.168.2.0/24 ALL ALL <---> 192.168.1.0/24 ALL ALL Peer IP : 192.0.2.1/500 Local IP : 198.51.100.100/500 Encryption algorithm : 3DES-CBC Authentication algorithm : HMAC-SHA1 Lifetime : 600sec PFS : off OUT O-SPI : 791f3fd5 Current : 37sec, 1kbytes out packet : 9 error packet : 0 IN I-SPI : 68c4bcd2 Current : 37sec, 1kbytes in packet : 9 auth packet : 9 decrypto packet : 9 discard packet : 0 replay packet : 0 auth error packet : 0 Total number of IPSEC SA 1 |

All Rights Reserved, Copyright(C) FURUKAWA ELECTRIC CO., LTD. 2013