設定例

センタ(2台各1回線)・拠点(1台2回線)でIPsec負荷分散を行う

概要

-

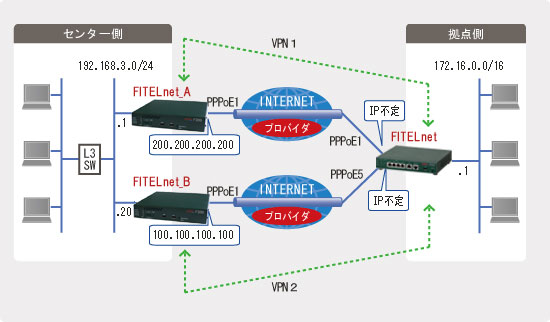

拠点側に設定された比率で負荷分散を行います(2つのVPNはActive-Activeです)

※ 比率は任意の整数値(0〜10)で設定できます。

10:0とした場合は通常時0側にユーザデータは流れず、Active-Standbyになります。(keepaliveのICMPパケットは流れます) -

一方のVPNが不通となった場合は、残りのVPNで全ての通信をまかないます。

また、VPNの復旧後は再び設定された比率で負荷分散を行います。 - 拠点側は単体で回線冗長を行い、PPPoE(IPアドレス不定)を2セッション使用します。

- センタ側は2台で機器冗長と回線冗長を行い、それぞれPPPoE(IPアドレス固定)を1セッション使用します。

-

拠点側はVPN1経路、VPN2経路共に経路監視を行います。

センタ側はそれぞれの経路を監視します。(経路監視にはICMP(Ping)のKeepaliveを使用) -

VPN1経路、VPN2経路の切り替えは拠点側が自動的に行い、経路復旧後の切り戻しも拠点側が自動的に行います。

※ Keepaliveにより、経路障害時にそのSAを消去します。SA-upルート機能と合わせ、自身のルーティングテーブルを動的に書き換えます。 - IPsecはアグレッシブモードですが、拠点側から常にSAを確立しているので、センタ側契機の通信にも対応できます。

- センタ側2台はSAの確立を契機として到達可能となった経路情報をLAN側に広告(sa-upルート機能とRIP)します。センタ側の経路制御はL3SWがメトリック値をもとに判断します。

- センタ側で設定されるトンネルルート機能とは、IPsec-アグレッシブモードのレスポンダ側の場合でのみ使用可能です。これは対向装置のピアへのルートをIKEネゴを契機としてnexthopを登録する機能です。

- 回線障害時の切り替えには平均で30秒ほどかかります。(Keepaliveの送信間隔が初期値で60秒に設定されているためです)(Keepaliveに関する設定は「alive」コマンドを参照)

補足・注意点

前提条件

当設定例では、以下のアドレス・環境を前提に説明しています。

プロバイダより割り振られたアドレス(アドレスは一例です)

| センタ側 FITELnetA PPPoE1 | 200.200.200.200 |

| センタ側 FITELnetB PPPoE1 | 100.100.100.100 |

| 拠点側 PPPoE1 | 指定なし(EWANポートを使用) |

| 拠点側 PPPoE5 | 指定なし(LANポート4を使用) |

設定環境

| IPsecの対象とする中継パケット |

any ⇔ 172.16.0.0/16 ※センタ側L3SWの背後の別セグメントからもVPN可能 |

| IPsec Phase1ポリシー |

モード ・・・ Aggressiveモード 認証方式 ・・・ 事前共有鍵方式 暗号化方式 ・・・ AES 128 Diffie-Hellman ・・・ Group 2 ハッシュ方式 ・・・ SHA |

| IPsec Phase2ポリシー |

暗号化方式 ・・・ AES 128 ハッシュ方式 ・・・ SHA |

|

IPsec負荷分散の比率 (PPPoE1:PPPoE5) |

2:1 ※1 (拠点側) |

| L3SWの設定 |

RIP(Ver.2)を受信 |

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

拠点側の設定

! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: super ←パスワードを入力します。(実際は表示されない) Router# ! ! ! 基本設定モードに移行します。 ! Router# configure terminal Router(config)# ! ! ! LAN 側 IP アドレスを設定します。 ! Router(config)# interface lan 1 Router(config-if lan 1)# ip address 172.16.0.1 255.255.0.0 Router(config-if lan 1)# exit ! ! ! PPPoE1 の各種設定をします。 ! Router(config)# interface pppoe 1 Router(config-if pppoe 1)# pppoe server A-Provider Router(config-if pppoe 1)# pppoe account A-user@xxxx.ne.jp A-secret Router(config-if pppoe 1)# pppoe type host Router(config-if pppoe 1)# crypto map MAP1 Router(config-if pppoe 1)# exit ! ! ! PPPoE5 の各種設定をします。 ! Router(config)# interface pppoe 5 Router(config-if pppoe 5)# pppoe server B-Provider Router(config-if pppoe 5)# pppoe account B-user@xxxx.ne.jp B-secret Router(config-if pppoe 5)# pppoe type host Router(config-if pppoe 5)# crypto map MAP2 Router(config-if pppoe 5)# pppoe interface vlanif 1 ! PPPoE5は、VLAN1インターフェースにて行う Router(config-if pppoe 5)# exit ! ! VLANインターフェース(PPPoE5用)の各種設定をします Router(config)#interface vlanif 1 Router(config-if vlanif 1)# bridge-group lan 1 Router(config-if vlanif 1)# vlan-id 1 Router(config-if vlanif 1)#exit ! ! Ethernet(VLAN用)の設定をします ! Router(config)#line lan Router(config-line lan)# vlan 4 bridge-group 1 Router(config-line lan)# vlan 4 port-vlan 1 Router(config-line lan)#exit ! ! ! ルート情報を設定します。 ! Router(config)# ip route 200.200.200.200 255.255.255.255 pppoe 1 Router(config)# ip route 100.100.100.100 255.255.255.255 pppoe 5 ! ! ! DHCPサーバ機能を設定します。 ! Router(config)# service dhcp-server Router(config)# ip dhcp pool lan 1 Router(config-dhcp-pool)# default-router 172.16.0.1 Router(config-dhcp-pool)# exit ! ! ! 暗号化を使用する設定します。 ! Router(config)# vpn enable Router(config)# vpnlog enable ! Router(config)# crypto isakmp policy 1 Router(config-isakmp)# authentication prekey Router(config-isakmp)# encryption aes 128 Router(config-isakmp)# group 2 Router(config-isakmp)# hash sha Router(config-isakmp)# key ascii furukawa Router(config-isakmp)# negotiation-mode aggressive Router(config-isakmp)# my-identity KYOTEN1-1 Router(config-isakmp)# peer-identity address 200.200.200.200 Router(config-isakmp)# keepalive icmp always-send ! icmp(ping)により常時keepaliveを行う Router(config-isakmp)# keepalive-icmp peer-address 192.168.3.1 ! 監視先アドレスの設定 Router(config-isakmp)# keepalive-icmp source-interface lan 1 ! 送信元IPアドレスをLAN側IPアドレスとして、VPNトンネルを通して ! keepaliveを行う Router(config-isakmp)# keepalive-icmp multi-path interface pppoe 1 *1 ! keepaliveの送信インタフェースの設定 Router(config-isakmp)# exit ! Router(config)# crypto isakmp policy 2 Router(config-isakmp)# authentication prekey Router(config-isakmp)# encryption aes 128 Router(config-isakmp)# group 2 Router(config-isakmp)# hash sha Router(config-isakmp)# key ascii furukawa Router(config-isakmp)# negotiation-mode aggressive Router(config-isakmp)# my-identity KYOTEN1-2 Router(config-isakmp)# peer-identity address 100.100.100.100 Router(config-isakmp)# keepalive-icmp peer-address 192.168.3.20 Router(config-isakmp)# keepalive-icmp source-interface lan 1 Router(config-isakmp)# keepalive-icmp multi-path interface pppoe 5 *1 Router(config-isakmp)# keepalive icmp always-send Router(config-isakmp)# exit ! Router(config)# ipsec transform-set P2-POLICY esp-aes-128 esp-sha-hmac ! Router(config)# ipsec access-list 10 ipsec ip 172.16.0.0 0.0.255.255 any ! センタ側LANのネットワークアドレスを任意 ! →L3SWの内側のネットワークを問わない Router(config)# ipsec access-list 64 bypass ip any any ! Router(config)# crypto map MAP1 1 Router(config-crypto-map)# match address 10 multi-path balance 2 *2 ! 比率2で負荷分散 Router(config-crypto-map)# set peer address 200.200.200.200 Router(config-crypto-map)# set transform-set P2-POLICY Router(config-crypto-map)# set security-association always-up ! 常時SAを維持 Router(config-crypto-map)# sa-up route interface pppoe 1 *3 ! SAの確立を契機としてセンタ側LAN(any)へのルート情報を登録し、 ! nexthopをpppoe1とする Router(config-crypto-map)# exit ! Router(config)# crypto map MAP2 2 Router(config-crypto-map)# match address 10 multi-path balance 1 *2 ! 比率1で負荷分散 Router(config-crypto-map)# set peer address 100.100.100.100 Router(config-crypto-map)# set transform-set P2-POLICY Router(config-crypto-map)# set security-association always-up Router(config-crypto-map)# sa-up route interface pppoe 5 *3 Router(config-crypto-map)# exit ! ! ! 特権ユーザモードに戻ります。 ! Router(config)# end ! ! ! 設定を保存します。 ! Router# save SIDE-A.cfg % saving working-config % finished saving Router# ! ! ! 設定を有効にするために再起動します。 ! Router# reset Are you OK to cold start?(y/n) y

| *1 : |

pppoe 1 や pppoe 5 ではなく、ewan 1 や vlan でアドレスをマニュアル設定している場合は、次のように設定します。

|

| *2 : | 負荷分散の比率は送信方向のパケットに対してのみ機能します。 |

| *3 : |

pppoe 1 や pppoe 5 ではなく、ewan 1 や vlan でアドレスをマニュアル設定している場合は、次のように設定します。

|

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

センター側 FITELnet_A の設定

! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: super ←パスワードを入力します。(実際は表示されない) Router# ! ! ! 基本設定モードに移行します。 ! Router# configure terminal Router(config)# ! Router(config)# hostname FITELnet_A FITELnet_A(config)# ! ! ! LAN 側 IP アドレスを設定します。 ! FITELnet_A(config)# interface lan 1 FITELnet_A(config-if lan 1)# ip address 192.168.3.1 255.255.255.0 FITELnet_A(config-if lan 1)# exit ! ! ! PPPoE1 の各種設定をします。 ! FITELnet_A(config)# interface pppoe 1 FITELnet_A(config-if pppoe 1)# crypto map MAP1 FITELnet_A(config-if pppoe 1)# pppoe server test FITELnet_A(config-if pppoe 1)# pppoe account zyx@furukawa.co.jp zyx FITELnet_A(config-if pppoe 1)# pppoe type host FITELnet_A(config-if pppoe 1)# ip address 200.200.200.200 FITELnet_A(config-if pppoe 1)# exit ! ! ! RIP の各種設定をします。 ! FITELnet_A(config)# router rip FITELnet_A(config-rip)# network lan 1 FITELnet_A(config-rip)# redistribute local-prot1 route-map AAA ! sa-upルートで学習した経路情報をRIPで広告(ルートMAP「AAA」を適用) FITELnet_A(config-rip)# exit ! FITELnet_A(config)# route-map AAA permit 1 FITELnet_A(config-rmap AAA permit 1)# set metric 6 ! RIPで広告するメトリック値を6に設定 FITELnet_A(config-rmap AAA permit 1)# exit ! ! ! 暗号化を使用する設定します。 ! FITELnet_A(config)# vpn enable ewan 1 FITELnet_A(config)# vpnlog enable ! FITELnet_A(config)# crypto isakmp policy 1 FITELnet_A(config-isakmp)# authentication prekey FITELnet_A(config-isakmp)# encryption aes 128 FITELnet_A(config-isakmp)# group 2 FITELnet_A(config-isakmp)# hash sha FITELnet_A(config-isakmp)# keepalive icmp always-send FITELnet_A(config-isakmp)# keepalive-icmp peer-address 172.16.0.1 FITELnet_A(config-isakmp)# keepalive-icmp source-interface lan 1 FITELnet_A(config-isakmp)# keepalive-icmp multi-path interface pppoe 1 FITELnet_A(config-isakmp)# key ascii furukawa FITELnet_A(config-isakmp)# peer-identity host KYOTEN1-1 FITELnet_A(config-isakmp)# tunnel-route interface pppoe 1 FITELnet_A(config-isakmp)# exit ! FITELnet_A(config)# ipsec transform-set P2-POLICY esp-aes-128 esp-sha-hmac ! FITELnet_A(config)# ipsec access-list 10 ipsec ip any 172.16.0.0 0.0.255.255 FITELnet_A(config)# ipsec access-list 64 bypass ip any any ! FITELnet_A(config)# crypto map MAP1 1 FITELnet_A(config-crypto-map)# match address 10 FITELnet_A(config-crypto-map)# set peer host KYOTEN1-1 FITELnet_A(config-crypto-map)# set transform-set P2-POLICY FITELnet_A(config-crypto-map)# sa-up route interface pppoe 1 local-prot1 100 ! 自身の経路情報にディスタンス値100として登録 FITELnet_A(config-crypto-map)# exit ! ! ! 特権ユーザモードに戻ります。 ! FITELnet_A(config)# end ! ! ! 設定を保存します。 ! FITELnet_A# save SIDE-A.cfg % saving working-config % finished saving FITELnet_A# ! ! ! 設定を有効にするために再起動します。 ! FITELnet_A# reset Are you OK to cold start?(y/n) y

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

センター側 FITELnet_B の設定

! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: super ←パスワードを入力します。(実際は表示されない) Router# ! ! ! 基本設定モードに移行します。 ! Router# configure terminal Router(config)# ! Router(config)# hostname FITELnet_B FITELnet_B(config)# ! ! ! LAN 側 IP アドレスを設定します。 ! FITELnet_B(config)# interface lan 1 FITELnet_B(config-if lan 1)# ip address 192.168.3.20 255.255.255.0 FITELnet_B(config-if lan 1)# exit ! ! ! PPPoE1 の各種設定をします。 ! FITELnet_B(config)# interface pppoe 1 FITELnet_B(config-if pppoe 1)# crypto map map2 FITELnet_B(config-if pppoe 1)# pppoe server test2 FITELnet_B(config-if pppoe 1)# pppoe account xyz@furukawa.co.jp xyz FITELnet_B(config-if pppoe 1)# pppoe type host FITELnet_B(config-if pppoe 1)# ip address 100.100.100.100 FITELnet_B(config-if pppoe 1)# exit ! ! ! RIP の各種設定をします。 ! FITELnet_B(config)# router rip FITELnet_B(config-rip)# network lan 1 FITELnet_B(config-rip)# redistribute local-prot2 route-map AAA ! sa-upルートで学習した経路情報をRIPで広告(ルートMAP「AAA」を適用) FITELnet_B(config-rip)# exit ! FITELnet_B(config)# route-map AAA permit 1 FITELnet_B(config-rmap AAA permit 1)# set metric 10 ! RIPで広告するメトリック値を10に設定 FITELnet_B(config-rmap AAA permit 1)# exit ! ! ! 暗号化を使用する設定します。 ! FITELnet_B(config)# vpn enable ewan 1 FITELnet_B(config)# vpnlog enable ! FITELnet_B(config)# crypto isakmp policy 1 FITELnet_B(config-isakmp)# authentication prekey FITELnet_B(config-isakmp)# encryption aes 128 FITELnet_B(config-isakmp)# group 2 FITELnet_B(config-isakmp)# hash sha FITELnet_B(config-isakmp)# keepalive icmp always-send FITELnet_B(config-isakmp)# keepalive-icmp peer-address 172.16.0.1 FITELnet_B(config-isakmp)# keepalive-icmp source-interface lan 1 FITELnet_B(config-isakmp)# keepalive-icmp multi-path interface pppoe 1 FITELnet_B(config-isakmp)# key ascii furukawa FITELnet_B(config-isakmp)# peer-identity host KYOTEN1-2 FITELnet_B(config-isakmp)# tunnel-route interface pppoe 1 FITELnet_B(config-isakmp)# exit ! FITELnet_B(config)# ipsec transform-set P2-POLICY esp-aes-128 esp-sha-hmac ! FITELnet_B(config)# ipsec access-list 10 ipsec ip any 172.16.0.0 0.0.255.255 FITELnet_B(config)# ipsec access-list 64 bypass ip any any ! FITELnet_B(config)# crypto map map2 1 FITELnet_B(config-crypto-map)# match address 10 FITELnet_B(config-crypto-map)# set peer host KYOTEN1-2 FITELnet_B(config-crypto-map)# set transform-set P2-POLICY FITELnet_B(config-crypto-map)# sa-up route interface pppoe 1 local-prot2 150 ! 自身の経路情報にディスタンス値150として登録 FITELnet_B(config-crypto-map)# exit ! ! ! 特権ユーザモードに戻ります。 ! FITELnet_B(config)# end FITELnet_B# ! ! ! 設定を保存します。 ! FITELnet_B# save SIDE-A.cfg % saving working-config % finished saving FITELnet_B# ! ! ! 設定を有効にするために再起動します。 ! FITELnet_B# reset Are you OK to cold start?(y/n) y

All Rights Reserved, Copyright(C) FURUKAWA ELECTRIC CO., LTD. 2012