設定例

センタ−拠点間をVPN接続する

(IKEv1、NATトラバーサル、拠点ルータがローカルIPアドレスを利用)

センタ装置:F2500

(IKEv1、NATトラバーサル、拠点ルータがローカルIPアドレスを利用)

センタ装置:F2500

概要

補足・注意点

前提条件

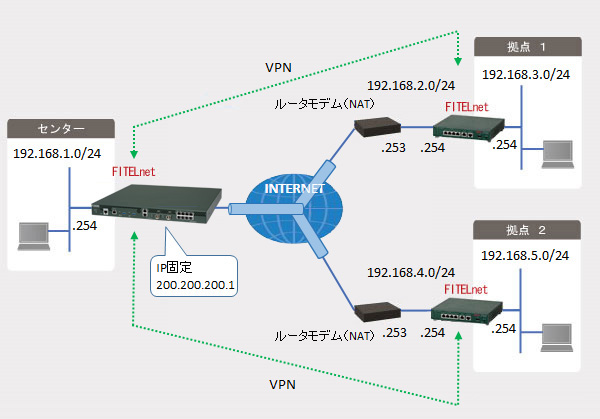

| センタ(F2500) | 200.200.200.1 |

| 拠点1(F60/F200) | 指定なし(ルータモデム) |

| 拠点2(F60/F200) | 指定なし(ルータモデム) |

| IPsecの対象とする中継パケット |

192.168.1.0/24 ⇔ 192.168.3.0/24 192.168.1.0/24 ⇔ 192.168.5.0/24 |

| IPsec Phase1ポリシー |

モード ・・・ aggressiveモード 認証方式 ・・・ 事前共有鍵方式 暗号化方式 ・・・ AES 256 ハッシュ方式 ・・・ SHA Diffie-Hellman ・・・ Group 2 IKE SAライフタイム ・・・ 86400秒 |

| IPsec Phase2ポリシー |

PFS ・・・ Group2 暗号化方式 ・・・ AES 256 ハッシュ方式 ・・・ SHA IPsec SAライフタイム ・・・ 28800秒 常にSAを確立する(拠点側のみ設定) |

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

センタ(F2500)

! ! ! 特権ユーザモードに移行します。 ! > enable password: super ←パスワードを入力します。(実際は表示されない) ! ! ! 基本設定モードに移行します。 ! #configure terminal (config)# ! ! ! デフォルトルートを tunnel 1 に設定します。 ! (config)#ip route 0.0.0.0 0.0.0.0 tunnel 1 ! ! ! 拠点宛の経路情報を設定します。 ! (config)#ip route 192.168.3.0 255.255.255.0 tunnel 2 (config)#ip route 192.168.5.0 255.255.255.0 tunnel 3 ! ! ! ! NAT で変換対象とする送信元アドレス ! (ここではLAN 側アドレスを対象とします)を登録します。 ! (config)#ip nat list 1 192.168.1.0 0.0.0.255 ! ! ! Port-channel にLAN側IPアドレスを設定します。 ! (config)#interface Port-channel 2 (config-if-ch 2)# ip address 192.168.1.254 255.255.255.0 (config-if-ch 2)#exit ! ! ! プロバイダから指定された 認証ID、パスワードなどを設定します。 ! (config)#pppoe profile PPPOE_PROF (config-pppoe-profile PPPOE_PROF)# account abc012@***.***.ne.jp xxxyyyzzz (config-pppoe-profile PPPOE_PROF)#exit ! ! ! Tunnel インタフェース設定モードに移行します。 ! (config)#interface Tunnel 1 ! ! ! プロバイダから指定された IPアドレスなどを設定します。 ! (config-if-tun 1)# description FLETS (config-if-tun 1)# ip address 200.200.200.1 255.255.255.255 ! ! ! NAT+ の設定をします。 ! (config-if-tun 1)# ip nat inside source list 1 interface ! ! ! pppoe profile とのリンク付けをします。 ! (config-if-tun 1)# tunnel mode pppoe profile PPPOE_PROF ! ! GigaEthernet インタフェースとのリンク付けをします。 ! (config-if-tun 1)# pppoe interface gigaethernet 1/1 *1 ! ! ! 基本設定モードに戻ります。 ! (config-if-tun 1)#exit ! ! ! PPPoE 通信で使用する物理インタフェースを設定します。 ! (config)#interface GigaEthernet 1/1 *1 (config-if-ge 1/1)# pppoe enable (config-if-ge 1/1)#exit ! ! ! GigaEthernet インタフェースに、port-channel をリンク付けします。 ! (config)#interface GigaEthernet 1/2 *1 (config-if-ge 1/2)# channel-group 2 (config-if-ge 1/2)#exit ! ! ! VPNセレクタの設定を行ないます。 ! (config)#crypto ipsec selector SELECTOR (config-ip-selector)# src 1 ipv4 any (config-ip-selector)# dst 1 ipv4 any (config-ip-selector)#exit ! ! ! DPDの設定をします。 ! (config)#crypto isakmp keepalive ! ! ! VPN通信動作中の詳細なログを残す設定にします。 ! (config)#crypto isakmp log sa (config)#crypto isakmp log session (config)#crypto isakmp log negotiation-fail ! ! ! ISAKMP ポリシーの設定を行ないます。 ! (config)#crypto isakmp policy P1-POLICY ! ! ! 認証方式に事前共有鍵を使用します。 ! (config-isakmp)# authentication pre-share ! ! ! 暗号方式の指定します。 ! (config-isakmp)# encryption aes ! ! ! 鍵長を指定します。 ! (config-isakmp)# encryption-keysize aes 256 256 256 ! ! ! Diffie Hellmanのグループの指定します。 ! (config-isakmp)# group 2 ! ! ! IKE SAのライフタイムの指定(秒)します。 ! (config-isakmp)# lifetime 86400 ! ! ! ハッシュ方式の指定します。 ! (config-isakmp)# hash sha ! ! ! アグレッシブモードを使用します。 ! (config-isakmp)# initiate-mode aggressive ! ! ! 基本設定モードに戻ります。 ! (config-isakmp)#exit ! ! ! 拠点1向けのISAKMP プロファイルを設定します。 ! (config)#crypto isakmp profile PROF0001 ! ! ! 対向拠点のユーザ名(ID-TYPE=User-FQDN) を指定します。 ! (conf-isa-prof)# match identity user id-kyoten1 ! ! ! 自装置のWAN アドレスを設定します。 ! (conf-isa-prof)# local-address 200.200.200.1 ! ! ! ISAKMP ポリシーとリンク付けします。 ! (conf-isa-prof)# set isakmp-policy P1-POLICY ! ! ! IPSEC ポリシーとリンク付けします。 ! (conf-isa-prof)# set ipsec-policy P2-POLICY ! ! ! IKE バージョンを指定します。 ! (conf-isa-prof)# ike-version 1 ! ! ! 共通鍵を設定します。 ! (conf-isa-prof)# local-key SECRET-VPN ! ! ! 基本設定モードに戻ります。 ! (conf-isa-prof)#exit ! ! ! 同様に、拠点2向けのISAKMP プロファイルを設定します。 ! (config)#crypto isakmp profile PROF0002 (conf-isa-prof)# match identity user id-kyoten2 (conf-isa-prof)# local-address 200.200.200.1 (conf-isa-prof)# set isakmp-policy P1-POLICY (conf-isa-prof)# set ipsec-policy P2-POLICY (conf-isa-prof)# ike-version 1 (conf-isa-prof)# local-key SECRET-VPN (conf-isa-prof)#exit ! ! ! ! ! IPSEC ポリシーを設定します。 ! (config)#crypto ipsec policy P2-POLICY ! ! ! Diffie Hellmanのグループの指定します。 ! (conf-ipsec)# set pfs group2 ! ! ! IPsec SAのライフタイムの指定(秒)します。 ! (conf-ipsec)# set security-association lifetime seconds 28800 ! ! ! 鍵長を指定します。 ! (conf-ipsec)# set security-association transform-keysize aes 256 256 256 ! ! ! 暗号化アルゴリズム、認証アルゴリズムを指定します。 ! (conf-ipsec)# set security-association transform esp-aes esp-sha-hmac ! ! ! MTU 値を設定します。 ! !(conf-ipsec)# set mtu 1500 ! ! ! DF ビット値を設定します。 ! (conf-ipsec)# set ip df-bit 0 ! ! ! Post-Fragment を設定します。 ! (conf-ipsec)# set ip fragment post ! ! ! NAT-TRAVERSAL を有効にします。 ! (conf-ipsec)# set udp-encapsulation nat-t ! ! ! 基本設定モードに戻ります。 ! (conf-ipsec)#exit ! ! ! 拠点1のVPNピアとのセレクタ情報をエントリします。 ! (config)#crypto map KYOTEN_1 ipsec-isakmp (config-crypto-map)# match address SELECTOR (config-crypto-map)# set isakmp-profile PROF0001 (config-crypto-map)#exit ! ! ! 拠点2のVPNピアとのセレクタ情報をエントリします。 ! (config)#crypto map KYOTEN_2 ipsec-isakmp (config-crypto-map)# match address SELECTOR (config-crypto-map)# set isakmp-profile PROF0002 (config-crypto-map)#exit ! ! ! ! 拠点1のtunnel インタフェースで有効にするVPNセレクタを設定します。 (config)#interface Tunnel 2 (config-if-tun 2)# tunnel mode ipsec map KYOTEN_1 (config-if-tun 2)#exit ! ! ! ! 拠点2のtunnel インタフェースで有効にするVPNセレクタを設定します。 ! (config)#interface Tunnel 3 (config-if-tun 3)# tunnel mode ipsec map KYOTEN_2 (config-if-tun 3)#exit ! ! ! ! 特権ユーザモードに戻ります。 ! (config)#end ! ! ! 設定を有効にするために refresh をします。 ! #refresh refresh ok?[y/N]:yes ..................Done *1:物理ポート番号の設定 *2:設定保存については、/drive配下に、任意の名前で保存して下さい。 #save /drive/[ファイル名]

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

拠点1(F60/F200)

! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: super ←パスワードを入力します。(実際は表示されない) Router# ! ! ! 基本設定モードに移行します。 ! Router# configure terminal Router(config)# ! ! ! 経路情報を登録します。 ! Router(config)#ip route 0.0.0.0 0.0.0.0 192.168.2.253 Router(config)#ip route 192.168.1.0 255.255.255.0 connected ipsecif 1 ! ! ! IPsec インタフェースがダウンしたときに、センター宛の通信が ! 平文でそのまま出て行かないよう、null ルートを設定しておきます。 ! Router(config)#ip route 192.168.1.0 255.255.255.0 connected null 0 150 ! ! ! NAT で変換対象とする送信元アドレス ! (ここではLAN 側アドレスを対象とします)を登録します。 ! Router(config)#access-list 99 permit 192.168.3.0 0.0.0.255 ! ! ! VPN機能を有効にします。 ! Router(config)#vpn enable ! ! ! VPN通信動作中の詳細なログを残す設定にします。 ! Router(config)#vpnlog enable ! ! ! VPNセレクタの設定をします。 ! Router(config)#ipsec access-list 1 ipsec ip any any Router(config)#ipsec access-list 64 bypass ip any any ! ! ! Phase2ポリシーの設定を行ないます。 ! Router(config)#ipsec transform-set P2-POLICY esp-aes-256 esp-sha-hmac ! ! ! WANアドレス、NAT+を設定します。 ! Router(config)#interface ewan 1 Router(config-if ewan 1)# ip address 192.168.2.254 255.255.255.0 Router(config-if ewan 1)# ip nat inside source list 99 interface Router(config-if ewan 1)#exit ! ! ! IPsecインタフェースの設定をします。 ! Router(config)#interface ipsecif 1 Router(config-if ipsecif 1)# crypto map CENTER Router(config-if ipsecif 1)#exit ! ! ! LANアドレスを設定します。 ! Router(config)#interface lan 1 Router(config-if lan 1)# ip address 192.168.3.254 255.255.255.0 Router(config-if lan 1)#exit ! ! ! Phase1の各種設定をします。 ! Router(config)#crypto isakmp policy 1 Router(config-isakmp)# authentication prekey Router(config-isakmp)# encryption aes 256 Router(config-isakmp)# group 2 Router(config-isakmp)# hash sha Router(config-isakmp)# idtype-pre userfqdn Router(config-isakmp)# key ascii SECRET-VPN Router(config-isakmp)# lifetime 86400 Router(config-isakmp)# my-identity id-kyoten1 ! ! ! NAT-TRAVERSAL を有効にします。 ! Router(config-isakmp)# nat-traversal enable rfc3948-also ! Router(config-isakmp)# negotiation-mode aggressive Router(config-isakmp)# peer-identity address 200.200.200.1 Router(config-isakmp)#exit ! ! ! Phase2の各種設定をします。 ! Router(config)#crypto map CENTER 1 Router(config-crypto-map)# match address 1 Router(config-crypto-map)# set peer address 200.200.200.1 Router(config-crypto-map)# set pfs group2 Router(config-crypto-map)# set security-association lifetime seconds 28800 Router(config-crypto-map)# set security-association always-up Router(config-crypto-map)# set transform-set P2-POLICY Router(config-crypto-map)#exit ! ! ! 特権ユーザモードに戻ります。 ! Router(config)# end ! ! ! 設定を保存します。 ! Router# save SIDE-*.cfg ←*には、保存したい面に応じて、A・Bのどちらかを入れる % saving working-config % finished saving ! ! ! 設定を有効にするために再起動します。 ! Router# reset Are you OK to cold start?(y/n) y

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

拠点2(F60/F200)

! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: super ←パスワードを入力します。(実際は表示されない) Router# ! ! ! 基本設定モードに移行します。 ! Router# configure terminal Router(config)# ! ! ! 経路情報を登録します。 ! Router(config)#ip route 0.0.0.0 0.0.0.0 192.168.4.253 Router(config)#ip route 192.168.1.0 255.255.255.0 connected ipsecif 1 ! ! ! IPsec インタフェースがダウンしたときに、センター宛の通信が ! 平文でそのまま出て行かないよう、null ルートを設定しておきます。 ! Router(config)#ip route 192.168.1.0 255.255.255.0 connected null 0 150 ! ! ! NAT で変換対象とする送信元アドレス ! (ここではLAN 側アドレスを対象とします)を登録します。 ! Router(config)#access-list 99 permit 192.168.5.0 0.0.0.255 ! ! ! VPN機能を有効にします。 ! Router(config)#vpn enable ! ! ! VPN通信動作中の詳細なログを残す設定にします。 ! Router(config)#vpnlog enable ! ! ! VPNセレクタの設定をします。 ! Router(config)#ipsec access-list 1 ipsec ip any any Router(config)#ipsec access-list 64 bypass ip any any ! ! ! Phase2ポリシーの設定を行ないます。 ! Router(config)#ipsec transform-set P2-POLICY esp-aes-256 esp-sha-hmac ! ! ! WANアドレス、NAT+を設定します。 ! Router(config)#interface ewan 1 Router(config-if ewan 1)# ip address 192.168.4.254 255.255.255.0 Router(config-if ewan 1)# ip nat inside source list 99 interface Router(config-if ewan 1)#exit ! ! ! IPsecインタフェースの設定をします。 ! Router(config)#interface ipsecif 1 Router(config-if ipsecif 1)# crypto map CENTER Router(config-if ipsecif 1)#exit ! ! ! LANアドレスを設定します。 ! Router(config)#interface lan 1 Router(config-if lan 1)# ip address 192.168.5.254 255.255.255.0 Router(config-if lan 1)#exit ! ! ! Phase1の各種設定をします。 ! Router(config)#crypto isakmp policy 1 Router(config-isakmp)# authentication prekey Router(config-isakmp)# encryption aes 256 Router(config-isakmp)# group 2 Router(config-isakmp)# hash sha Router(config-isakmp)# idtype-pre userfqdn Router(config-isakmp)# key ascii SECRET-VPN Router(config-isakmp)# lifetime 86400 Router(config-isakmp)# my-identity id-kyoten2 ! ! ! NAT-TRAVERSAL を有効にします。 ! Router(config-isakmp)# nat-traversal enable rfc3948-also ! Router(config-isakmp)# negotiation-mode aggressive Router(config-isakmp)# peer-identity address 200.200.200.1 Router(config-isakmp)#exit ! ! ! Phase2の各種設定をします。 ! Router(config)#crypto map CENTER 1 Router(config-crypto-map)# match address 1 Router(config-crypto-map)# set peer address 200.200.200.1 Router(config-crypto-map)# set pfs group2 Router(config-crypto-map)# set security-association lifetime seconds 28800 Router(config-crypto-map)# set security-association always-up Router(config-crypto-map)# set transform-set P2-POLICY Router(config-crypto-map)#exit ! ! ! 特権ユーザモードに戻ります。 ! Router(config)# end ! ! ! 設定を保存します。 ! Router# save SIDE-*.cfg ←*には、保存したい面に応じて、A・Bのどちらかを入れる % saving working-config % finished saving ! ! ! 設定を有効にするために再起動します。 ! Router# reset Are you OK to cold start?(y/n) y

SA確立表示1

■センタ表示例

センタのSAが確立されていることを確認します。

| 画面表示例 |

|---|

#show crypto sa

ISAKMP SA

Mode : <R> Aggressive

Local IP : 200.200.200.1/4500 (behind NAT)

Local ID : 200.200.200.1 (ipv4)

Remote IP : 210.210.210.100/4500 (behind NAT)

Remote ID : id-kyoten1 (email)

Authentication method : Pre-shared key

Encryption algorithm : aes256-cbc

Hash algorithm : hmac-sha1-96

Diffie-Hellman group : 2 (1024 bits)

Initiator Cookie : 4add9322 61000003

Responder Cookie : 36fba4c8 6e7323b1

Life time : 1910/86400 sec

DPD : on

IPSEC SA <R>

Selector :

0.0.0.0/0 ALL ALL <---> 0.0.0.0/0 ALL ALL

Interface : tunnel 2

Peer IP : 210.210.210.100/4500

Local IP : 200.200.200.1/4500

Encryption algorithm : AES-CBC/256

Authentication algorithm : HMAC-SHA1-96/160

Life time : 1910/28800 sec

PFS : on (group 2) ESN : off

IN

SPI : 3532daa1

Packets : 10

Octets : 1760

Replay error : 0

Auth error : 0

Padding error : 0

Rule error : 0

OUT

SPI : d0f647b4

Packets : 10

Octets : 1760

Seq lapped : 0

ISAKMP SA

Mode : <R> Aggressive

Local IP : 200.200.200.1/4500 (behind NAT)

Local ID : 200.200.200.1 (ipv4)

Remote IP : 220.220.220.200/4500 (behind NAT)

Remote ID : id-kyoten2 (email)

Authentication method : Pre-shared key

Encryption algorithm : aes256-cbc

Hash algorithm : hmac-sha1-96

Diffie-Hellman group : 2 (1024 bits)

Initiator Cookie : 3d796bb7 71000000

Responder Cookie : da201668 3c387dc6

Life time : 1483/86400 sec

DPD : on

IPSEC SA <R>

Selector :

0.0.0.0/0 ALL ALL <---> 0.0.0.0/0 ALL ALL

Interface : tunnel 3

Peer IP : 220.220.220.200/4500

Local IP : 200.200.200.1/4500

Encryption algorithm : AES-CBC/256

Authentication algorithm : HMAC-SHA1-96/160

Life time : 1483/28800 sec

PFS : on (group 2) ESN : off

IN

SPI : fb583bbf

Packets : 10

Octets : 1760

Replay error : 0

Auth error : 0

Padding error : 0

Rule error : 0

OUT

SPI : b02e0c6b

Packets : 10

Octets : 1760

Seq lapped : 0

Total number of ISAKMP SA 2

Total number of IPSEC SA 2

#

|

センタのSAポリシーの情報を表示します。

| 画面表示例 |

|---|

#show crypto map

map: KYOTEN_1, type: static, ike-version: 1, status: valid

IPsec tunnel 2 is up established

remote: 210.210.210.100:4500(id-kyoten1 (email)), local: 200.200.200.1:4500(200.200.200.1 (ipv4))

P1: 36fba4c86e7323b1(R), P2: 3532daa1(R)

map: KYOTEN_2, type: static, ike-version: 1, status: valid

IPsec tunnel 3 is up established

remote: 220.220.220.200:4500(id-kyoten2 (email)), local: 200.200.200.1:4500(200.200.200.1 (ipv4))

P1: da2016683c387dc6(R), P2: fb583bbf(R)

#

|

SA確立表示2

■拠点1表示例

拠点1のPhase1 SAの情報を確認します。

| 画面表示例 |

|---|

Router#show crypto isakmp sa

ISAKMP SA

current sa : 1

[ 1] 200.200.200.1/4500

<--> 192.168.2.254/4500 id-kyoten1

<I> Aggressive Mode UP pre-shared key AES(256bits) SHA

Lifetime : 86400secs

Current : 1797secs,4kbytes

mcfg config-mode: off

mcfg addr: off

mcfg apl-version:

IKE Keepalive: dpd

ICMP Keepalive: off

release on addr-change: off

Router#

|

拠点1のPhase2 SAの情報を確認します。

| 画面表示例 |

|---|

Router#show crypto ipsec sa

IPSEC SA

current insa : 1

current outsa : 1

[ 1] 0.0.0.0,0.0.0.0 ALL ALL

<--> 0.0.0.0,0.0.0.0 ALL ALL

peer: 200.200.200.1/4500 ipsecif: 1

local: 192.168.2.254/4500

<I> UP UDP_CAPSULE Tunnel ESP AES(256bits) HMAC-SHA PFS:on(group2)

Lifetime: 28800secs

Anti-Replay: Enable

O-SPI: 0x3532daa1 Current: 1805secs,2kbytes

out packet : 10 error packet : 0

I-SPI: 0xd0f647b4 Current: 1805secs,2kbytes

in packet : 10 auth packet : 10

decrypt packet : 10 discard packet : 0

replay packet : 0 auth error packet : 0

Router#

|

拠点1のSAポリシーの情報を表示します。

| 画面表示例 |

|---|

Router#show crypto map

Crypto Map: CENTER

Destination interface: IPSECIF 1

Peer: 200.200.200.1

IPSec access list: 1

protocol: ipsec all (255)

source : 0.0.0.0 / 0.0.0.0

dest : 0.0.0.0 / 0.0.0.0

Security-association lifetime: 0 kilobytes/ 28800 seconds

PFS: group2 (1024-bit)

Transform set: P2-POLICY {esp-aes-256, esp-sha-hmac}

Encapsulation mode: Tunnel

Router#

|

SA確立表示3

■拠点2表示例

拠点2のPhase1 SAの情報を確認します。

| 画面表示例 |

|---|

Router#show crypto isakmp sa

ISAKMP SA

current sa : 1

[ 1] 200.200.200.1/4500

<--> 192.168.4.254/4500 id-kyoten2

<I> Aggressive Mode UP pre-shared key AES(256bits) SHA

Lifetime : 86400secs

Current : 1449secs,3kbytes

mcfg config-mode: off

mcfg addr: off

mcfg apl-version:

IKE Keepalive: dpd

ICMP Keepalive: off

release on addr-change: off

Router#

|

拠点2のPhase2 SAの情報を確認します。

| 画面表示例 |

|---|

Router#show crypto ipsec sa

IPSEC SA

current insa : 1

current outsa : 1

[ 1] 0.0.0.0,0.0.0.0 ALL ALL

<--> 0.0.0.0,0.0.0.0 ALL ALL

peer: 200.200.200.1/4500 ipsecif: 1

local: 192.168.4.254/4500

<I> UP UDP_CAPSULE Tunnel ESP AES(256bits) HMAC-SHA PFS:on(group2)

Lifetime: 28800secs

Anti-Replay: Enable

O-SPI: 0xfb583bbf Current: 1453secs,2kbytes

out packet : 10 error packet : 0

I-SPI: 0xb02e0c6b Current: 1453secs,2kbytes

in packet : 10 auth packet : 10

decrypt packet : 10 discard packet : 0

replay packet : 0 auth error packet : 0

Router#

|

拠点2のSAポリシーの情報を表示します。

| 画面表示例 |

|---|

Router#show crypto map

Crypto Map: CENTER

Destination interface: IPSECIF 1

Peer: 200.200.200.1

IPSec access list: 1

protocol: ipsec all (255)

source : 0.0.0.0 / 0.0.0.0

dest : 0.0.0.0 / 0.0.0.0

Security-association lifetime: 0 kilobytes/ 28800 seconds

PFS: group2 (1024-bit)

Transform set: P2-POLICY {esp-aes-256, esp-sha-hmac}

Encapsulation mode: Tunnel

Router#

|

All Rights Reserved, Copyright(C) FURUKAWA ELECTRIC CO., LTD. 2018