|

|

|||

|

|||

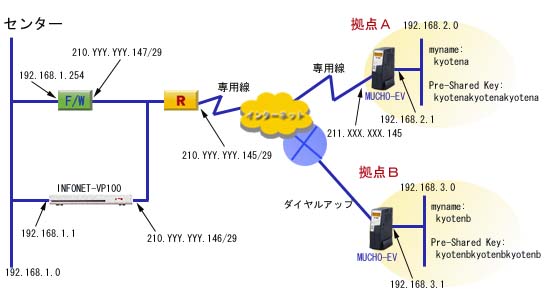

(2)INFONET-VP100とFireWallを並列に設置-------------------------------------

拠点A,BからセンタのプライベートLAN上にVPN通信を行います。

INFONET-VP100の設定 # #アドレスの設定 # interface private addr=192.168.1.1 interface public addr=210.YYY.YYY.146,255.255.255.248 nat natp # #ルート情報の設定 # ipripstatic add default=210.YYY.YYY.145 # #VPNに関する設定(VPNピア,VPNポリシー,VPN対象パケット) # vpn on vpnikepolicy add id=1 vpnpeer add addr=211.XXX.XXX.145 key=a,kyotenakyotenakyotena nat=off ikepolicy=1 vpnpeer add name=kyotenb key=a,kyotenbkyotenbkyotenb nat=off ikepolicy=1 vpnpolicy add id=1 encr=des auth=hmac-md5 vpnselector add id=1 dst=192.168.2.0,255.255.255.0 src=192.168.1.0,255.255.255.0 type=ipsec peeraddr=211.XXX.XXX.145 policy=1 vpnselector add id=2 dst=192.168.2.0,255.255.255.0 src=210.YYY.YYY.144,255.255.255.248 type=ipsec peeraddr=211.XXX.XXX.145 policy=1 vpnselector add id=3 dst=192.168.3.0,255.255.255.0 src=192.168.1.0,255.255.255.0 type=ipsec peername=kyotenb policy=1 vpnselector add id=4 dst=192.168.3.0,255.255.255.0 src=210.YYY.YYY.144,255.255.255.248 type=ipsec peername=kyotenb policy=1 拠点AのMUCHO-EVの設定 # #使用回線の選択 # wan hsd(128kbpsを利用する場合は、wan hsd 128 とする) # #アドレスの設定 # interface lan addr=192.168.2.1,255.255.255.0 interface isdn1 down interface hsd addr=211.xxx.xxx.145 remote=0.0.0.0 nat natp if=hsd # #ルート情報の設定 # ipripstatic delete all ipripstatic add dst=0.0.0.0.0.0.0.0 nextif=hsd # #VPNに関する設定(VPNピア,VPNポリシー,VPN対象パケット) # vpn on vpnikepolicy add id=1 #(→※ファームウェアV20.30以前の場合は,このコマンドは不要) vpnpeer add addr=211.YYY.YYY.146 key=a,kyotenakyotenakyotena nat=off ikepolicy=1 #(→※ファームウェアV20.30以前の場合は,「ikepolicy=1」は不要) vpnpolicy add id=1 encr=des auth=hmac-md5 vpnselector add id=1 dst=192.168.1.0,255.255.255.0 src=192.168.2.0,255.255.255.0 dstif=hsd type=ipsec peeraddr=211.YYY.YYY.146 policy=1 vpnselector add id=2 dst=210.YYY.YYY.144,255.255.255.248 src=192.168.2.0,255.255.255.0 dstif=hsd type=ipsec peeraddr=211.YYY.YYY.146 policy=1 拠点BのMUCHO-EVの設定 # #使用回線の選択 # wan isdn # #インターネット接続用の設定 # hostname add 1 default=<プロバイダ接続用のID> password=<プロバイダ接続用のパスワード> target add name=dialup-easysetting dial=<アクセスポイントの電話番号> host=default isdn -1 dial=<自局のISDN番号> target=internet # #アドレスの設定 # interface lan addr=192.168.3.1,255.255.255.0 interface isdn1 addr=0.0.0.0 remote=0.0.0.0 nat natp if=isdn1 # #ルート情報の設定 # ipripstatic delete all ipripstatic add dst=0.0.0.0,0.0.0.0 nextif=isdn1 # #VPNに関する設定(VPNピア,VPNポリシー,VPN対象パケット) # vpn on vpnikepolicy add id=1 #(→※ファームウェアV20.30以前の場合は,このコマンドは不要) vpnpeer add addr=210.YYY.YYY.146 myname=kyotenb key=a,kyotenbkyotenbkyotenb nat=off ikepolicy=1 #(→※ファームウェアV20.30以前の場合は,「ikepolicy=1」は不要) vpnpolicy add id=1 encr=des auth=hmac-md5 vpnselector add id=1 dst=192.168.1.0,255.255.255.0 src=192.168.3.0,255.255.255.0 dstif=isdn1 type=ipsec peeraddr=210.YYY.YYY.146 policy=1 vpnselector add id=2 dst=210.YYY.YYY.144,255.255.255.248 src=192.168.3.0,255.255.255.0 dstif=isdn1 type=ipsec peeraddr=211.YYY.YYY.146 policy=1 ※センタ側のグローバルアドレスのネットワーク宛にセレクタの設定を行っているのは,FireWallへのアクセスを許可させるためのものです。 |

|||

|

|

|||

| All Rights Reserved, Copyright(C) FURUKAWA ELECTRIC CO., LTD. 2000 |