設定例

sFlowエージェント機能を利用する

概要

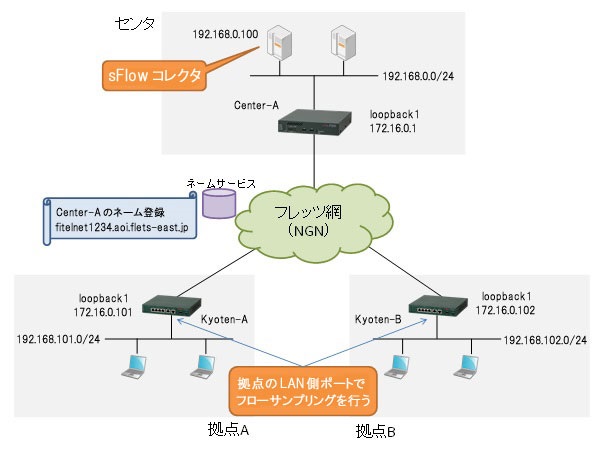

各拠点装置のLAN側でフローサンプリングを行い、センタ側に設置したsFlowコレクタへ送信させる場合の設定例です。

マルチポイントSAを利用する場合、拠点間通信はセンター装置を経由せずに行われるため、拠点間通信の状況を詳しく把握するには拠点装置上でsFlowエージェント機能によるフローサンプリングを行ってsFlowコレクタで観測する方法が有効です。

※sFlowエージェント機能は下記のファームウェアにて対応しています。

F60 V01.11(00)以降

F200 V01.17(00)以降

F2200 V01.03(00)以降

※マルチポイントSAの設定例につきましては、こちらをご参照ください。

マルチポイントSAを利用する場合、拠点間通信はセンター装置を経由せずに行われるため、拠点間通信の状況を詳しく把握するには拠点装置上でsFlowエージェント機能によるフローサンプリングを行ってsFlowコレクタで観測する方法が有効です。

※sFlowエージェント機能は下記のファームウェアにて対応しています。

F60 V01.11(00)以降

F200 V01.17(00)以降

F2200 V01.03(00)以降

※マルチポイントSAの設定例につきましては、こちらをご参照ください。

【ポイントとなる設定】

フローサンプリングを行う装置に対して設定を行います。

(本設定例では、センタ装置ではフローサンプリングを行わないのでsFlow関連設定がありません)

sflow profile (基本設定モード)

sFlow profile設定モードに移行し、sFlowエージェントに関する各種設定を行います。

sflow-agent address (基本設定モード)

sFlowコレクタに通知する自装置のIPアドレスを設定します。

sflow profile (インタフェース設定モード)

sflow sampling-rate (インタフェース設定モード)

この設定を追加したインタフェースでフローサンプリングを有効化します。

(本設定例では、センタ装置ではフローサンプリングを行わないのでsFlow関連設定がありません)

sflow profile (基本設定モード)

sFlow profile設定モードに移行し、sFlowエージェントに関する各種設定を行います。

sflow-agent address (基本設定モード)

sFlowコレクタに通知する自装置のIPアドレスを設定します。

sflow profile (インタフェース設定モード)

sflow sampling-rate (インタフェース設定モード)

この設定を追加したインタフェースでフローサンプリングを有効化します。

【補足・注意点】

sflow profile, sflow sampling-rate の設定を行うインタフェースは、LAN・EWAN・USB Ethernet です。

LANポートでvlanifのみ使用している場合は、物理インタフェースであるLAN(interface lan 1)にこの設定を追加します。

サンプリングレートについて

高レートの通信を常時行うような環境では、サンプリングレートを小さくしすぎると中継性能の低下につながる可能性があります。逆にサンプリングレートを大きくしすぎると、sFlowコレクタでの観測精度が低下してしまいます。

<サンプリングレート設定値の目安>

10Mbps程度の通信で頻度がまばらな拠点 : 10〜50

100Mbps程度の通信が頻繁に行われる拠点 : 100〜500

数百Mbps程度の通信が頻繁に行われる拠点: 1000〜5000

※拠点装置のLAN側インタフェースで送受信するパケットの平均サイズを512byteとしたときの値

LANポートでvlanifのみ使用している場合は、物理インタフェースであるLAN(interface lan 1)にこの設定を追加します。

サンプリングレートについて

高レートの通信を常時行うような環境では、サンプリングレートを小さくしすぎると中継性能の低下につながる可能性があります。逆にサンプリングレートを大きくしすぎると、sFlowコレクタでの観測精度が低下してしまいます。

<サンプリングレート設定値の目安>

10Mbps程度の通信で頻度がまばらな拠点 : 10〜50

100Mbps程度の通信が頻繁に行われる拠点 : 100〜500

数百Mbps程度の通信が頻繁に行われる拠点: 1000〜5000

※拠点装置のLAN側インタフェースで送受信するパケットの平均サイズを512byteとしたときの値

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

センター

! この設定例ではセンター装置においてフローサンプリングを行わないため、sFlow用の設定はありません。 ! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: Router# ! ! ! 既存(工場出荷)の設定を初期化します。 ! Router#clear working.cfg ! ! ! 基本設定モードに移行します。 ! Router# configure terminal ! ! ! 自装置の表示ホスト名を設定します。 ! Router(config)# hostname CENTER-A_F200 ! ! IPv6通信時のネクストホップはewan 1インタフェースとします。(IPoEの場合) ! CENTER-A_F200(config)# ipv6 route ::/0 ewan 1 ! ! EWAN1インタフェースの設定を行います。 ! (WAN回線はIPoE接続で、RAによるIPv6グローバルアドレス自動割り当ての場合) ! CENTER-A_F200(config)# interface ewan 1 CENTER-A_F200(config-if ewan 1)# ipv6 enable CENTER-A_F200(config-if ewan 1)# ipv6 address autoconfig CENTER-A_F200(config-if ewan 1)# ipv6 nd receive-ra CENTER-A_F200(config-if ewan 1)# ipv6 mtu 1500 CENTER-A_F200(config-if ewan 1)# exit ! ! LAN1インタフェースの設定を行います。 ! CENTER-A_F200(config)# interface lan 1 CENTER-A_F200(config-if lan 1)# ip address 192.168.0.1 255.255.255.0 CENTER-A_F200(config-if lan 1)# exit ! ! ! Loopback1インタフェースの設定を行います。 ! (センタF200と各拠点装置は、このアドレスでBGPセッションを確立します) ! CENTER-A_F200(config)# interface loopback 1 CENTER-A_F200(config-if loopback 1)# ip address 172.16.0.1 CENTER-A_F200(config-if loopback 1)# exit ! ! ! VPN機能を有効にします。 ! CENTER-A_F200(config)# vpn enable ! ! ! VPN通信動作中の詳細なログ記録を有効にします。 ! CENTER-A_F200(config)# vpnlog enable ! ! IKEv2のIKE SAポリシーを各拠点ごとに設定します。 ! CENTER-A_F200(config)# crypto ikev2 policy 1 ! 拠点A用のIKEv2ポリシー CENTER-A_F200(config-ikev2)# authentication pre-share CENTER-A_F200(config-ikev2)# encryption aes CENTER-A_F200(config-ikev2)# encryption-keysize aes 256 256 256 CENTER-A_F200(config-ikev2)# group 2 CENTER-A_F200(config-ikev2)# hash sha CENTER-A_F200(config-ikev2)# key ascii SecretKey CENTER-A_F200(config-ikev2)# lifetime 86400 CENTER-A_F200(config-ikev2)# match identity user kyoten-a@example.jp CENTER-A_F200(config-ikev2)# self-identity fqdn IPsecGW1.example.jp CENTER-A_F200(config-ikev2)# group-security server 1 CENTER-A_F200(config-ikev2)# exit CENTER-A_F200(config)# crypto ikev2 policy 2 ! 拠点B用のIKEv2ポリシー CENTER-A_F200(config-ikev2)# authentication pre-share CENTER-A_F200(config-ikev2)# encryption aes CENTER-A_F200(config-ikev2)# encryption-keysize aes 256 256 256 CENTER-A_F200(config-ikev2)# group 2 CENTER-A_F200(config-ikev2)# hash sha CENTER-A_F200(config-ikev2)# key ascii SecretKey CENTER-A_F200(config-ikev2)# lifetime 86400 CENTER-A_F200(config-ikev2)# match identity user kyoten-b@example.jp CENTER-A_F200(config-ikev2)# self-identity fqdn IPsecGW1.example.jp CENTER-A_F200(config-ikev2)# group-security server 1 CENTER-A_F200(config-ikev2)# exit ! ! センタ−各拠点間のCHILD SA(IKEv2)のトランスフォームセットを設定します。 ! CENTER-A_F200(config)# ipsec transform-set CENTER-TRANS ikev2 esp-aes esp-sha-hmac CENTER-A_F200(config)# ipsec transform-keysize AES256 esp-aes-cbc 256 256 256 ! ! ! VPNセレクタ(ipsec access-list)の設定を行います。 ! CENTER-A_F200(config)# ipsec access-list 1 ipsec ip any any CENTER-A_F200(config)# ipsec access-list 2 ipsec ip any any CENTER-A_F200(config)# ipsec access-list 64 bypass ip any any ! ! ! VPNセレクタ(crypto map)の設定を行います。 ! CENTER-A_F200(config)# crypto map KYOTEN-A 1 CENTER-A_F200(config-crypto-map)# match address 1 CENTER-A_F200(config-crypto-map)# set security-association lifetime seconds 28800 CENTER-A_F200(config-crypto-map)# set transform-set CENTER-TRANS CENTER-A_F200(config-crypto-map)# set ikev2-policy 1 CENTER-A_F200(config-crypto-map)# set transform-keysize AES256 CENTER-A_F200(config-crypto-map)# exit CENTER-A_F200(config)# crypto map KYOTEN-B 2 CENTER-A_F200(config-crypto-map)# match address 2 CENTER-A_F200(config-crypto-map)# set security-association lifetime seconds 28800 CENTER-A_F200(config-crypto-map)# set transform-set CENTER-TRANS CENTER-A_F200(config-crypto-map)# set ikev2-policy 2 CENTER-A_F200(config-crypto-map)# set transform-keysize AES256 CENTER-A_F200(config-crypto-map)# exit ! ! ! マルチポイントSAサーバの設定を行います。 ! CENTER-A_F200(config)# ipsec transform-set GROUP-TRANS ikev2 esp-aes esp-sha-hmac CENTER-A_F200(config)# crypto ipsec group-security policy 1 CENTER-A_F200(config-gr-sec)# set transform-keysize AES256 CENTER-A_F200(config-gr-sec)# set transform-set GROUP-TRANS CENTER-A_F200(config-gr-sec)# lifetime 600 60 CENTER-A_F200(config-gr-sec)# rollover 30 30 CENTER-A_F200(config-gr-sec)# spi mask hex 00ffffff 01000000 CENTER-A_F200(config-gr-sec)# exit ! ! ! IPsecインタフェースの設定を行います。 ! CENTER-A_F200(config)# interface ipsecif 1 CENTER-A_F200(config-if ipsecif 1)# description To_KYOTEN-A CENTER-A_F200(config-if ipsecif 1)# crypto map KYOTEN-A CENTER-A_F200(config-if ipsecif 1)# ip mtu 1500 CENTER-A_F200(config-if ipsecif 1)# exit CENTER-A_F200(config)# interface ipsecif 2 CENTER-A_F200(config-if ipsecif 2)# description To_KYOTEN-B CENTER-A_F200(config-if ipsecif 2)# crypto map KYOTEN-B CENTER-A_F200(config-if ipsecif 2)# ip mtu 1500 CENTER-A_F200(config-if ipsecif 2)# exit ! ! ! スタティック経路設定で、IPsec対象とする通信を指定します。 ! CENTER-A_F200(config)# ip route 172.16.0.101 255.255.255.255 connected ipsecif 1 CENTER-A_F200(config)# ip route 172.16.0.102 255.255.255.255 connected ipsecif 2 ! ! BGPの設定を行います。 ! 各拠点それぞれとBGPピアを確立、経路交換するための設定が必要です。 ! CENTER-A_F200(config)# router bgp 65000 CENTER-A_F200(config-bgp)# bgp router-id 172.16.0.1 CENTER-A_F200(config-bgp)# bgp log-neighbor-changes CENTER-A_F200(config-bgp)# neighbor 172.16.0.101 description KYOTEN-A CENTER-A_F200(config-bgp)# neighbor 172.16.0.101 encap default interface ipsecif 1 *1 CENTER-A_F200(config-bgp)# neighbor 172.16.0.101 route-reflector-client *1 CENTER-A_F200(config-bgp)# neighbor 172.16.0.101 remote-as 65000 CENTER-A_F200(config-bgp)# neighbor 172.16.0.101 update-source loopback 1 CENTER-A_F200(config-bgp)# neighbor 172.16.0.101 passive CENTER-A_F200(config-bgp)# neighbor 172.16.0.102 description KYOTEN-B CENTER-A_F200(config-bgp)# neighbor 172.16.0.102 encap default interface ipsecif 2 *1 CENTER-A_F200(config-bgp)# neighbor 172.16.0.102 route-reflector-client *1 CENTER-A_F200(config-bgp)# neighbor 172.16.0.102 remote-as 65000 CENTER-A_F200(config-bgp)# neighbor 172.16.0.102 update-source loopback 1 CENTER-A_F200(config-bgp)# neighbor 172.16.0.102 passive CENTER-A_F200(config-bgp)# redistribute connected CENTER-A_F200(config-bgp)# exit CENTER-A_F200(config)#! ! ! ! 特権ユーザモードに戻ります。 ! CENTER-A_F200(config)# end ! ! ! 設定を保存します。 ! CENTER-A_F200# save SIDE-A.cfg % saving working-config % finished saving CENTER-A_F200# ! ! ! 設定を有効にするために再起動します。 ! CENTER-A_F200# reset Are you OK to cold start?(y/n) y

| *1 : | F60 V01.09(00)、F200 V01.15(00)以降のファームウェアでサポート |

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

拠点A

! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: Router# ! ! ! 既存(工場出荷)の設定を初期化します。 ! Router#clear working.cfg ! ! ! 基本設定モードに移行します。 ! Router# configure terminal ! ! ! 自装置の表示ホスト名を設定します。 ! Router(config)# hostname KYOTEN-A ! ! ! sFlowコレクタへ通知するsFlowエージェントアドレスを設定します。 ! (ここではLoopback 1のアドレスを使用します) KYOTEN-A(config)# sflow-agent address 172.16.0.101 ! ! sFlowエージェントの設定をします。 KYOTEN-A(config)# sflow profile 1 KYOTEN-A(config-sflow-prof)# collector address 192.168.0.100 ! sFlowデータの送信先となるコレクタのIPを指定します。 KYOTEN-A(config-sflow-prof)# source-interface loopback 1 ! sFlowデータの送信元アドレスとなるインタフェースを指定します。 KYOTEN-A(config-sflow-prof)# exit ! ! ! V6ネームの名前解決を行うため、DNSリゾルバの設定をします。 ! KYOTEN-A(config)# ip name-server ::1 KYOTEN-A(config)# ip resolver-cache-time 60 ! ! ! ProxyDNS機能(IPv6)を有効にします。 ! KYOTEN-A(config)# proxydns mode v6 ! ! ! IPv6通信時のネクストホップはewan 1インタフェースとします。(IPoEの場合) ! KYOTEN-A(config)# ipv6 route ::/0 ewan 1 ! ! ! EWAN1インタフェースの設定を行います。 ! (WAN回線はIPoE接続で、RAによるIPv6グローバルアドレス自動割り当ての場合) ! KYOTEN-A(config)# interface ewan 1 KYOTEN-A(config-if ewan 1)# ipv6 enable KYOTEN-A(config-if ewan 1)# ipv6 address autoconfig KYOTEN-A(config-if ewan 1)# ipv6 nd receive-ra KYOTEN-A(config-if ewan 1)# ipv6 mtu 1500 KYOTEN-A(config-if ewan 1)# ipv6 dhcp client ipv6dns_client KYOTEN-A(config-if ewan 1)# exit KYOTEN-A(config)# ipv6 dhcp client-profile ipv6dns_client KYOTEN-A(config-ipv6-dhcp-client-prof)# option-request dns-servers KYOTEN-A(config-ipv6-dhcp-client-prof)# exit ! ! ! LAN1インタフェースの設定を行います。 ! KYOTEN-A(config)# interface lan 1 KYOTEN-A(config-if lan 1)# ip address 192.168.101.1 255.255.255.0 KYOTEN-A(config-if lan 1)# sflow profile 1 ! このインタフェース(LAN1)でsFlowエージェント機能を有効化します。 KYOTEN-A(config-if lan 1)# sflow sampling-rate 500 ! このインタフェース(LAN1)でフローサンプリングを有効化します。 ! フローサンプリングのレートは500と設定しています。 KYOTEN-A(config-if lan 1)# exit ! ! ! Loopback1インタフェースの設定を行います。 ! (センタF200と各拠点装置はこのアドレスでBGPセッションを確立を行うほか、sFlowの送信元アドレスとして使用します) ! KYOTEN-A(config)# interface loopback 1 KYOTEN-A(config-if loopback 1)# ip address 172.16.0.101 KYOTEN-A(config-if loopback 1)# exit ! ! ! VPN機能を有効にします。 ! KYOTEN-A(config)# vpn enable ! ! ! VPN通信動作中の詳細なログ記録を有効にします。 ! KYOTEN-A(config)# vpnlog enable ! ! ! IKEv2のIKE SAポリシーを設定します。 ! KYOTEN-A(config)# crypto ikev2 policy 1 KYOTEN-A(config-ikev2)# authentication pre-share KYOTEN-A(config-ikev2)# encryption aes KYOTEN-A(config-ikev2)# encryption-keysize aes 256 256 256 KYOTEN-A(config-ikev2)# group 2 KYOTEN-A(config-ikev2)# hash sha KYOTEN-A(config-ikev2)# key ascii SecretKey KYOTEN-A(config-ikev2)# lifetime 86400 KYOTEN-A(config-ikev2)# match identity host IPsecGW1.example.jp KYOTEN-A(config-ikev2)# self-identity userfqdn kyoten-a@example.jp KYOTEN-A(config-ikev2)# set peer fitelnet1234.aoi.flets-east.jp v6 KYOTEN-A(config-ikev2)# group-security client spi mask hex 00ffffff 01000000 KYOTEN-A(config-ikev2)# exit ! ! ! センタ−各拠点間のCHILD SA(IKEv2)のトランスフォームセットを設定します。 ! KYOTEN-A(config)# ipsec transform-set CENTER-TRANS ikev2 esp-aes esp-sha-hmac KYOTEN-A(config)# ipsec transform-keysize AES256 esp-aes-cbc 256 256 256 ! ! ! VPNセレクタ(ipsec access-list)の設定を行います。 ! KYOTEN-A(config)# ipsec access-list 1 ipsec ip any any KYOTEN-A(config)# ipsec access-list 64 bypass ip any any ! ! ! VPNセレクタ(crypto map)の設定を行います。 ! KYOTEN-A(config)# crypto map CENTER-A 1 KYOTEN-A(config-crypto-map)# match address 1 KYOTEN-A(config-crypto-map)# set security-association lifetime seconds 28800 KYOTEN-A(config-crypto-map)# set transform-set CENTER-TRANS KYOTEN-A(config-crypto-map)# set ikev2-policy 1 KYOTEN-A(config-crypto-map)# set transform-keysize AES256 KYOTEN-A(config-crypto-map)# exit ! ! ! IPsecインタフェースの設定を行います。 ! KYOTEN-A(config)# interface ipsecif 1 KYOTEN-A(config-if ipsecif 1)# description To_CENTER-A KYOTEN-A(config-if ipsecif 1)# crypto map CENTER-A KYOTEN-A(config-if ipsecif 1)# ip mtu 1500 KYOTEN-A(config-if ipsecif 1)# exit KYOTEN-A(config)# interface ipsecif 2 KYOTEN-A(config-if ipsecif 2)# description Group_SA KYOTEN-A(config-if ipsecif 2)# crypto group-security map CENTER-A KYOTEN-A(config-if ipsecif 2)# ip mtu 1500 KYOTEN-A(config-if ipsecif 2)# exit ! ! ! スタティック経路設定で、IPsec対象とする通信を指定します。 ! (マルチポイントSA通信で使用する経路は、BGPによる経路交換で反映されます) ! KYOTEN-A(config)# ip route 172.16.0.0 255.255.255.0 connected ipsecif 2 ! 他拠点のloopback 1宛ての経路を、MPSAのIPsecトンネルに向けます。 KYOTEN-A(config)# ip route 172.16.0.1 255.255.255.255 connected ipsecif 1 ! センタF200のloopback 1宛てのホスト経路を、センタF200と確立したIPsecトンネルに向けます。 ! ! ! BGPの設定を行います。 ! 各拠点それぞれとBGPピアを確立、経路交換するための設定が必要です。 ! KYOTEN-A(config)# router bgp 65000 KYOTEN-A(config-bgp)# bgp router-id 172.16.0.101 KYOTEN-A(config-bgp)# bgp log-neighbor-changes KYOTEN-A(config-bgp)# neighbor 172.16.0.1 description CENTER-A KYOTEN-A(config-bgp)# neighbor 172.16.0.1 encap default interface ipsecif 2 *1 KYOTEN-A(config-bgp)# neighbor 172.16.0.1 encap type ipsec-tunnel *1 KYOTEN-A(config-bgp)# neighbor 172.16.0.1 encap endpoint ipv6 interface ewan 1 KYOTEN-A(config-bgp)# neighbor 172.16.0.1 remote-as 65000 KYOTEN-A(config-bgp)# neighbor 172.16.0.1 update-source loopback 1 KYOTEN-A(config-bgp)# redistribute connected KYOTEN-A(config-bgp)# exit ! ! 特権ユーザモードに戻ります。 ! KYOTEN-A(config)# end ! ! ! 設定を保存します。 ! KYOTEN-A# save SIDE-A.cfg % saving working-config % finished saving KYOTEN-A# ! ! ! 設定を有効にするために再起動します。 ! KYOTEN-A# reset Are you OK to cold start?(y/n) y

| *1 : | F60 V01.09(00)、F200 V01.15(00)以降のファームウェアでサポート |

コマンド設定の例

(!の行はコメントです。実際に入力する必要はありません。)

この設定を利用したい方は

拠点B

! ! ! 特権ユーザモードに移行します。 ! Router> enable Enter password: Router# ! ! ! 既存(工場出荷)の設定を初期化します。 ! Router#clear working.cfg ! ! ! 基本設定モードに移行します。 ! Router# configure terminal ! ! ! 自装置の表示ホスト名を設定します。 ! Router(config)# hostname KYOTEN-B ! ! ! sFlowコレクタへ通知するsFlowエージェントアドレスを設定します。 ! (ここではLoopback 1のアドレスを使用します) KYOTEN-B(config)# sflow-agent address 172.16.0.102 ! ! sFlowエージェントの設定をします。 KYOTEN-B(config)# sflow profile 1 KYOTEN-B(config-sflow-prof)# collector address 192.168.0.100 ! sFlowデータの送信先となるコレクタのIPを指定します。 KYOTEN-B(config-sflow-prof)# source-interface loopback 1 ! sFlowデータの送信元アドレスとなるインタフェースを指定します。 KYOTEN-B(config-sflow-prof)# exit ! ! ! V6ネームの名前解決を行うため、DNSリゾルバの設定をします。 ! KYOTEN-B(config)# ip name-server ::1 KYOTEN-B(config)# ip resolver-cache-time 60 ! ! ! ProxyDNS機能(IPv6)を有効にします。 ! KYOTEN-B(config)# proxydns mode v6 ! ! ! IPv6通信時のネクストホップはewan 1インタフェースとします。(IPoEの場合) ! KYOTEN-B(config)# ipv6 route ::/0 ewan 1 ! ! ! EWAN1インタフェースの設定を行います。 ! (WAN回線はIPoE接続で、RAによるIPv6グローバルアドレス自動割り当ての場合) ! KYOTEN-B(config)# interface ewan 1 KYOTEN-B(config-if ewan 1)# ipv6 enable KYOTEN-B(config-if ewan 1)# ipv6 address autoconfig KYOTEN-B(config-if ewan 1)# ipv6 nd receive-ra KYOTEN-B(config-if ewan 1)# ipv6 mtu 1500 KYOTEN-B(config-if ewan 1)# ipv6 dhcp client ipv6dns_client KYOTEN-B(config-if ewan 1)# exit KYOTEN-B(config)# ipv6 dhcp client-profile ipv6dns_client KYOTEN-B(config-ipv6-dhcp-client-prof)# option-request dns-servers KYOTEN-B(config-ipv6-dhcp-client-prof)# exit ! ! ! LAN1インタフェースの設定を行います。 ! KYOTEN-B(config)# interface lan 1 KYOTEN-B(config-if lan 1)# ip address 192.168.102.1 255.255.255.0 KYOTEN-B(config-if lan 1)# sflow profile 1 ! このインタフェース(LAN1)でsFlowエージェント機能を有効化します。 KYOTEN-B(config-if lan 1)# sflow sampling-rate 500 ! このインタフェース(LAN1)でフローサンプリングを有効化します。 ! フローサンプリングのレートは500と設定しています。 KYOTEN-B(config-if lan 1)# exit ! ! ! Loopback1インタフェースの設定を行います。 ! (センタF200と各拠点装置はこのアドレスでBGPセッションを確立を行うほか、sFlowの送信元アドレスとして使用します) ! KYOTEN-B(config)# interface loopback 1 KYOTEN-B(config-if loopback 1)# ip address 172.16.0.102 KYOTEN-B(config-if loopback 1)# exit ! ! ! VPN機能を有効にします。 ! KYOTEN-B(config)# vpn enable ! ! ! VPN通信動作中の詳細なログ記録を有効にします。 ! KYOTEN-B(config)# vpnlog enable ! ! ! IKEv2のIKE SAポリシーを設定します。 ! KYOTEN-B(config)# crypto ikev2 policy 1 KYOTEN-B(config-ikev2)# authentication pre-share KYOTEN-B(config-ikev2)# encryption aes KYOTEN-B(config-ikev2)# encryption-keysize aes 256 256 256 KYOTEN-B(config-ikev2)# group 2 KYOTEN-B(config-ikev2)# hash sha KYOTEN-B(config-ikev2)# key ascii SecretKey KYOTEN-B(config-ikev2)# lifetime 86400 KYOTEN-B(config-ikev2)# match identity host IPsecGW1.example.jp KYOTEN-B(config-ikev2)# self-identity userfqdn kyoten-b@example.jp KYOTEN-B(config-ikev2)# set peer fitelnet1234.aoi.flets-east.jp v6 KYOTEN-B(config-ikev2)# group-security client spi mask hex 00ffffff 01000000 KYOTEN-B(config-ikev2)# exit ! ! ! センタ−各拠点間のCHILD SA(IKEv2)のトランスフォームセットを設定します。 ! KYOTEN-B(config)# ipsec transform-set CENTER-TRANS ikev2 esp-aes esp-sha-hmac KYOTEN-B(config)# ipsec transform-keysize AES256 esp-aes-cbc 256 256 256 ! ! ! VPNセレクタ(ipsec access-list)の設定を行います。 ! KYOTEN-B(config)# ipsec access-list 1 ipsec ip any any KYOTEN-B(config)# ipsec access-list 64 bypass ip any any ! ! ! VPNセレクタ(crypto map)の設定を行います。 ! KYOTEN-B(config)# crypto map CENTER-A 1 KYOTEN-B(config-crypto-map)# match address 1 KYOTEN-B(config-crypto-map)# set security-association lifetime seconds 28800 KYOTEN-B(config-crypto-map)# set transform-set CENTER-TRANS KYOTEN-B(config-crypto-map)# set ikev2-policy 1 KYOTEN-B(config-crypto-map)# set transform-keysize AES256 KYOTEN-B(config-crypto-map)# exit ! ! ! IPsecインタフェースの設定を行います。 ! KYOTEN-B(config)# interface ipsecif 1 KYOTEN-B(config-if ipsecif 1)# description To_CENTER-A KYOTEN-B(config-if ipsecif 1)# crypto map CENTER-A KYOTEN-B(config-if ipsecif 1)# ip mtu 1500 KYOTEN-B(config-if ipsecif 1)# exit KYOTEN-B(config)# interface ipsecif 2 KYOTEN-B(config-if ipsecif 2)# description Group_SA KYOTEN-B(config-if ipsecif 2)# crypto group-security map CENTER-A KYOTEN-B(config-if ipsecif 2)# ip mtu 1500 KYOTEN-B(config-if ipsecif 2)# exit ! ! ! スタティック経路設定で、IPsec対象とする通信を指定します。 ! (マルチポイントSA通信で使用する経路は、BGPによる経路交換で反映されます) ! KYOTEN-B(config)# ip route 172.16.0.0 255.255.255.0 connected ipsecif 2 ! 他拠点のloopback 1宛ての経路を、MPSAのIPsecトンネルに向けます。 KYOTEN-B(config)# ip route 172.16.0.1 255.255.255.255 connected ipsecif 1 ! センタF200のloopback 1宛てのホスト経路を、センタF200と確立したIPsecトンネルに向けます。 ! ! ! BGPの設定を行います。 ! 各拠点それぞれとBGPピアを確立、経路交換するための設定が必要です。 ! KYOTEN-B(config)# router bgp 65000 KYOTEN-B(config-bgp)# bgp router-id 172.16.0.102 KYOTEN-B(config-bgp)# bgp log-neighbor-changes KYOTEN-B(config-bgp)# neighbor 172.16.0.1 description CENTER-A KYOTEN-B(config-bgp)# neighbor 172.16.0.1 encap default interface ipsecif 2 *1 KYOTEN-B(config-bgp)# neighbor 172.16.0.1 encap type ipsec-tunnel *1 KYOTEN-B(config-bgp)# neighbor 172.16.0.1 encap endpoint ipv6 interface ewan 1 KYOTEN-B(config-bgp)# neighbor 172.16.0.1 remote-as 65000 KYOTEN-B(config-bgp)# neighbor 172.16.0.1 update-source loopback 1 KYOTEN-B(config-bgp)# redistribute connected KYOTEN-B(config-bgp)# exit ! ! 特権ユーザモードに戻ります。 ! KYOTEN-B(config)# end ! ! ! 設定を保存します。 ! KYOTEN-B# save SIDE-A.cfg % saving working-config % finished saving KYOTEN-B# ! ! ! 設定を有効にするために再起動します。 ! KYOTEN-B# reset Are you OK to cold start?(y/n) y

| *1 : | F60 V01.09(00)、F200 V01.15(00)以降のファームウェアでサポート |

動作状況の確認

sFlowエージェントの統計情報を確認します。

※sFlowエージェント機能が有効化されている拠点側装置で確認可能です。

| 確認内容 | 画面表示例 |

|---|---|

|

KYOTEN-A#show sflow statistics sFlow profile 1 sFlow Agent address : 172.16.0.101 Total Sampling pool : 10291 Total sFlow samples : 23 Total Dropped sFlow samples : 0 Collector exported sFlow packet samples : 23 Collector exported sFlow counter samples : 0 Max sampled size : 128 Max datagram size : 1400 Collector IP address : 192.168.0.100 Port : 6343 Source Interface : loopback 1 Send Packets : 23 Send failed : 0 Configured sFlow interface |

|

|

フローサンプリングを設定したlan 1の情報が表示されることを確認 lan 1で送受信が発生すると、サンプリング母集団の数を示す"Sampling pool"がカウントされ、レートに応じてサンプル数を示す"sFlow samples"がカウントされます |

lan 1 Sampling pool : 10291 sFlow samples : 23 Dropped sFlow samples : 0 sampling-rate : 500 polling-interval : 0 |

All Rights Reserved, Copyright(C) FURUKAWA ELECTRIC CO., LTD. 2016