設定例

端末からIKEv2でリモートアクセスする

対象機種:F70/F71/F220/F221/F225/F310/F220 EX/F221 EX/F2500

対象機種:F70/F71/F220/F221/F225/F310/F220 EX/F221 EX/F2500

概要

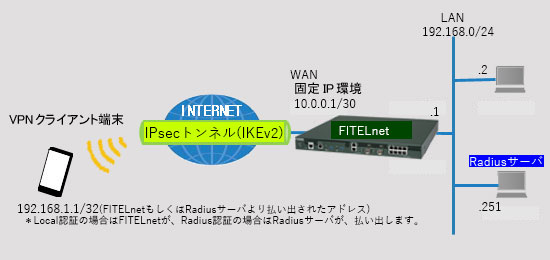

IKEv2を使用してVPNクライアント端末からリモートアクセスするための設定です。

VPNゲートウェイ(以下「FITELnet装置」)は、FITELnet F70/F71/F220/F221/F225/F310/F220 EX/F221 EXもしくはFITELnet F2500です。

VPNクライアント端末は、以下の機種について動作確認しております。設定方法については以下をご確認ください。

・Windows10端末の設定

※本設定例では電子証明書を使用しますので、事前に証明書のインストールが必要となります。

VPNゲートウェイ(以下「FITELnet装置」)は、FITELnet F70/F71/F220/F221/F225/F310/F220 EX/F221 EXもしくはFITELnet F2500です。

VPNクライアント端末は、以下の機種について動作確認しております。設定方法については以下をご確認ください。

・Windows10端末の設定

※本設定例では電子証明書を使用しますので、事前に証明書のインストールが必要となります。

補足・注意点

■証明書の登録について

本設定例では、FITELnet装置とVPNクライアント端末それぞれに、証明書の登録が必要となります。

弊社では、Ubuntu 14.04.5 LTSのOpenSSLによりCA局を作成して、FITELnet装置の証明書およびCA証明書を発行して動作確認しております。CA局およびFITELnet装置の操作手順を以下の「IKEv2証明書発行手順書」にまとめておりますので、ご確認ください。

IKEv2証明書発行手順書

上記手順書の中では、以下を引用しております。

・OpenSSLのコンフィグ(openssl.cnf)

・デフォルトのopenssl.cnfからの変更箇所

・Windows10にCA証明書をインストールする方法

また、装置の日時が証明書の有効期間前になっているとIPsec接続できませんので、装置の日時を確認してご使用ください。本設定例では、NTPサーバとの時刻同期を行っています。

■Radiusサーバについて

本設定例では、VPNクライアント端末から接続するユーザをLocal認証するケースとRadius認証するケースの2つを紹介しています。Radius認証の場合はRadiusサーバの設置が必要となります。弊社ではFreeRADIUS Version 3.0.16を使用して動作確認しております。ご参考までに、FreeRADIUSの設定ファイルを以下に提示します。

radiusd.conf

clients.conf

users(追加する内容のみ抜粋)

■NAT+使用時の注意点

FITELnet装置のWAN側インタフェースにてNAT+変換を行う場合に、NAT+変換対象をip nat list anyで設定すると、FITELnet装置が自局送信するパケットもNAT+変換対象となりますのでご注意ください。FITELnet装置が送信するISAKMPパケットがNAT+変換対象となり、IPsecSAを確立できなくなるケースがございます。以下にip nat list any使用時の問題点およびその回避方法をまとめておりますので、ご確認ください。

NAT+使用時の注意点

本設定例では、FITELnet装置とVPNクライアント端末それぞれに、証明書の登録が必要となります。

弊社では、Ubuntu 14.04.5 LTSのOpenSSLによりCA局を作成して、FITELnet装置の証明書およびCA証明書を発行して動作確認しております。CA局およびFITELnet装置の操作手順を以下の「IKEv2証明書発行手順書」にまとめておりますので、ご確認ください。

IKEv2証明書発行手順書

上記手順書の中では、以下を引用しております。

・OpenSSLのコンフィグ(openssl.cnf)

・デフォルトのopenssl.cnfからの変更箇所

・Windows10にCA証明書をインストールする方法

また、装置の日時が証明書の有効期間前になっているとIPsec接続できませんので、装置の日時を確認してご使用ください。本設定例では、NTPサーバとの時刻同期を行っています。

■Radiusサーバについて

本設定例では、VPNクライアント端末から接続するユーザをLocal認証するケースとRadius認証するケースの2つを紹介しています。Radius認証の場合はRadiusサーバの設置が必要となります。弊社ではFreeRADIUS Version 3.0.16を使用して動作確認しております。ご参考までに、FreeRADIUSの設定ファイルを以下に提示します。

radiusd.conf

clients.conf

users(追加する内容のみ抜粋)

■NAT+使用時の注意点

FITELnet装置のWAN側インタフェースにてNAT+変換を行う場合に、NAT+変換対象をip nat list anyで設定すると、FITELnet装置が自局送信するパケットもNAT+変換対象となりますのでご注意ください。FITELnet装置が送信するISAKMPパケットがNAT+変換対象となり、IPsecSAを確立できなくなるケースがございます。以下にip nat list any使用時の問題点およびその回避方法をまとめておりますので、ご確認ください。

NAT+使用時の注意点

FITELnet装置の設定例

| FITELnet装置 |

pdfファイル (コマンドの説明あり) |

txtファイル (working.cfg貼り付け用) |

|---|---|---|

| FITELnet F70/F71/F220/F221/F225/ F310/F220 EX/F221 EX | EAP-MSCHAPv2 Local認証 | この設定を利用したい方は |

| EAP-MSCHAPv2 Radius認証&アカウンティング | この設定を利用したい方は | |

| FITELnet F2500 | EAP-MSCHAPv2 Local認証 | この設定を利用したい方は |

| EAP-MSCHAPv2 Radius認証&アカウンティング | この設定を利用したい方は |

設定状態の確認

こちらをご確認ください。

All Rights Reserved, Copyright(C) FURUKAWA ELECTRIC CO., LTD. 2020